基本信息

- 作 者: licong

- 创建时间: 2019年11月11日 15:29

- 标 签: APT攻击 | Kill Chain

描述

基本信息

作者:licong

环境配置

打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行。

挂起状态,账号已默认登陆,centos为出网机,第一次运行,需重新获取桥接模式网卡ip。

除重新获取ip,不建议进行任何虚拟机操作。

参考虚拟机网络配置,添加新的网络,该网络作为内部网络。

注:名称及网段必须符合上述图片,进行了固定ip配置。

描述

目标:域控中存在一份重要文件。

本次环境为黑盒测试,不提供虚拟机账号密码。

地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/5/

攻击主机:KALI(192.168.93.128)、Win10(192.168.2.210)打开kali、

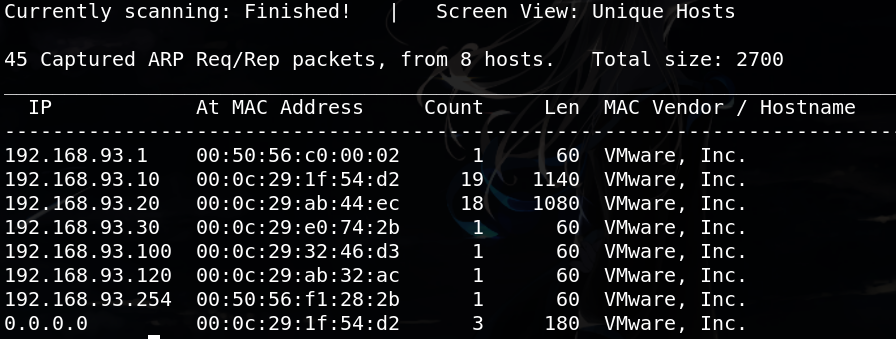

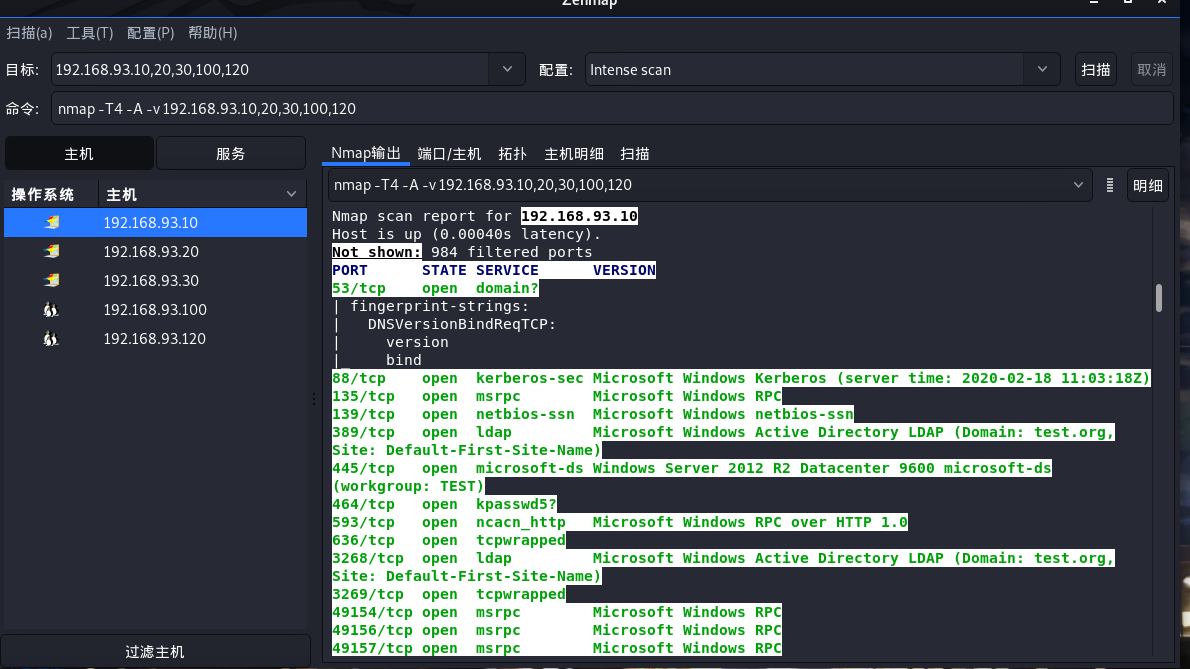

输入netdiscover -r 192.168.93.1/24 找一下存活机器,发现5台,逐个用nmap扫描一下。

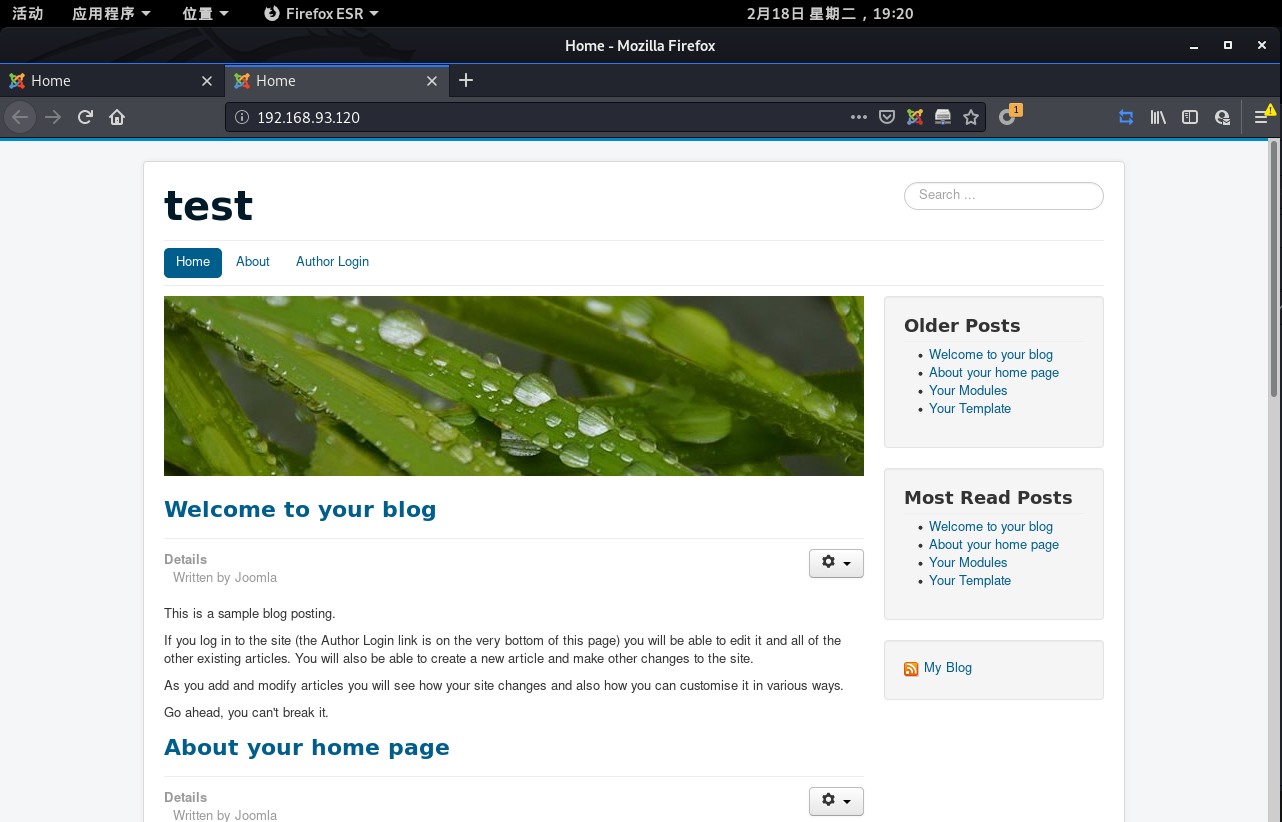

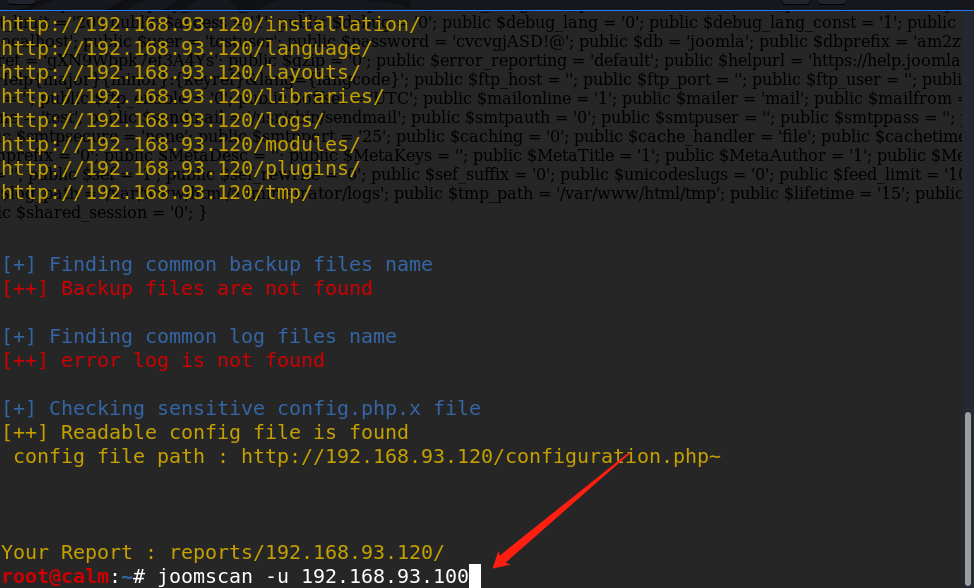

发现100和120是web服务器,开放了80,,我们打开看一下,发现都是joomla的CMS,熟悉kali的朋友都知道,kali自带有个joomla扫描工具。我们来扫一下这两个站。

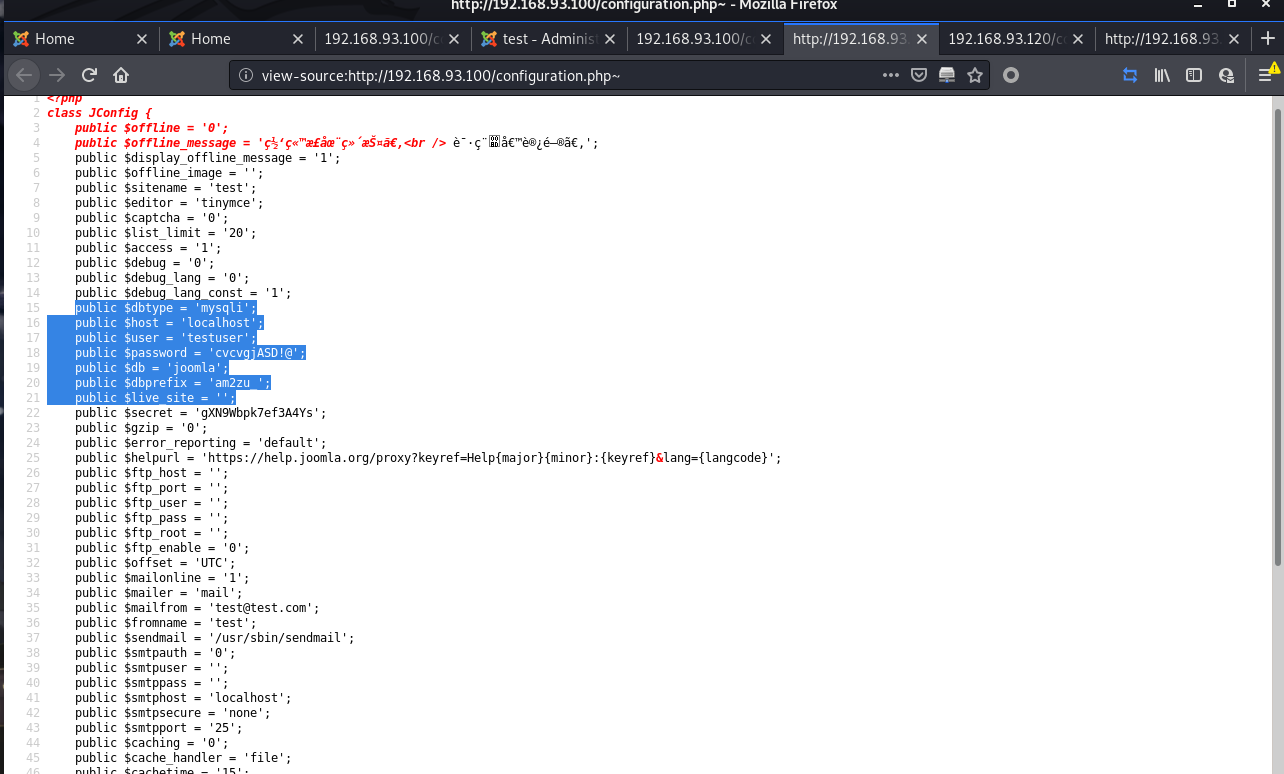

根据扫描出来的目录挨个查看,发现有敏感信息泄露页面,直接暴露了数据库配置信息、。