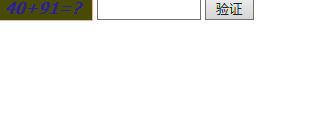

填下答案,发现只能填一位数

F12

修改maxlength的值

flag{CTF-bugku-0032}

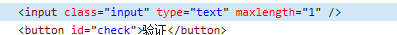

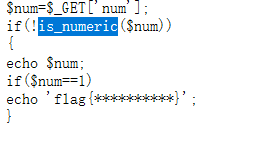

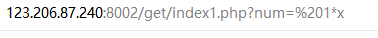

2

百度了一下is_numeric

不可以是数字或数字字符串,但是要结果为1

在后边尝试填上1*x,居然可以

flag{bugku-789-ps-ssdf}

3

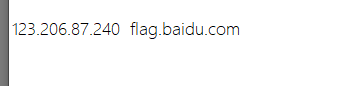

在host文件添加

保存后,访问

KEY{DSAHDSJ82HDS2211}

4

点进去看是一个闪烁的图

按F12看源码,看不了,可能是因为网页在不断刷新 。抓包尝试

在回包中发现flag

flag{dummy_game_1s_s0_popular}

5

看源码发现一个base64密文,解密之后得 test123

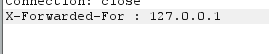

抓包吧,改IP ,伪装自己是本地用户,再加上用户和密码

返回包得到flag

6

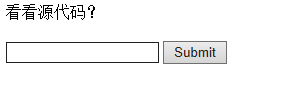

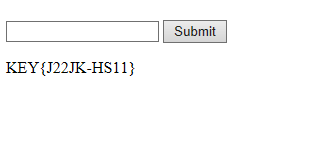

F12看看

提示unescape解密,用工具,得结果

将解密后的结果拼接在一起输入得flag

KEY{J22JK-HS11}

7

F12看源码也没什么提示,只能bp爆破了,提示5位密码

等会儿结果

…====

13579

flag{bugku-baopo-hah}

8

点进去是一张图

万能的谷歌识图==

看来这个网站已经凉了

百度之后得flag

flag{BUku_open_shgcx1}

9

抓包,应该和前面的题一样用X-Forwarded-For: 127.0.0.1

flag{loc-al-h-o-st1}

10

对客户机来源的判断,只能在BP里改了

flag{bug-ku_ai_admin}