当你的才华

还撑不起你的野心时

那你就应该静下心来学习

源码传送门

• reDuh源码:https://github.com/sensepost/reDuh

• reGeorg源码:https://github.com/sensepost/reGeorg

• tunna 源码:https://github.com/SECFORCE/Tunna

reGeorg + proxifier搭建SOCKS正向代理

前言

在内网渗透中,由于防火墙的存在,导致我们无法对内网直接发起连接,因此就需要端口反弹,如果进一步对内网其他主机进行渗透,就需要通过内网的代理,才能对其他主机进行渗透。例如现在我们想要连接一台服务器的3389端口,却发现该端口只能内网连接,那么我们就可以使用这套组合(reGeorg+Proxifier)将我们的mstsc.exe的流量经过代理发现目标主机,这样就可以成功连接到对方的远程桌面了。

扫描二维码关注公众号,回复: 9369884 查看本文章

reGeorg 是 reDuh 的升级版,主要是把内网服务器的端口通过 http/https 隧道转发到本机,形成一个回路。用于目标服务器在内网或做了端口策略的情况下连接目标服务器内部开放端口。它利用 webshell 建立一个 socks 代理进行内网穿透,服务器必须支持 aspx、php 或 jsp 这些 web 程序中的一种。

reGeorgSocksProxy由服务端和客户端两部分组成。服务端有php、aspx、asph、jsp、node.js等多个版本,客户端则由python编写。其工作原理可简单描述为python客户端在本地监听一个端口,提供socks服务,并将数据通过http/https协议发送到服务端上,并从服务端上用socket实现转发。

漏洞主机设置安全策略导致攻击主机无法直接进行远程连接,模拟实际测试环境中漏洞主机处于内网的场景。通过在跳板主机(web服务器)上部署reGeorg的tunnel.php程序提供代理功能,攻击主机在proxifier 设置全局代理后可借助于跳板主机远程访问攻击主机

这篇为了演示内网拒绝远程主机(攻击机)的远程桌面链接,我们需要在组策略里面设置一番。

首先,我们看看没限制内网服务器在组策略里面限制某个IP(攻击机)的链接时,我们远程桌面连接,是否能成功?

策略设置:在内网服务器CMD里输入gpedit.msc打开组策略编辑器,计算机配置——>Windows设置——>安全设置——>IP安全策略,编辑新IP安全策略,在‘xx’的IP筛选器属性里点击编辑或添加填上攻击机的IP

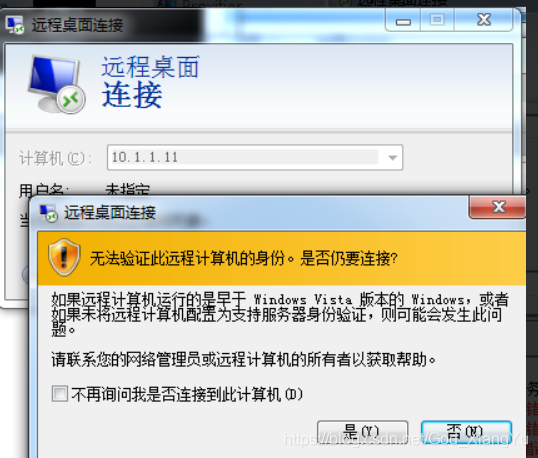

由于内网服务器(10.1.1.11)配置了安全策略,攻击主机无法通过远程桌面连接访问内网服务器,攻击机再次尝试访问内网服务器,明显会被拒绝连接,如下图:

首先下载reGeorg-master 文件,解压后访问该文件,将tunnel.php 文件部署在跳板主机上(c:\xampp\htdocs\),然后利用攻击机,直接访问该页面提示“Georg says, 'All seems fine'”

PS:在真实利用里面,需要找到getshell漏洞,上传tunnel.php到服务器即可

粘贴复制到跳板机的c:\xampp\htdocs

浏览器访问跳板机的tunnel.php 文件

然后,从https://pypi.org/project/urllib3/ 页面下载urllib3模块,下载文件并解压后,在攻击主机执行 python setup.py install 命令安装

执行 python setup.py install 命令

在攻击主机执行如下命令,将远程代理映射到127.0.0.1:6666端口

python reGeorgSocksProxy.py -p 6666 -u http://10.1.1.12:8000/tunnel.php

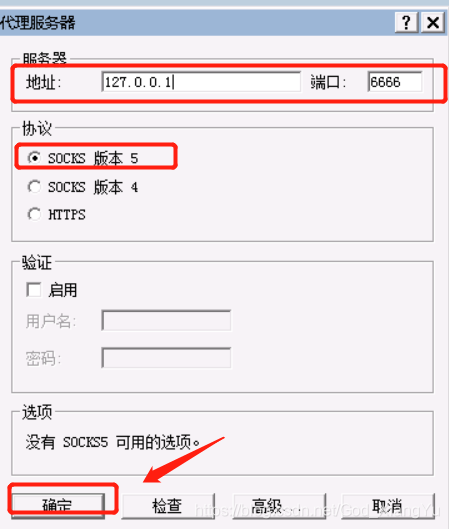

在攻击主机的proxifier程序中“配置文件-代理服务器”菜单中添加全局代理

前提是已安装proxifier

在攻击主机的proxifier程序中“配置文件-代理服务器”菜单中添加全局代理

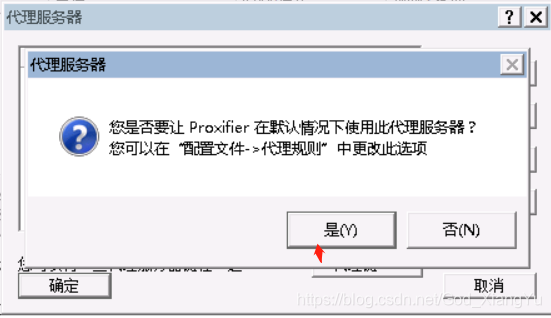

添加全局代理

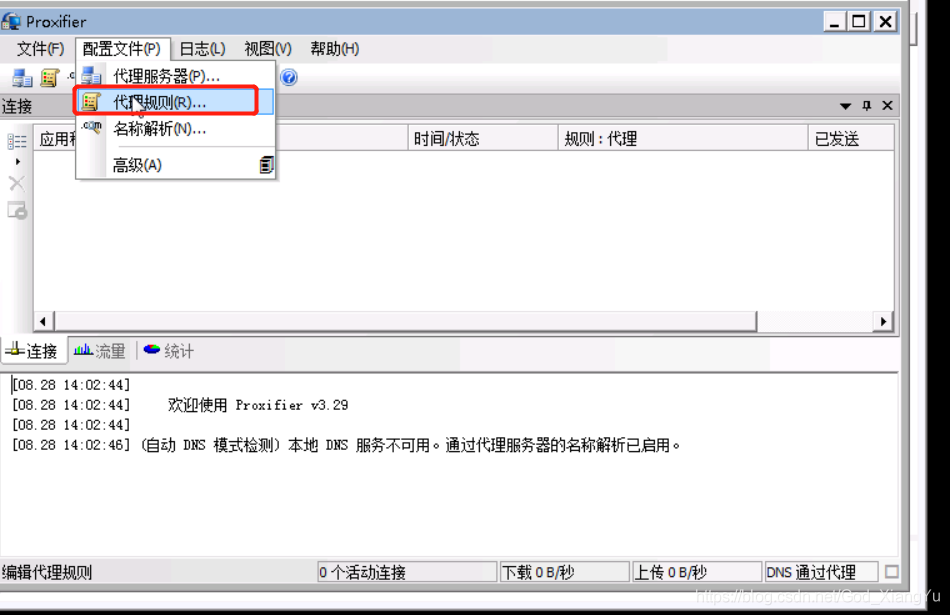

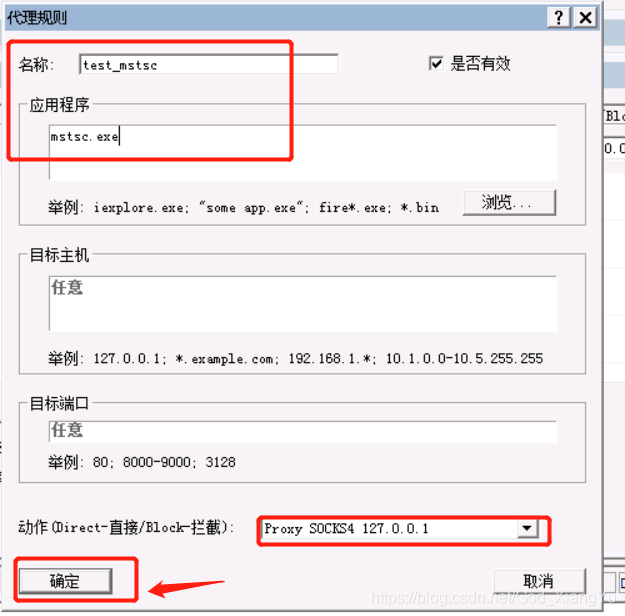

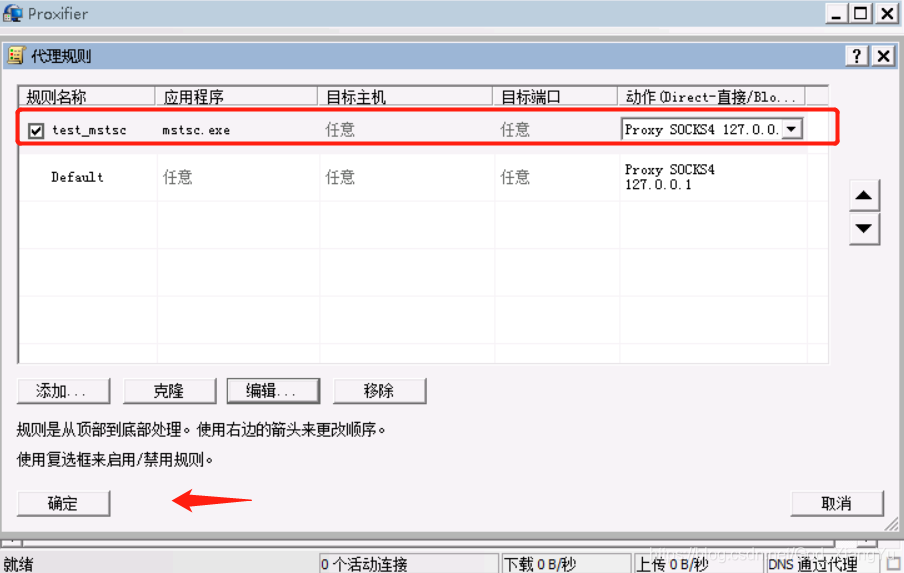

在攻击主机的proxifier程序中“配置文件-添加代理规则

配置对应的代理规则参数

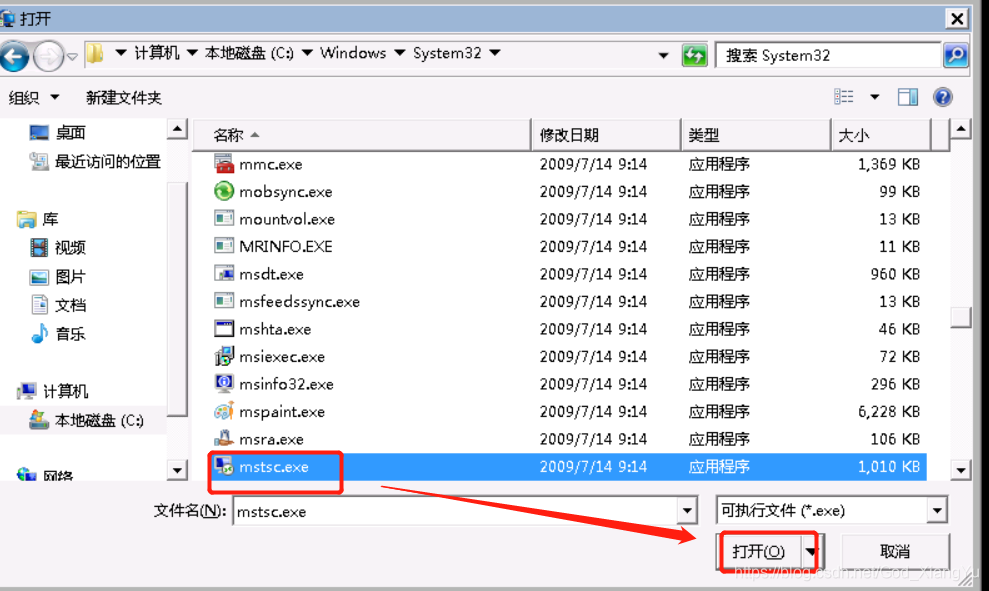

mstsc.exe是Windows远程桌面连接程序,在系统文件C盘的windows\system32里

点击【确定】按钮

攻击主机远程连接输入 10.1.1.11即可连接到漏洞主机(10.1.1.11)

通过代理,对内网进行渗透

这里模拟利用nmap扫描并发现内网的过程。

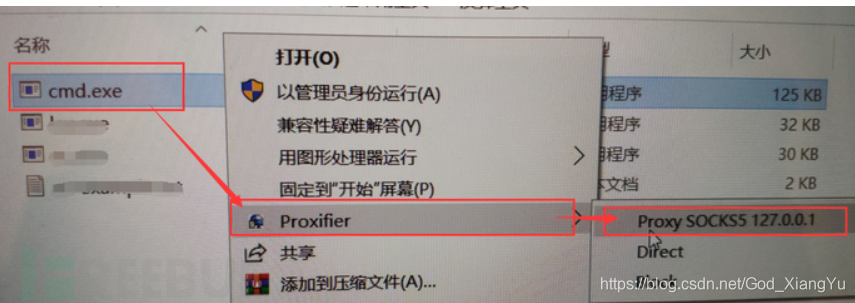

1、通过如下操作打开cmd程序:

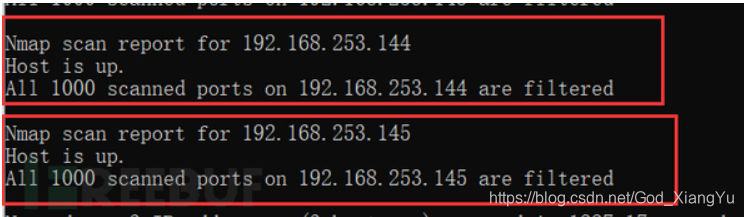

2、使用nmap扫描工具对内网网段进行扫描,发现新存活主机,进一步渗透攻击。

命令:nmap -Pn 192.168.253.1-254(实际渗透可以扫C段或全网段)

通过扫描,成功发下内网253.145主机。

这里只是模拟了内湾渗透组合工具的使用,希望大家能够通过此实验,明白内网代理的过程。进一步的渗透可以结合Metasploit对内网进行。

参考链接:

http://www.hetianlab.com/expc.do?ce=49c015b1-04dc-4b81-a536-c793b15d936a

https://www.freebuf.com/column/206524.html

我不需要自由,只想背着她的梦

一步步向前走,她给的永远不重