目录

前文列表

《数据中心网络架构的问题与演进 — 传统路由交换技术与三层网络架构》

《数据中心网络架构的问题与演进 — 网络虚拟化》

《数据中心网络架构的问题与演进 — CLOS 网络与 Fat-Tree、Spine-Leaf 架构》

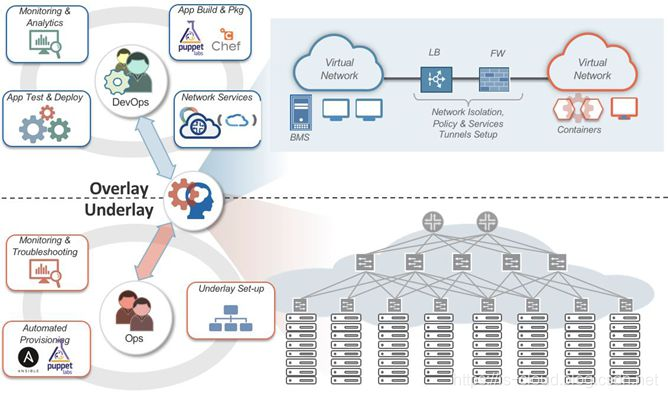

《数据中心网络架构的问题与演进 — Overlay 网络》

《数据中心网络架构的问题与演进 — SDN》

《数据中心网络架构的问题与演进 — 混合云》

虚拟私有云/网络(VPC)

VPC(Virtual Private Cloud,虚拟私有云)是一个容易让人误解的称谓,是云?是网?让人迷惑。其实从服务和技术的角度分别来看 VPC 即是一种云,也是一种网络模式。

VPC 最早由 AWS 在 2009 年提出,不过 VPC 的一些组成元素(网络、存储、计算)在其提出之前就已经存在。VPC 只是将这些元素以私有云的视角重新包装了一下,单一用户的云主机只能使用 VPC 内部的元素。所以 VPC 的本质是公有云服务商以打包的形式提供服务。

用户可以在公有云上创建一个或者多个 VPC,每个部门一个 VPC,对于需要连通的部门创建 VPC 连接。同时,用户也可以通过 VPN 将自己内部的数据中心与公有云上的 VPC 连接,构成混合云。不论哪种用例,VPC 都以更加直观形象让用户来设计如何在公有云上存放自己的数据。

从服务的角度来看:云计算可分为公有云、私有云、和混合云,但 VPC 这三者都不是。VPC 是一种运行在公有云上,将一部分公有云资源为某个用户隔离出来,给这个用户私有使用的资源的集合。它由公有云管理,但是保证每个用户之间的资源是隔离,用户在使用的时候不受到其他用户的影响,用户可以要求享受管理面、数据面、故障面的三重隔离,感觉就像是在使用自己的私有云(孤岛)一样。

VPC 有两种硬件租用模式,共享(shared)和专属(dedicated)。前者指 VPC 中的虚拟机运行在共享的硬件资源上;后者是指 VPC 中的虚拟机运行在专属的硬件资源上,不同 VPC 中的虚拟机在物理上是隔离的,同时 VPC 还帮助实现了网络上的隔离。专属模式相当于用户直接向公有云服务商租用物理主机,适合对数据安全比较敏感的用户。

NOTE:专属 VPC 与私有云的多租户隔离有本质的区别,多租户隔离是为了 “共享” 底层基础架构的物理资源,只能做到管理面和数据面的隔离,做不到故障面的隔离(因为物力资源是共享的)。

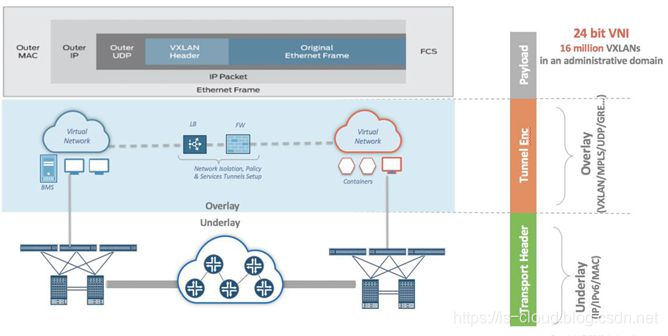

从技术的角度来看:VPC 是用户专属的一个二层网络,是一个构建在 L3 之上的 L2 Overlay 网络。VPC 的数据封装与 VxLAN 之类的 Overlay 网络技术很类似,原始的二层帧,被 VPC 标签封装,之后再封装到另一个 IP 数据包内。

NOTE:VPC 虽然指的是专有二层网络,但是跟网络配套的资源有很多,这些网络资源都是以 VPC 作为单位划分。定义在一个 VPC 内的网络资源,只能被这个 VPC 内的虚机使用。这些网络资源包括:Security Group, Subnet, Network ACL, Routing Table, Router。

AWS 的 VPC 依靠一个叫 Mapping Service 的组件工作。当虚机之间要通信的时候,请求先发到 Mapping Service,再由它找到目的虚机对应的信息(e.g. 目的虚机所在的主机 IP 地址),Mapping Service 用对应的信息,封装成 Overlay 网络包,再进行传输。

这里的 Mapping Service,与 SDN Controller 的作用可以说是一样的。SDN Controller 掌握了所有的网络信息,当需要进行二层,三层通信时,SDN COntroller 会根据网络数据包下发 OpenFlow 流表,使得虚机之间直接通信。Mapping Service 还是一个分布式的 SDN 控制器,因为每个主机上都有一个 Mapping Service 的缓存。通过这种分布式,可以实现高速运算处理。

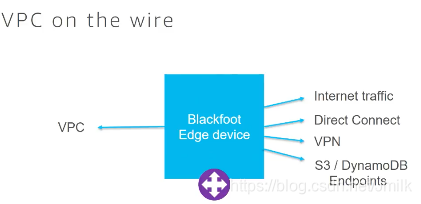

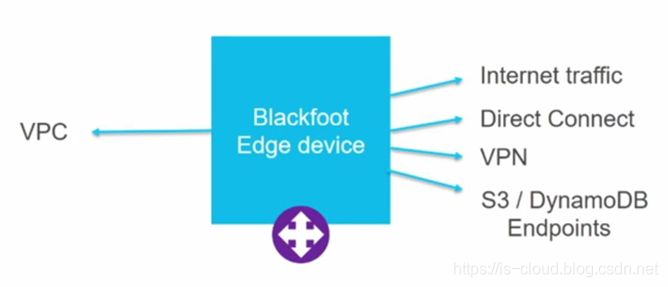

AWS 还提供了一个 Edge(边缘)设备(Blackfoot Edge Device),它使得 VPC 变得异常强大,是公有云厂商的真正竞争力的所在。通过这个 Edge,VPC 可以做到:

- 与别的 VPC 相连

- 与互联网相连

- 与用户私有云的 VPN 相连

- 与 AWS 的其他服务相连

有了这样的 Edge 设备,VPC 不再是孤岛,而是有了连接其他陆地的桥梁,打通了公有云、私有云、混合云网络。这里的 Edge 设备,可以看成是 VNF,AWS 需要用户在 VPC 内部手动配置路由来引流到这个 Edge 设备。

公有云基于 Overlay 技术提供的混合云网络架构 VPC

VPC(Virtual Private Cloud,虚拟私有云,或称为专有网络)是一个容易让人误解的称谓,是云?是网?让人迷惑。其实从服务和技术的角度分别来看,VPC 即是一种云(在云有云中隔离出来的 “私有云”),也是一种网络模式(隔离的手段主要是网络)。

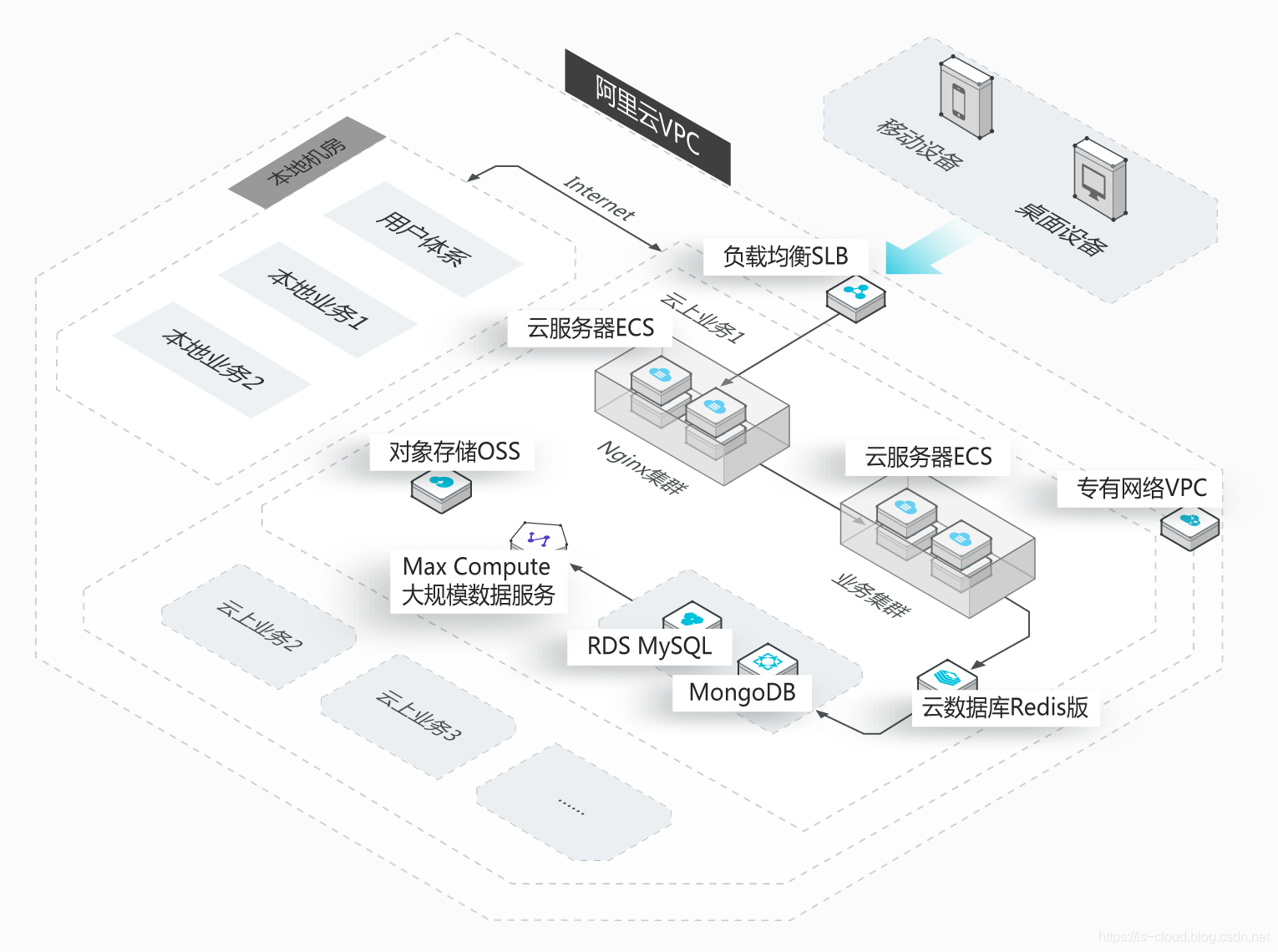

VPC 最早由 AWS 在 2009 年提出,不过 VPC 的一些组成元素(网络、存储、计算)在其提出之前就已经存在。VPC 只是将这些元素以私有云的视角重新包装了一下,单一用户的云主机只能使用 VPC 内部的元素。所以 VPC 的本质是公有云服务商以私有云的形式进行了打包并提供服务。用户可以在公有云上创建一个或者多个 VPC,每个部门一个 VPC,对于需要连通的部门创建 VPC 连接。同时,用户也可以通过 VPN 将自己内部的数据中心与公有云上的 VPC 连接,构成混合云。不论哪种用例,VPC 都以更加直观形象让用户来设计如何在公有云上存放自己的数据。

从服务的角度来看:云计算可分为公有云、私有云、和混合云,但 VPC 这三者都不是。VPC 是一种运行在公有云上,将一部分公有云资源为某个用户隔离出来,给这个用户私有使用的资源的集合。它由公有云管理,但是保证了每个用户之间的资源(计算、存储、网络)是隔离的,主要是网络的隔离。用户在使用这些资源的时候不受到其他用户的影响,用户可以要求享受管理面、数据面、故障面的三重隔离,感觉就像是在使用自己的私有云(孤岛)一样。

VPC 有两种硬件租用模式,共享(shared)和专属(dedicated)。前者指 VPC 中的虚拟机运行在共享的硬件资源上;后者是指 VPC 中的虚拟机运行在专属的硬件资源上,不同 VPC 中的虚拟机在物理上是隔离的,同时 VPC 还帮助实现了网络上的隔离。专属模式相当于用户直接向公有云服务商租用物理主机,适合对数据安全比较敏感的用户。

NOTE:专属 VPC 与私有云的多租户隔离有本质的区别,多租户网络隔离是为了 “共享” 底层基础架构的物理资源,只能做到管理面和数据面的隔离,做不到故障面的隔离(因为物理资源是共享的)。

从技术的角度来看:VPC 是用户专属的一个二层网络,是一个构建在 L3 之上的 L2 Overlay 网络。VPC 的数据封装与 VxLAN 之类的 Overlay 网络技术很类似,原始的二层帧,被 VPC 标签封装,之后再封装到另一个 IP 数据包内。

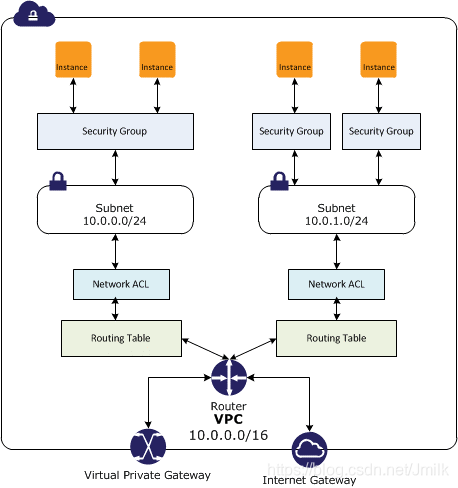

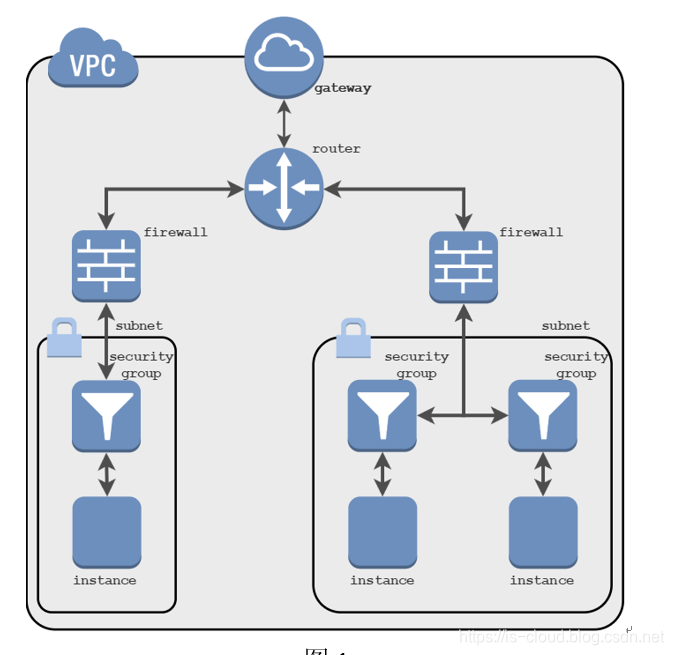

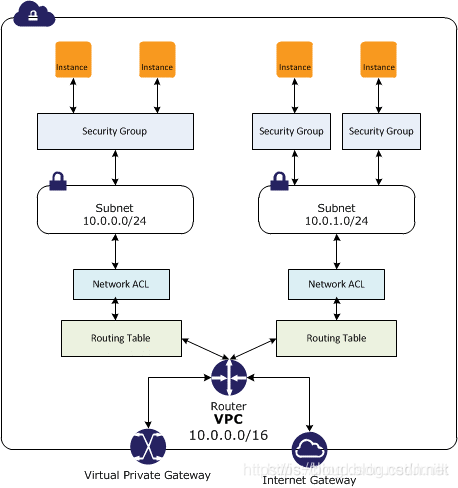

NOTE:VPC 虽然指的是专有二层网络,但是跟网络配套的资源有很多,这些网络资源都是以 VPC 作为单位划分。定义在一个 VPC 内的网络资源,只能被这个 VPC 内的虚机使用。这些网络资源包括:Security Group, Subnet, Network ACL, Routing Table, Router。

- AWS VPC

- 阿里云 VPC

- OpenStack VPC

VPC 的实现原理

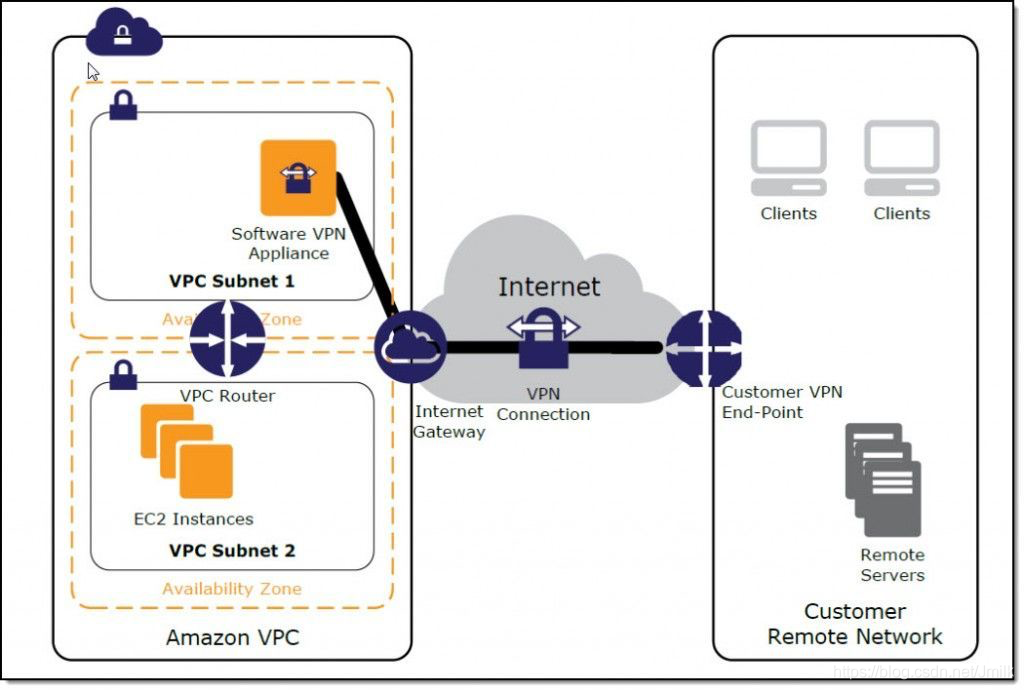

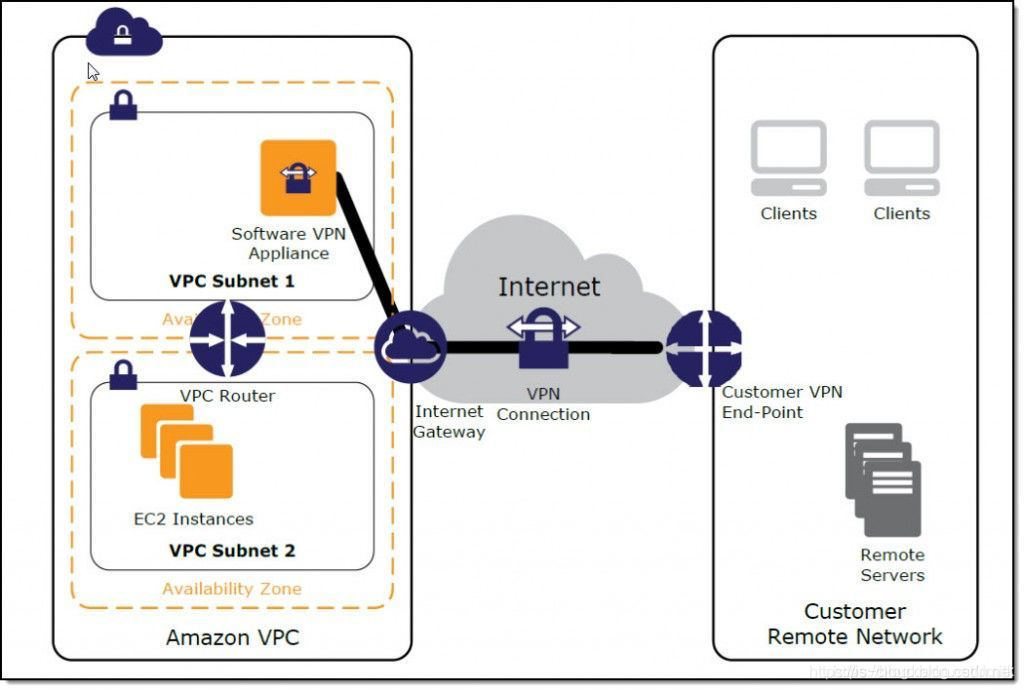

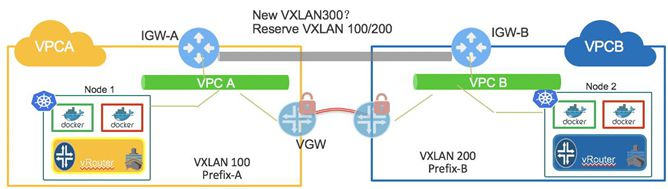

在 AWS VPC 内,存在多个可用域(Aviable Zone),用户可以自由地划分 Subnet CIDR 和定义路由策略,可提供网络 ACL 及安全组的访问控制。一般的,VPC 会提供一个 Internet GW,做 NAT/LB 和 VxLAN Routing,还会提供一个 VPC GW,提供 IPsec 接入 VPC 互联和企业远程上云(Cloud Onboarding)业务。

VPC 的本质就是一个租户专属的二层网络,所以同样存在 L2 广播域跨 POD 的问题,这个问题我们在之前已经提到过,不再赘述。总之,VPC 解决这个问题的方案依旧是采用了 Overlay 技术。可见,VPC 通常是一个 L2 in L3 或 IP in IP,甚至是 VLAN in VLAN(QinQ)的 Overlay 网络。OpenStack 的 VPC 可以使用 VxLAN 技术来实现,而 AWS VPC 拥有自己专属的 Overlay 封装技术 Mapping Service。

- VxLAN

- Mapping Service

VPC 的接入

还是以 AWS VPC 为例,VPC 通常会有一个 IGW(Internet GW)提供缺省路由 NAT/LB 等功能。还会提供一个 VGW 来提供 IPSec 互联。AWS 提供了一个边缘设备(Blackfoot Edge Device)来提供 VGW IPSec 功能,它使得 VPC 变得异常强大,是公有云厂商的真正竞争力的所在。

通过这个边缘设备,AWS VPC 可以做到:

- Private Link:满足多个 VPC 互访需求,用户可以在 VPC 上注册一个私有链路(Private Link),在 VPC上 提供 Elastic Network Interfaces(ENI),其他 VPC 可以通过这个 ENI 以白名单方式访问对应 VPC 的资源。

- Internet traffic:与互联网相连,走 IGW。

- VPN:与私有云的 VPN 相连。

- S3/DynamoDB Endpoints:与 AWS 的其他服务相连。

企业可以通过以下方式接入 AWS VPC: - Direct Connect:在 IXP/Colo(互联网交换中心)数据中心,通过 VPC 路由器和企业本地路由器上的 VLAN 接口,连接 VPC 和企业网络,并且支持 BGP 路由分发。可以提供高达 80Gbps 的大带宽接入。

- IPsec VPN:通过 IPsec 连接到 VGW,提供大概 1Gbps 的接入带宽。

- SD-WAN 接入:采用 SD-WAN 技术,这个我们在后续的篇章中详细再谈。