本篇文章用来记录我第一次使用frida进行完整逆向的过程。目标是逆向出此app的快讯接口的请求流程。

效果

反爬点

详细流程

- 查壳

- 使用查壳工具 ApkScan-PKID查下目标app的采用了什么加固?

- 使用查壳工具 ApkScan-PKID查下目标app的采用了什么加固?

- 脱壳

- 使用 FRIDA-DEXDump 进行脱壳获得dex文件

- 使用 FRIDA-DEXDump 进行脱壳获得dex文件

- 使用jadx打开dex文件,并根据抓包路径(v3/newsFlash)进行搜索。

- 搜索到的是http的接口,我们接着找这个接口的调用。

- 一步步的 找到md5方法

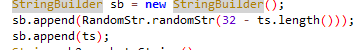

- 找到nonce方法

- 搜索到的是http的接口,我们接着找这个接口的调用。

- python重写

- 在进行测试的时候,发现数据还是有问题,通过增加参数头version指定版本,就能获得最后的数据了。

- 在进行测试的时候,发现数据还是有问题,通过增加参数头version指定版本,就能获得最后的数据了。

- 效果

最后的话

疫情期间也想了很多。定了目标,规划了路径,闷着头走就是了。