DC-4靶机渗透

1. 环境准备

准备好DC-4虚拟机并查看MAC地址

KALI

BurpSuit

2. 信息收集

1.nmap扫描

nmap -sP 192.168.1.0/24 -oN nmap.sP

nmap -A 192.168.1. -p 1-65535 -oN nmap.A

先扫描目标网段根据MAC找到ip

然后在进行端口扫描发现22、80开放,访问

2. BP抓包进行暴力破解

1.bp抓包

因为登录网站后发现是一个管理员admin页面所以猜测用户名为admin

2.然后发送到intruder模块选择password变量

3.添加字典,设置线程

这里字典在kali里面把他复制到本地即可:

(这里线程大一点比较好,因为这里笔者使用的是Bp普通版无法设置大线程比较慢)

4.开始爆破

爆破成功:密码happy

3. 登录网站抓包分析

1.登录查看 发现可以执行系统命令

发现可以执行系统命令

2.进行抓包分析,送到重放模块

发现这里可以修改执行其他命令,才在命令执行漏洞(空格用+表示):

查看当前系统有哪些用户(发现三个用户都在家目录下:

依次查看/home家目录

依次查看三个用户家目录下文件发现jim用户文件可能存在相关信息

发现一个密码备份文件

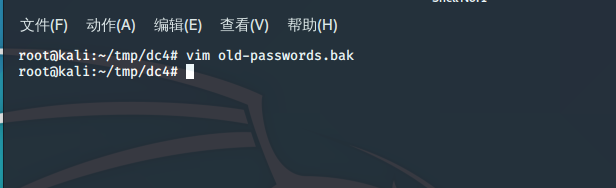

3.查看改文件并把相关信息复制保存到kali old-passwords.bak:

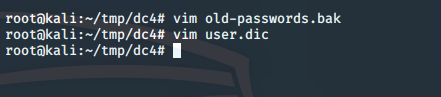

4.这里我们再创建一个用户名字典:

5.hydra爆破

因为这里我们有了用户名,密码字典,对方开放了22端口,所以我们可以进行hydra爆破

hydra -L user.dic -P old-passwords.bak ssh://192.168.1.16 -vV -o hydra.ssh

找到后我们尝试进行登录:

ssh [email protected]

6.查看jim用户有哪些文件

发现mbox下有一个邮件jim信息

找到邮件信息发现是charles用户发的

由于知道charles的密码我们可以尝试登陆ssh

查看目录,发现除了jim用户都没有文件

7.查看可以不需要密码就可以使用root权限执行的命令:

发消teehee函数,查看teehee的用法:

思考:我们可以利用这个在/etc/passwd 下追加root用户:

4. 提权

补充:

/etc/passwd存放用户名相关信息,每一条表示一个用户,每一行有6个:7个字段

| 字段 内容 | hpc666::0:0:::/bin/bash各字段含义 |

|---|---|

| 字段1 —用户名 | hpc666 |

| 字段2 —密码占位符 | 0表示没有密码 |

| 字段 3—用户UID 0表示root用户1-499程序用户 500-60000普通用户 | 0表示root用户相当于root用户的别名 |

| 字段4—用户组gid | 0表示root用户 |

| 字段5—用户信息字段 | 空表示没有 |

| 字段6 —用户家目录 | 空表示没有 |

| 字段7 —用户登录后使用的命令解释器 | 执行命令位置 |

1.利用teehee进行用户名追加

sudo teehee -a /etc/passwd

hpc666::0:0:::/bin/bash

2.切换到hpc666用户发现提权成功:

进入/root目录查看,发现flag

3.注意:

这里有一点要说明:jim用户刚开始ssh既然登录成功了,为啥不直接提权绕这么一大圈,以为jim用户没有sudo权限,只能另辟蹊径发现charles用户可以

DC靶机系列入门详解,关注查看下一篇

参考资料:千峰网络安全

如有错误欢迎━(`∀´)ノ亻!点评留言