什么是X-Forwarded-For

X-Forwarded-For(XFF)是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。当今多数缓存服务器的使用者为大型ISP,为了通过缓存的方式来降低他们的外部带宽,他们常常通过鼓励或强制用户使用代理服务器来接入互联网。有些情况下, 这些代理服务器是透明代理, 用户甚至不知道自己正在使用代理上网。

如果没有XFF或者另外一种相似的技术,所有通过代理服务器的连接只会显示代理服务器的IP地址(而非连接发起的原始IP地址), 这样的代理服务器实际上充当了匿名服务提供者的角色, 如果连接的原始IP地址不可得,恶意访问的检测与预防的难度将大大增加。XFF的有效性依赖于代理服务器提供的连接原始IP地址的真实性,因此, XFF的有效使用应该保证代理服务器是可信的, 比如可以通过建立可信服务器白名单的方式。

X-Forwarded-For格式

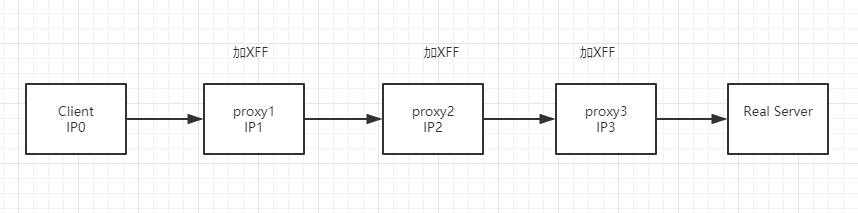

X-Forwarded-For: client1, proxy1, proxy2, proxy3

最左边(client1)是最原始客户端的IP地址, 代理服务器每成功收到一个请求,就把请求来源IP地址添加到右边。 在上面这个例子中,这个请求成功通过了三台代理服务器:proxy1, proxy2 及 proxy3。请求由client1发出,到达了proxy3(proxy3可能是请求的终点)。请求刚从client1中发出时,XFF是空的,请求被发往proxy1;通过proxy1的时候,client1被添加到XFF中,之后请求被发往proxy2;通过proxy2的时候,proxy1被添加到XFF中,之后请求被发往proxy3;通过proxy3时,proxy2被添加到XFF中,之后请求的的去向不明,如果proxy3不是请求终点,请求会被继续转发

X-Forwarded-For sql注入

靶机来源于:墨者学院

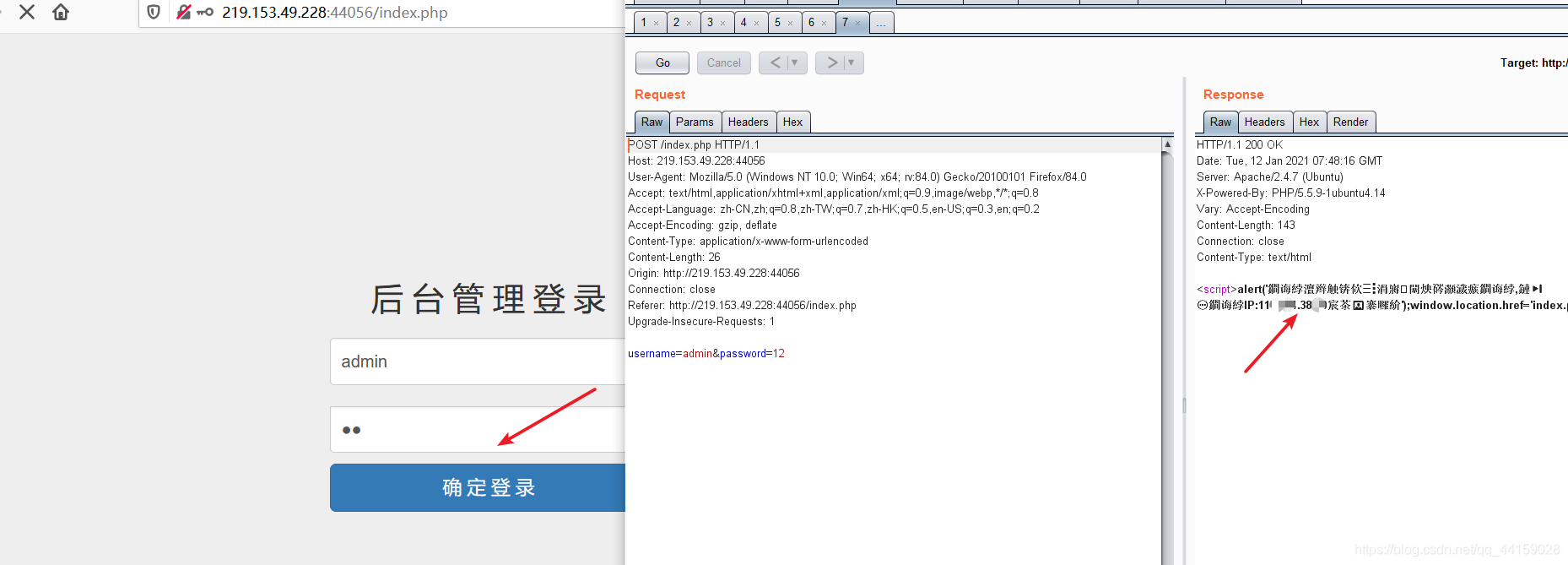

ip地址:http://219.153.49.228:44056

输入任意的用户名和密码点击登录后显示,非法登录,服务器记录了我们的ip地址。也就是说将该IP写到了数据库中;竟然跟数据库有交互,那么可以猜想,此处可能存在SQL注入漏洞;接下来继续确认

服务器端获取IP地址的方式

服务端获取客户端IP地址的方式,其中一种是通过读取请求中X-Forwarded-For的字段值,确认服务端是不是使用这种方式获取客户端IP地址;编辑刚才的请求,在请求头中加入X-Forwarded-For:111,111,111,111(这个是我们伪造的IP地址,随便填一个合法的IP地址即可),然后重新发送。可以看到随意填的一个ip地址也被记录了。这就确认了服务端是通过读取X-Forwarded-For的字段值来获取客户端的ip地址的

验证服务端通过X-Forwarded-For读取ip地址时是否进行了过滤

当我们在111.111.111.111' 加上' 是,服务器显示sql语法错误。进行poc的构造 ' and sleep(10) and '1'='1,服务器成功延时10秒进行响应,说明肯定存在sql注入

下面就可以交给sqlmap了,就不在进行演示。

—— 心,若没有栖息的地方,到哪里都是流浪