呜呜呜终于考完工数期中了,前一个星期都在复习,再不学逆向就废了。。。

reverse 3

刚用ida打开时很混乱 ,原来主函数藏在了最后面。。。

先锁定“right flag!”再往上看,一如既往的strncmp比较两个字符串

先看Dest,大概就是把v1移位处理,点进sub_4110BE查看v1

很复杂但是可以看出是base64

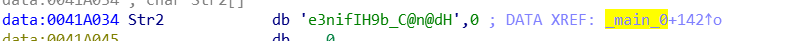

所以这道题就是把flag经过base64编码和移位后得到了Str2

想得到flag就要把Str2反移位以后base64解码,上脚本

把得到的字符串base64解码就好啦!(依旧用的是别的大佬现成的解码脚本)

(看别的大佬们都是直接在python脚本中import base64解码的,可我太菜了还不会呜呜呜。。)

写在最后:

因为。。本人真的很废物,所以每次只写一道题的wp,wp也会写的很繁琐但详细呀 ,请见谅啊!