0x01 漏洞介绍

CVE-2019-1388 | Windows证书对话框特权提升漏洞

如果 Windows 证书对话框没有正确执行用户特权,则存在特权提升漏洞。成功利用此漏洞的攻击者可以在提升的环境中运行进程。然后,攻击者可能会安装程序,查看、更改或删除数据。

要利用此漏洞,攻击者首先必须以普通用户权限登录系统。然后攻击者运行一个精心调制的应用,该应用可以利用此漏洞并控制受影响的系统。

该安全更新通过确保 Windows 证书对话框正确执行用户特权来解决该漏洞。

0x02 漏洞原理

此漏洞是因为 UAC(用户账户控制)机制的设定不严导致的。

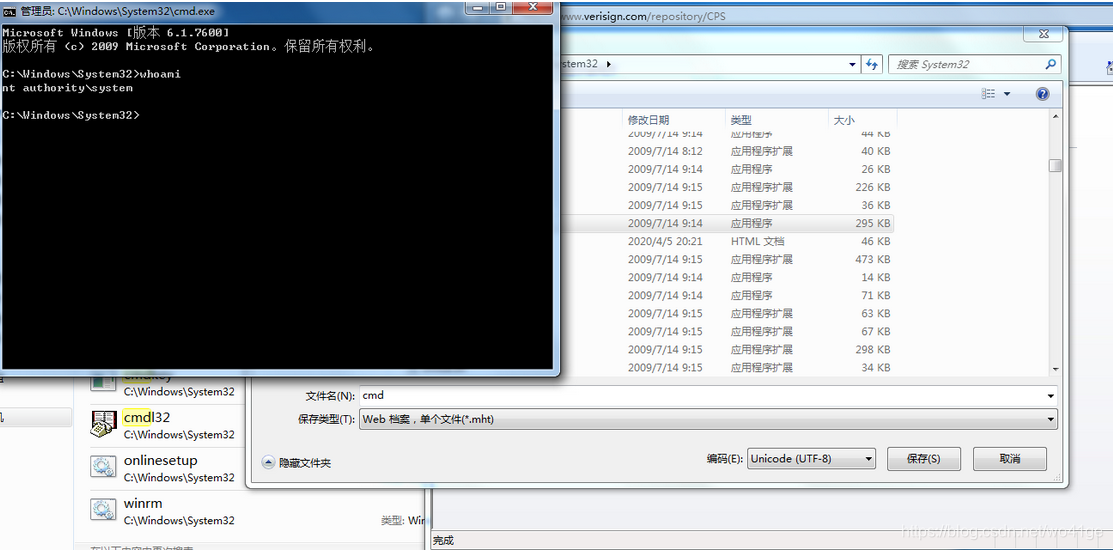

默认情况下, Windows 在称为「安全桌面」的单独桌面上显示所有 UAC 提示。提示本身是由名为 consent.exe 的可执行文件生成的,该可执行文件以 NT AUTHORITY\SYSTEM 身份运行并且有 System 的完整性水平。

0x03影响范围

Microsoft Windows Server 2019

Microsoft Windows Server 2016

Microsoft Windows Server 2012

Microsoft Windows Server 2008 R2

Microsoft Windows Server 2008

Microsoft Windows RT 8.1

Microsoft Windows 8.1

Microsoft Windows 7

0x04漏洞复现

本次复现版本是win7虚拟机

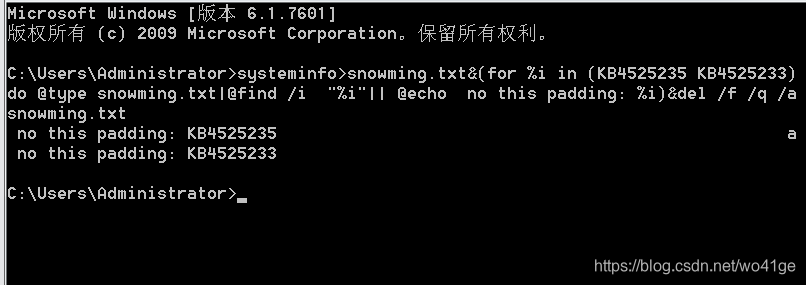

查看是否打了补丁

systeminfo>snowming.txt&(for %i in (KB4525235 KB4525233) do @type snowming.txt|@find

可以看到是没有的

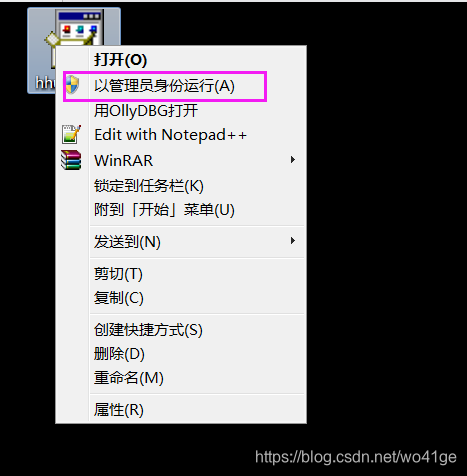

利用程序:https://www.scootersoftware.com/hhupd.exe

下载到靶机上

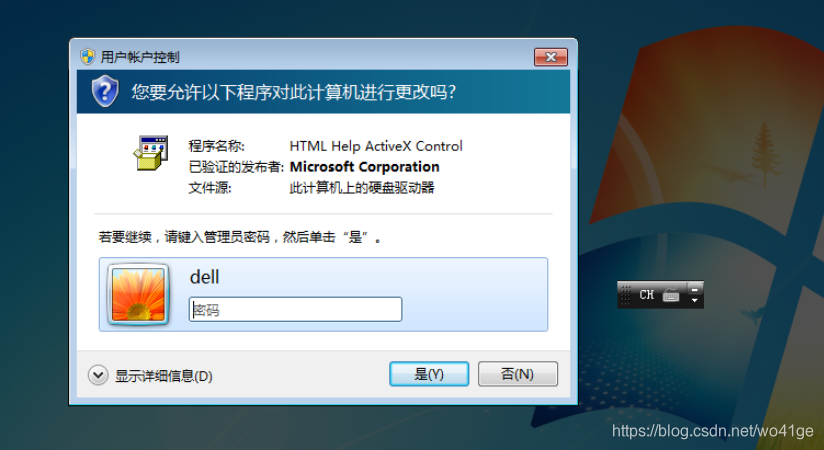

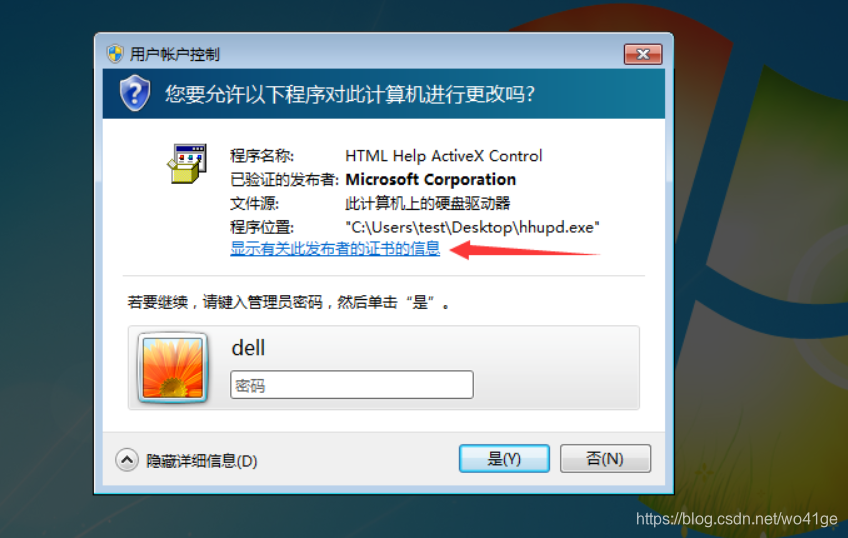

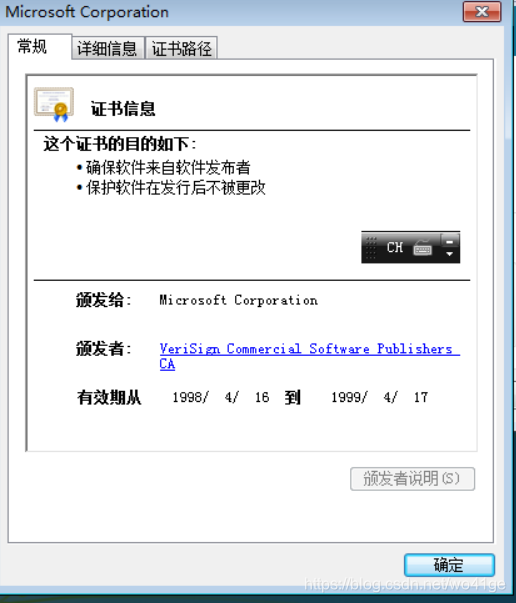

点击颁发者链接然后关闭窗口

这里解释一下证书对话框出现的超链接:微软定义了一个模糊的概念

特定对象标识符(OID),其具有数值1.3.6.1.4.1.311.2.1.10

而WinTrust.h头文件中的定义为:SPC_SP_AGENCY_INFO_OBJID官方文档中关于SPC_SP_AGENCY_INFO_OBJID比较少 但是我们可以看到在格式正确的情况下,可以在颁发者中显示超链接 也可能是微软没有禁用掉该超链接的原因

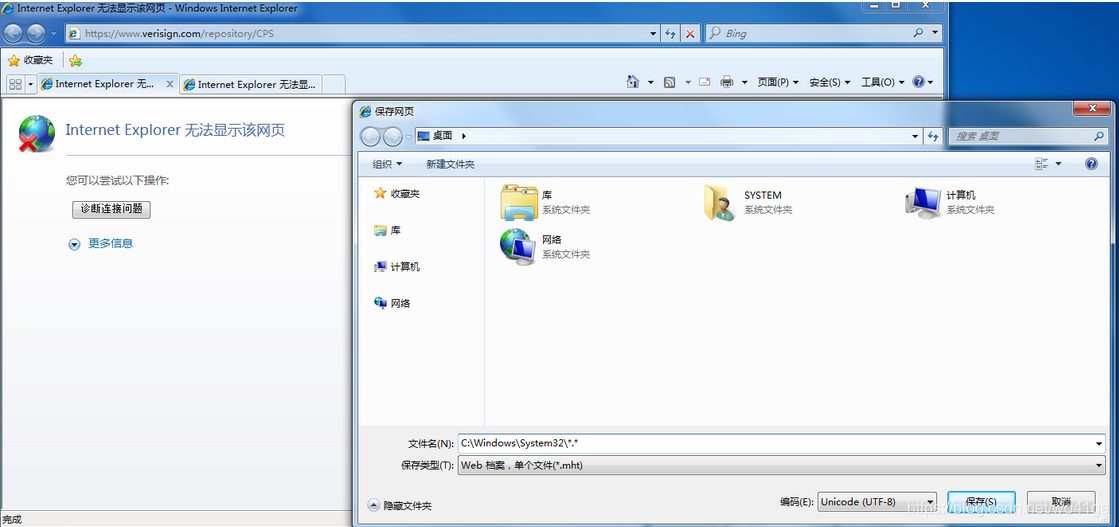

页面另存为

输入System32路径并且进入文件夹中

C:\Windows\System32\*.*

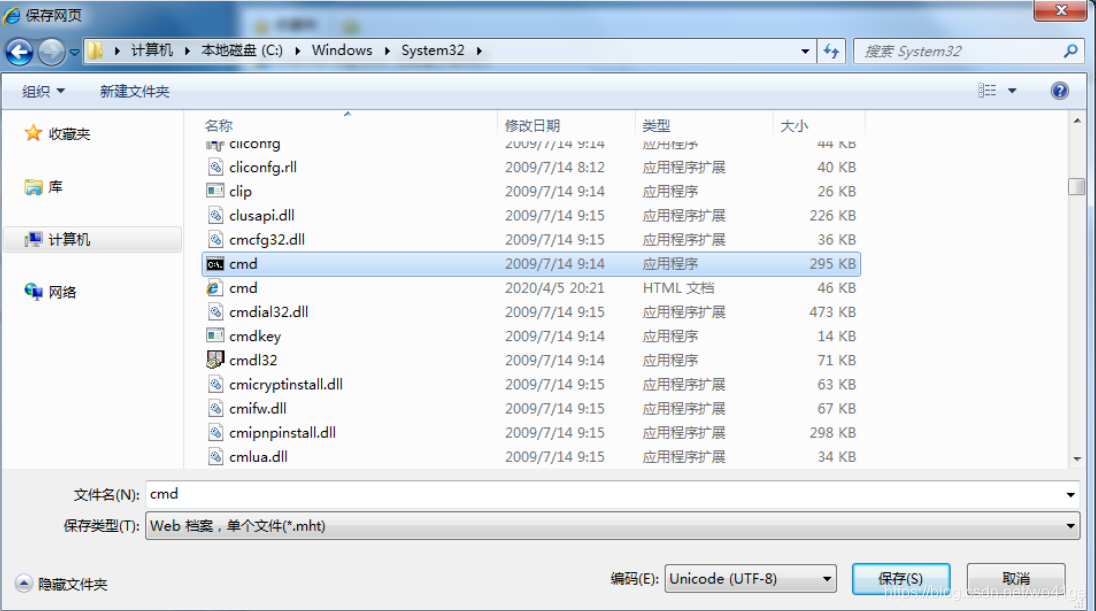

打开cmd

打开cmd

输入system的路径只是为了快速进入目录,不是别的,也可以自己慢慢点进目录中,然后启动cmd

0x05修复建议

进行更新:https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2019-1388