| 实验目的 |

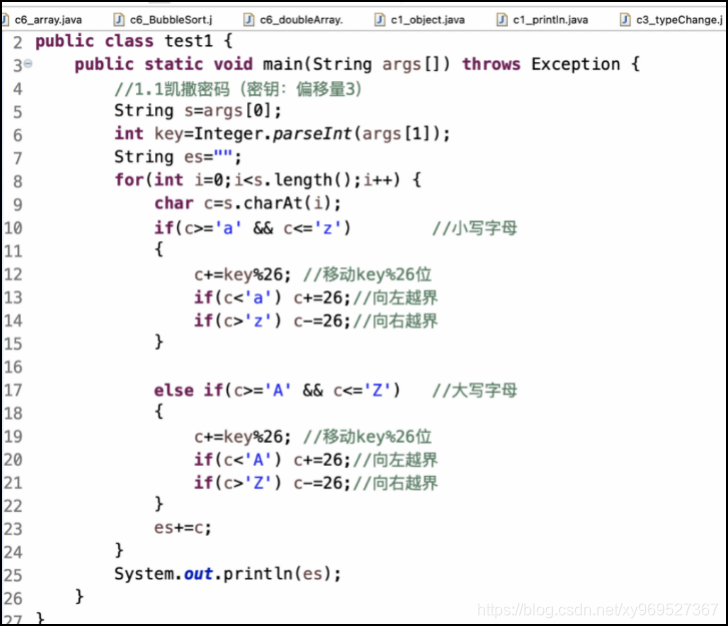

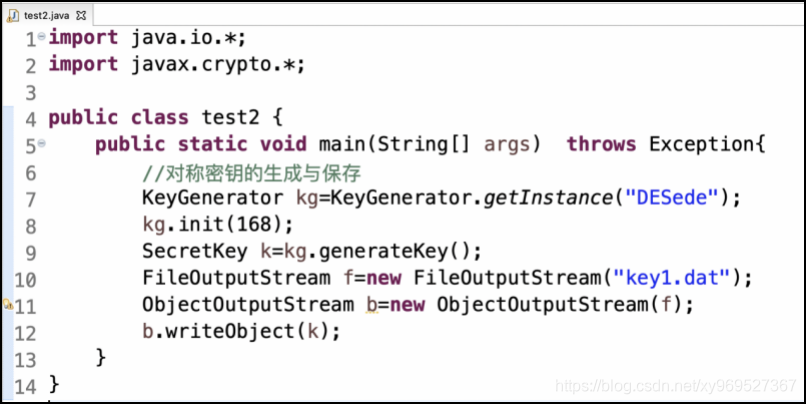

1、完成第一个入门加解密——凯撒密码 2、完成当下较为流行的三重DES加解密技术 3、熟悉所学的实际运用方向

|

|||||

| 实验准备 |

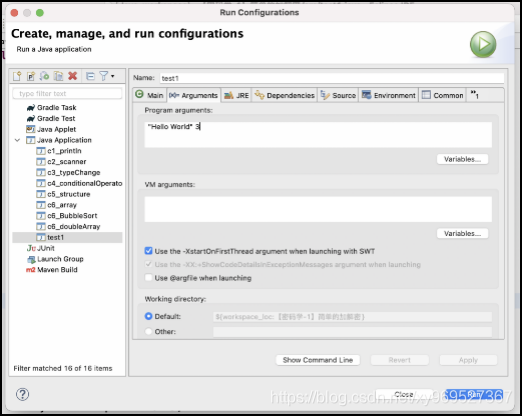

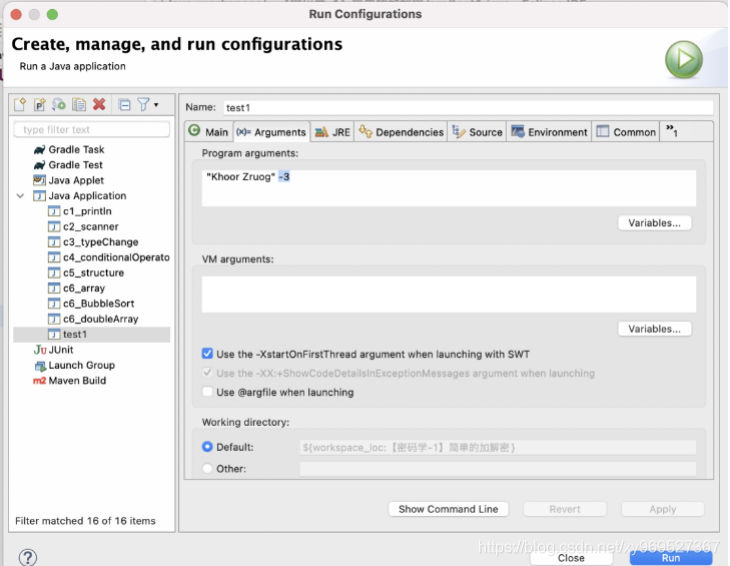

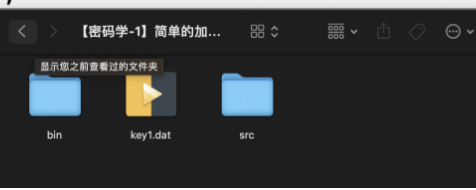

硬件:计算机或笔记本电脑 操作系统:Mac操作系统 IDE环境:Eclipse 程序语言:Java |

|||||

一、实验基本思想

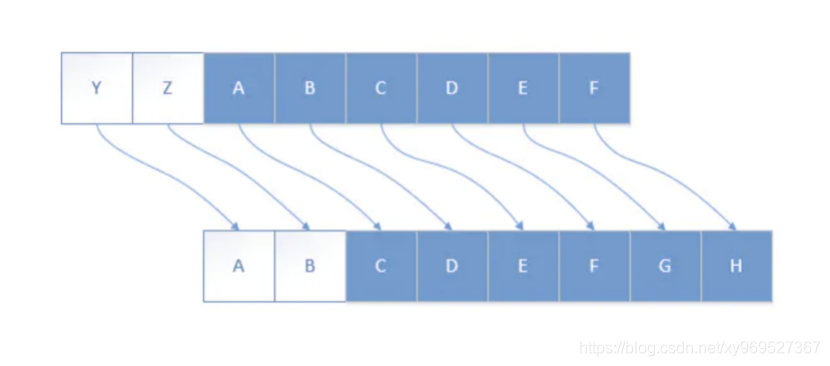

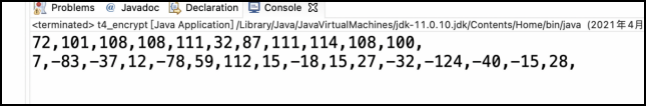

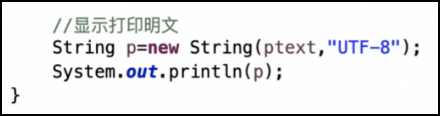

·原理:明文中所有字母都在字母表上向后(或向前)按照一个固定数目进行偏移后被替换成密文。例如,当偏移量是3的时候,所有的字母A将被替换成D,B变成E,以此类推。 ·缺陷:密钥空间过小,一共只有26位字母的选择,也就是说,其轮换的变化一共也仅有26种。 ·捷径攻击:可以通过频率分析的方法,根据统计每一个密文字母出现的频次,再结合英文实际的字母出现频次,可以大幅地提升破解推测速度。

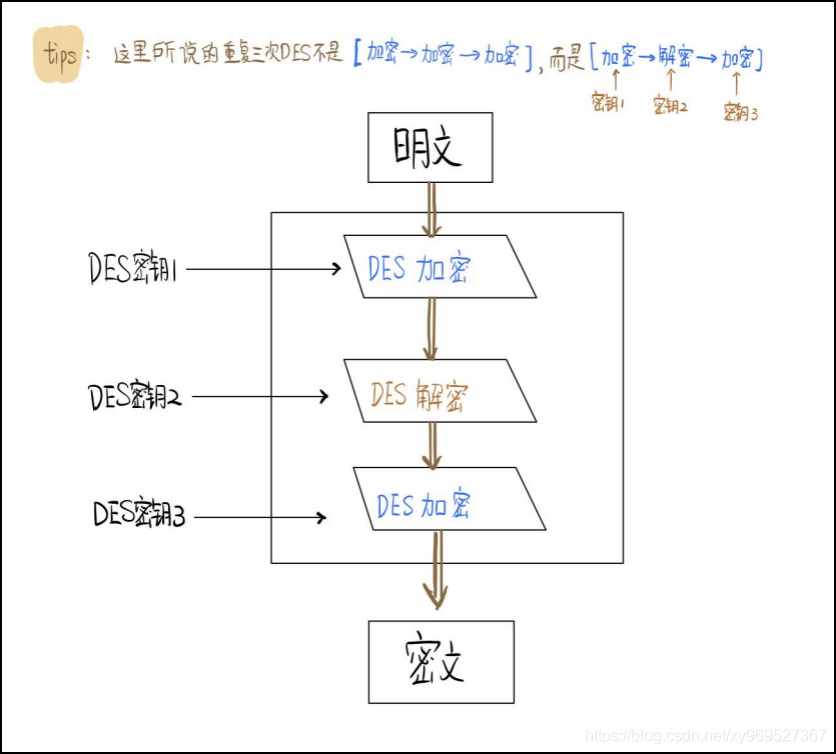

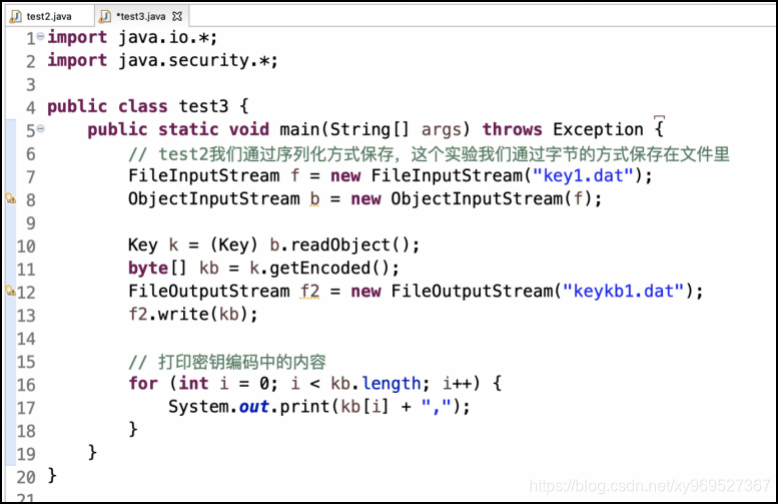

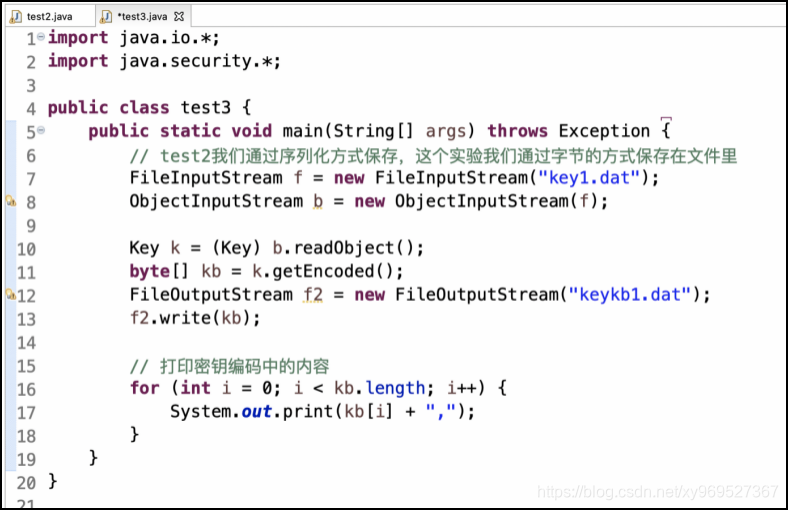

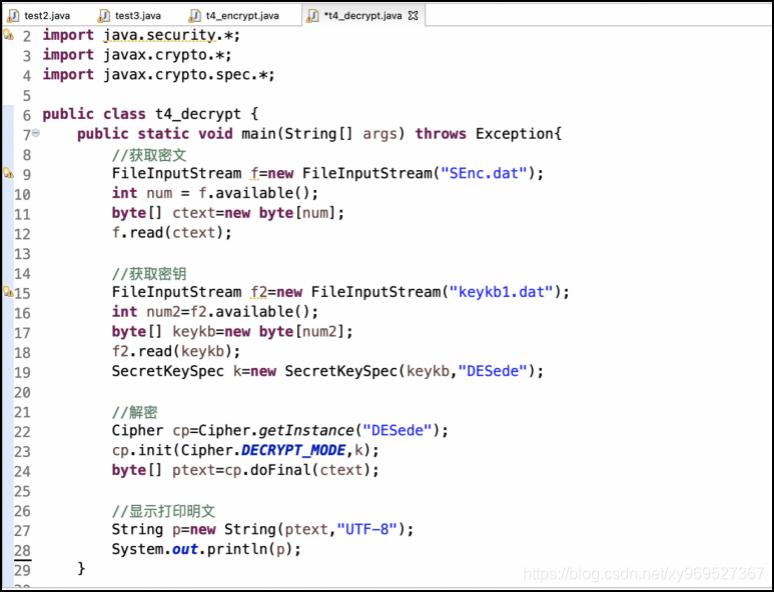

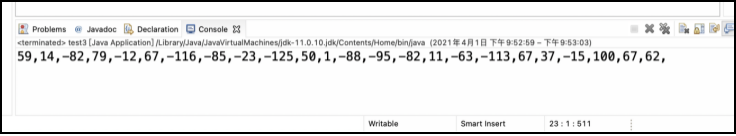

2、三重DES算法 在课程学习中我们知道,随着美国国密标准DES日渐衰微,其密钥空间过小的弊病使得穷举式攻击变得容易。故而在DES算法的基础上进行改良的三重DES算法成为了较为优秀的选择。三重DES算法的本质是将DES重复3次,从而大大提高密钥空间,将原本56位的DES密钥长度,提高到56*3=168比特的3DES密钥长度。 tips:三重DES的本质是执行三次DES加密,那么就是【加密>加密>加密】吗? 答案是否定的,三重加密的内在是【加密>解密>加密】。而且值得注意的是,这里的三次加密解密操作的密钥都是不同的!

|

||||||

密码学入门1——凯撒密码和三重DES加解密

猜你喜欢

转载自blog.csdn.net/xy969527367/article/details/115395816

今日推荐

周排行