思路

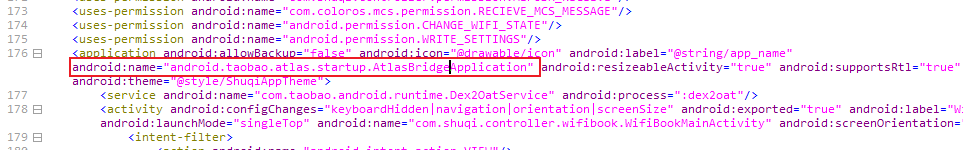

1.用apktool反编译apk然后在AndroidManifest.xml的<application>中找到程序启动的主类(类的名字出现taobao、atlas字眼非常可疑,通过搜索发现这个类可能是阿里开发的一个框架)

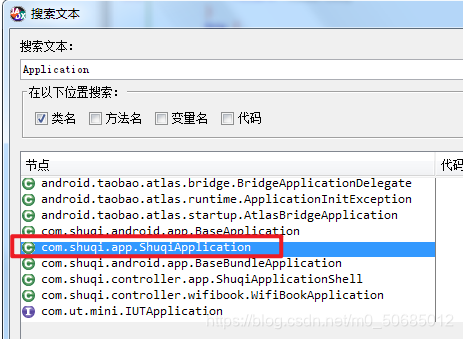

2.用jadx搜索类名(介于上面的可知AtlasBridgeApplication是一个框架,所以搜索时候不搜AtlasBridgeApplication而是搜Application看看有没有更好的结果)

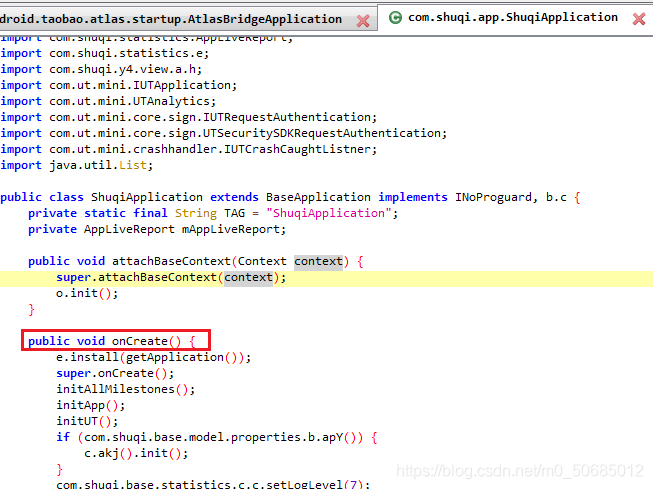

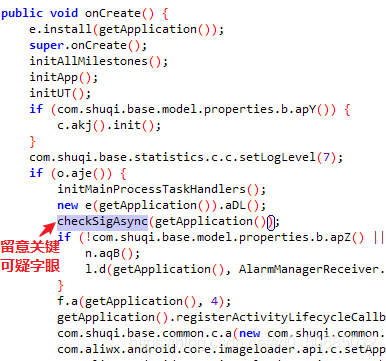

3.onCreate方法

4.猜测会做if判断,并留意关键可疑字眼,右键查看用例追进去

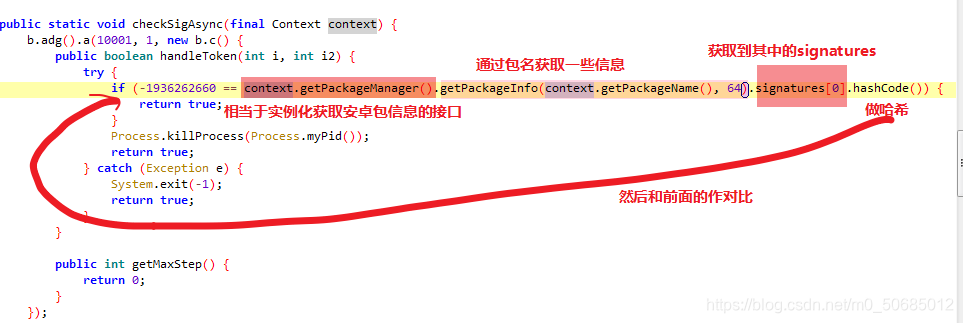

5.通过对代码字面意思的理解,很明显,这里就是做检验的地方

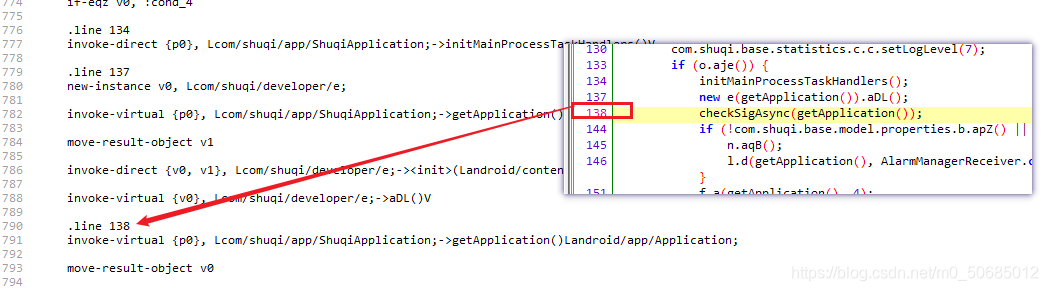

6.找到关键函数后,在smali层找到checkSigAsync函数的对应的代码进行注释操作。通过行数定位到smali层面的关键代码

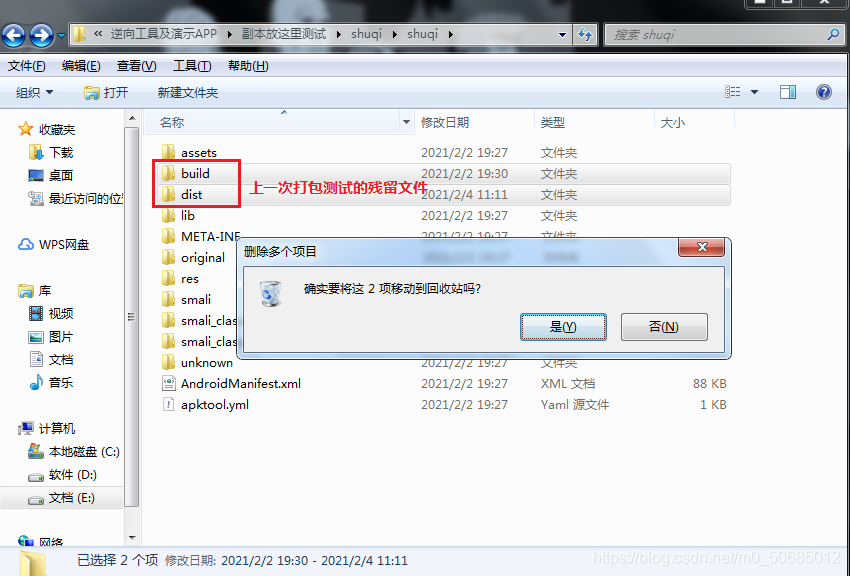

7.直接代表第138行java的smali代码删掉,然后重新打包即可(先把第一次打包的残留文件删掉)