如果linux服务器是使用用户名+密码的方式登陆的,很容易遭到暴力扫描ssh用户名,密码的情况

为了安全,可以有多种处理方式:

1,放弃用户名+密码的登陆方式,改用密钥登陆

配置方式略,网上资料很多

如果因为某些原因,必须使用用户名+密码的验证方式登陆,那么有且不限于以下处理方式

2,动手编写shell脚本

这个适用于动手能力强,或者有些动手能力的人员使用,网上也可搜到范例,再根据自己的需求改改就能用,不做详述

3,安装软件

相对于编写脚本来说,这个显得很方便,易操作,简单的配置就能使用

包括但不限于:

1)hostsdeny(fail2ban)

此软件配置方式略,网上资料可查

2)sshgurad

这个是最近发现的,测试比较好用,略做说明

首先,直接用包管理器安装

yum install sshgurad -y

设置开机自起,并启用

systemctl enable sshguard

systemctl start sshguard

配置文件位置:/etc/sshguard.conf

几处重要的默认配置可根据实际需求修改

当***者累计***次数达到30次,封禁ip

THRESHOLD=30

首次封禁时长为120秒,此后若再次达到阀值被封禁,时长增至1.5倍,依次类推

BLOCK_TIME=120

最长封禁时间1800秒(即在3分钟内若没有达到阀值,就会解禁ip)

DETECTION_TIME=1800

为了防止误禁止某ip(段),可将其加入白名单

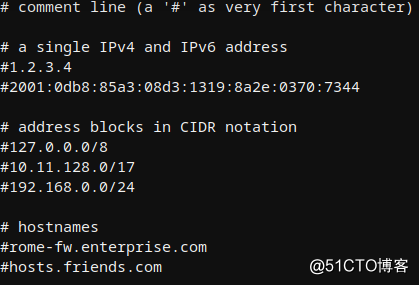

白名单配置:/etc/sshguard.whitelist

如上,可分别配置ip,ip段,域名