一、漏洞描述

SMB签名未配置漏洞是指:远程SMB服务器上未配置需要签名,这将导致未经身份验证的远程攻击者可以利用此漏洞对SMB服务器进行中间人攻击。

SMB是一个协议名,全称是Server Message Block(服务器消息快协议),用于在计算机间共享文件、打印机、串口等,电脑上的网上邻居由它实现。SMB签名是SMB协议中的安全机制,也称为安全签名。SMB签名旨在帮助提高SMB协议的安全性,为了防止在传输过程中修改SMB数据包,SMB协议支持SMB数据包的数字签名。所有Windows操作系统都支持客户端SMB组件和服务器端SMB组件。要利用SMB数据包签名,通信中涉及的客户端SMB组件和服务器端SMB组件必须启用或需要SMB数据包签名。如果服务器启用此设置,Microsoft网络服务器将不与Microsoft网络客户端通信,除非该客户端同意执行SMB数据包签名。同样,如果需要客户端SMB签名,则该客户端将无法与未启用数据包签名的服务器建立会话。默认情况下,在工作站,服务器和域控制器上启用客户端SMB签名。

SMB签名在性能上有一些权衡。如果网络性能对部署方案很重要,建议您不要使用SMB签名;如果要在高度安全的环境中使用SMB,建议您使用SMB签名。当启用SMB签名时,SMB将停止使用RDMA远程直接数据存取,因为最大MTU限制为1,394字节,这会导致邮件碎片和重组,并降低整体性能。

风险等级:中危

影响端口:445

加固建议:在windos主机的smb配置中配置强制执行消息签名。

二、修复处理

在Windows上,在本地安全策略设置“ Microsoft网络服务器:数字签名通信(始终)”中找到。在Samba上,该设置称为“服务器签名”。

1)漏洞检测

# 返回有关SMB确定的SMB安全级别的信息

nmap -sS -sV -Pn -p 445 --script="smb-security-mode" 127.0.0.1

# 确定SMBv2服务器中的邮件签名配置

nmap -sS -sV -Pn -p 445 --script="smb2-security-mode" 127.0.0.1

2)运行gpedit.msc打开本地组策略编辑器,定位到计算机配置>Windows设置>安全设置>本地策略>安全选项,如下图所示,默认为对成员服务器禁用;对域控制器启用。即smb协议不使用签名:

3)启用数字签名:

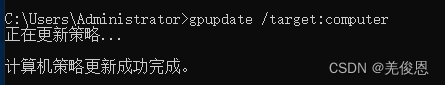

4)立即生效

gpupdate /target:computer