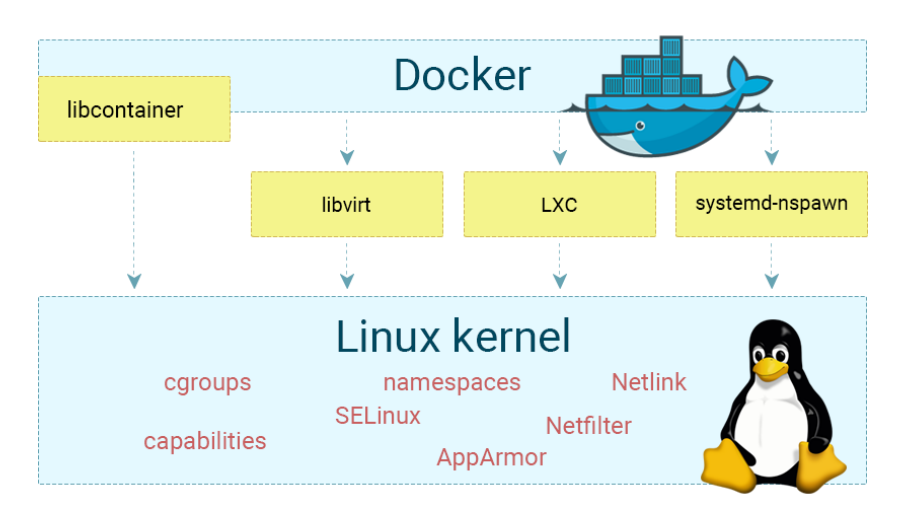

在容器技术的演进过程中,Libcontainer作为Docker早期的关键组件之一,承担了核心容器运行时的管理工作。它为Docker提供了一种标准化的方式来创建、管理和监控容器资源,是实现容器隔离、资源限制等功能的基础。

在本文中,我们将详细探讨Libcontainer的背景、工作原理以及在Docker架构中的作用,重点解析其如何通过Linux内核特性(如cgroups、namespaces等)实现资源的隔离和控制。

一、什么是Libcontainer?

Libcontainer是Docker团队开发的一个用于管理容器生命周期的库。它取代了Docker早期依赖的LXC(Linux Containers),直接通过Linux内核提供的API(如cgroups、namespaces等)与操作系统进行交互。这一设计使Docker拥有了更高的灵活性和可控性,能够更深层次地控制容器的行为,而不必依赖外部工具。

Libcontainer的主要功能包括:

- 创建和管理容器进程。

- 利用Linux内核功能(如cgroups、namespaces等)实现资源隔离。

- 提供容器的资源配额管理。

- 监控和管理容器的生命周期。

Libcontainer本质上是Docker与Linux内核之间的桥梁,通过它,Docker能够直接利用内核特性,创建并运行隔离的容器。

二、Libcontainer的核心工作原理

要理解Libcontainer的工作机制,首先需要了解它如何与Linux内核交互,以及如何通过内核提供的特性实现容器化技术的核心功能。

1. 容器的创建与管理

Libcontainer的工作始于容器的创建。它通过使用一组内核特性来启动隔离的进程,这些特性包括namespaces、cgroups和seccomp等。每个容器实际上是一个独立的进程,但由于被放置在不同的namespace中,容器之间的进程无法直接访问彼此的资源。

具体步骤如下:

- 创建进程:Libcontainer首先通过

fork()调用创建一个新进程,该进程将在新的namespace中运行,从而实现与主机系统资源的隔离。 - 应用namespace:通过Linux的namespace机制,Libcontainer将进程置于独立的网络、文件系统、PID等namespace中,确保进程的隔离性。

- 资源限制:Libcontainer通过cgroups(控制组)限制容器能够使用的CPU、内存、I/O等资源。

- 安全策略:通过seccomp、AppArmor、SELinux等内核机制,Libcontainer为容器应用安全策略,限制容器中的系统调用,防止恶意行为。

2. 使用Namespaces实现资源隔离

在容器的隔离技术中,namespaces是最为核心的一环。Linux内核通过namespace机制为不同的进程提供了隔离的资源视图,进程只能看到和操作自己namespace中的资源。

Libcontainer主要使用以下几种namespace:

- PID namespace:每个容器拥有独立的进程ID空间,容器内的进程无法看到或影响主机上的其他进程。

- Network namespace:每个容器拥有独立的网络栈,包括网络接口、路由表和端口。容器之间的网络流量是相互隔离的。

- Mount namespace:通过为每个容器提供独立的文件系统视图,实现文件系统隔离。容器的文件操作不会影响到宿主机。

- IPC namespace:进程间通信的隔离,每个容器都有自己独立的System V IPC和POSIX消息队列。

- UTS namespace:容器可以拥有独立的主机名和域名设置。

这种通过namespace实现的资源隔离,是Docker容器轻量级、快速启动的根本原因。

3. 利用Cgroups实现资源限制

**Cgroups(控制组)**是Linux内核提供的另一项关键功能,它允许系统管理员为进程设置资源限制,如CPU使用率、内存占用和I/O带宽等。Libcontainer通过cgroups为每个容器定义资源使用的上限,防止容器占用过多的系统资源,从而影响其他容器或宿主机的运行。

Libcontainer通过以下步骤设置资源限制:

- 创建新的cgroup:为每个容器生成独立的cgroup控制组。

- 分配资源:根据容器启动时的配置参数(如CPU、内存限制),将相应的资源配额分配到cgroup。

- 监控资源使用:Libcontainer持续监控容器的资源使用情况,如果超出限制,容器的进程会被限制或终止。

4. 安全隔离与限制

为了确保容器的安全运行,Libcontainer使用了多个内核安全机制,包括seccomp、AppArmor、SELinux等。通过这些机制,Libcontainer可以限制容器进程能够调用的系统功能,防止恶意代码或攻击行为。

- Seccomp:通过seccomp,Libcontainer可以定义允许容器内进程执行的系统调用白名单,其他调用将被阻止。

- AppArmor和SELinux:通过这些安全框架,Libcontainer可以为容器设置严格的权限控制,确保容器内进程无法越权访问系统资源。

三、Libcontainer在Docker中的应用场景

Libcontainer在Docker的各个模块中都发挥着至关重要的作用,它是Docker容器生命周期管理的核心模块。以下是Libcontainer在Docker中典型的应用场景:

1. 容器的启动

每当Docker启动一个新的容器时,Libcontainer负责初始化容器的进程和环境配置。它通过设置namespace和cgroups来保证容器的资源隔离和资源限制,容器启动后,Libcontainer会将容器的进程和状态信息反馈给Docker的管理模块。

2. 容器的资源管理

Libcontainer允许Docker根据用户配置为每个容器分配具体的资源限制,包括CPU、内存和I/O。这对于资源密集型应用尤为重要,能够防止单个容器耗尽系统资源。

3. 容器的监控与运维

Docker使用Libcontainer来监控容器的资源使用情况,例如内存使用率、CPU占用率等。Libcontainer能够实时监控容器状态并触发相应的操作,例如当容器超出资源限制时,Docker可以通过Libcontainer停止该容器。

四、Libcontainer的演变与未来

Libcontainer作为Docker的核心组件,随着容器技术的进步和生态系统的发展,其角色和功能也在不断演变。Docker后来推出了runC,这是一个基于Libcontainer的轻量级容器运行时工具,成为了OCI(Open Container Initiative)标准的参考实现。

1. runC的出现

为了推动容器的标准化,Docker社区将Libcontainer中的核心功能独立出来,创建了一个名为runC的工具。runC是一个遵循OCI规范的容器运行时,它继承了Libcontainer的核心功能,但更加专注于提供容器的运行环境。

2. OCI标准化

随着容器技术的发展,行业内逐渐意识到标准化的重要性。Docker通过与其他技术巨头合作,推动了**OCI(Open Container Initiative)**的成立,旨在为容器技术制定开放的标准。Libcontainer的核心技术被移植到runC中,runC也成为了OCI容器运行时规范的基础实现。

3. Libcontainer的未来

尽管runC已经取代了Libcontainer成为容器运行时的标准工具,但Libcontainer的设计思想和技术实现依然是容器技术发展的基石。在未来的容器技术演进中,Libcontainer所代表的直接与内核交互的理念仍然具有重要的参考价值。

五、Libcontainer的优缺点分析

1. 优点

- 直接与内核交互:Libcontainer摆脱了对LXC等第三方工具的依赖,直接通过Linux内核API管理容器,提供了更高的灵活性。

- 精细化资源管理:通过cgroups和namespaces,Libcontainer可以精确控制容器的资源分配和隔离,保证了容器运行的稳定性和安全性。

- 高效的性能表现:由于Libcontainer是轻量级的库,直接与内核交互,减少了中间层,因而提供了较高的性能表现。

2. 缺点

- 复杂性增加:尽管Libcontainer为Docker提供了强大的功能,但它的直接内核交互设计增加了系统复杂性,尤其是在调试和问题排查时。

- 标准化不足:在OCI标准化之前,Libcontainer作为Docker独

有的容器管理库,其通用性较低,不利于不同容器平台之间的互操作性。

六、总结一下

Libcontainer作为Docker早期的重要组件,通过直接与Linux内核交互,赋予了Docker强大的容器管理能力。尽管在后来的演进中被runC所取代,但Libcontainer的设计思想和技术实现为现代容器技术的发展奠定了坚实基础。理解Libcontainer的工作原理,不仅有助于深入掌握Docker的运行机制,也为探索其他容器技术提供了宝贵的经验。