CTF(Capture The Flag)中文译作:夺旗赛

CTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们通过互相发起真实攻击进行技术比拼的方式。发展至今,已经成为全球范围网络安全圈流行的竞赛形式,2013年全球举办了超过五十场国际性CTF赛事。

而DEFCON作为CTF赛制的发源地,DEFCON CTF也成为了目前全球最高技术水平和影响力的CTF竞赛,类似于CTF赛场中的“世界杯” 。

一、赛事介绍

CTF(Capture The Flag),中文称为夺旗赛,是网络安全领域中一种备受关注和欢迎的竞赛形式。

二、竞赛模式

CTF 竞赛主要有以下几种模式:

解题模式(Jeopardy):

- 这是最常见的 CTF 模式。

- 比赛中会设置一系列不同类型和难度的题目,涵盖密码学、Web 安全、逆向工程、漏洞挖掘等多个领域。

- 每个题目对应一个分值,参赛队伍通过解题获取 Flag 并提交来得分。

- 比赛结束时,根据各队的总得分进行排名。

攻防模式(Attack-Defense):

- 参赛队伍在相互竞争的环境中进行攻击和防御。

- 每个队伍拥有自己的服务或系统需要防守,同时要尝试攻击其他队伍的服务来获取分数。

- 成功攻击其他队伍可得分,自己防守成功避免被攻击也能得分。

- 比赛过程中,分数实时变化,最终以比赛结束时的总分决定胜负。

混合模式(Mix):

- 结合了解题模式和攻防模式的特点。

- 例如,先通过解题获得一定的初始分数,然后进入攻防阶段,根据攻防的表现来增减分数。

靶场模式(Ranges):

- 提供一个模拟的网络环境或系统作为靶场。

- 参赛队伍需要在这个环境中发现漏洞、解决问题,并获取 Flag。

- 重点考察选手在实际场景中的渗透测试和漏洞修复能力。

AWD 模式(Attack With Defense):

- 类似于攻防模式,但更强调实时性和连续性。

- 参赛队伍在攻击其他队伍的同时,要随时应对自己系统遭受的攻击并进行防御和修复。

不同的 CTF 竞赛模式各有特点,对参赛队伍的技术能力、团队协作和策略规划都有不同的要求。

三、CTF各大题型简介

以下是 CTF 常见的各大题型的简介:

1. 密码学(Crypto):

- 涉及各种加密算法的分析和破解,包括对称加密(如 AES)、非对称加密(如 RSA)、哈希函数(如 MD5、SHA-256)等。

- 可能需要从密文或加密过程中推导出明文、找出密钥,或者验证数字签名的正确性。

2. Web 安全(Web):

- 主要针对网站和 Web 应用程序的安全漏洞进行挖掘和利用。

- 常见的漏洞类型有 SQL 注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)、文件包含漏洞、命令执行漏洞等。

3. 逆向工程(Reverse):

- 对给定的二进制文件、可执行程序或恶意软件进行分析和反编译。

- 目的是理解其工作原理、找出隐藏的逻辑、提取关键信息或破解其保护机制。

4. 漏洞挖掘与利用(Pwn):

- 专注于发现操作系统、软件或服务中的漏洞,并通过编写利用代码来获取系统的控制权。

- 常涉及缓冲区溢出、堆溢出、格式化字符串漏洞等。

5. 隐写术(Steganography):

- 研究如何将信息隐藏在图像、音频、视频、文本等文件中而不引起注意。

- 参赛者需要找出隐藏的信息。

6. 移动安全(Mobile):

- 针对安卓或 iOS 移动应用进行安全分析。

- 包括 APK 反编译、漏洞检测、权限滥用等方面。

7. 杂项(Misc):

- 这是一个较为宽泛的类别,包含一些难以归类的题目。

- 可能涉及数据分析、编码解码、流量分析、游戏破解等各种独特的挑战。

8. 区块链安全(Blockchain):

- 随着区块链技术的发展而出现的题型,涉及区块链中的加密算法、智能合约漏洞、私钥管理等方面的问题。

9. 取证分析(Forensics):

- 从给定的系统镜像、网络流量、日志文件等数据中提取和分析有价值的信息,以找出与安全相关的线索或证据。

不同的 CTF 比赛可能会根据主题和难度对这些题型进行调整和创新。

四、赛题情况分析

一、赛题难度分布

CTF 赛题通常会涵盖从简单到困难的不同难度级别。

1.简单题目:

- 主要针对基础知识和常见技术,旨在帮助新手入门和积累经验。

- 例如,一些基本的密码学加密算法的简单应用,或者明显的 Web 漏洞。

2.中等难度题目:

- 要求参赛者对特定领域有一定的深入理解和实践经验。

- 可能是复杂一些的密码分析,或者需要综合运用多种技术的 Web 安全挑战。

3.困难题目:

- 往往涉及前沿技术、罕见漏洞或者复杂的加密算法。

- 这类题目通常只有少数顶尖团队能够解决。

二、赛题类型比例

不同类型的题目在比赛中的比例会根据赛事的侧重点和目标受众有所不同。

1.密码学题目:

- 一般会占有一定比例,通常在 15%-25%之间。

- 以检验参赛者对加密算法的理解和分析能力。

2.Web 安全题目:

- 是常见且重要的类型,比例可能在 20%-30%左右。

- 反映了 Web 应用在网络中的广泛应用和面临的安全威胁。

3.逆向工程和漏洞挖掘利用题目:

- 合计可能占 20%-30%。

- 对参赛者的底层技术理解和实践能力有较高要求。

4.其他类型(如隐写术、移动安全、杂项等):

- 总共约占 15%-25%。

- 用于增加比赛的多样性和全面性。

三、赛题的创新性

为了保持比赛的吸引力和挑战性,CTF 赛题不断推陈出新。

1.结合新的技术趋势:

- 例如,随着人工智能和物联网的发展,出现了与这些领域相关的安全挑战题目。

2.独特的场景设计:

- 构建新颖的网络环境或应用场景,让参赛者在不熟悉的情况下进行分析和解决问题。

3.跨领域综合题目:

- 融合多种技术领域,要求参赛者具备综合运用不同知识和技能的能力。

四、赛题的时效性

1.反映当前热点安全问题:

- 例如,近期出现的新型网络攻击手法或重大安全漏洞可能会被改编成赛题。

2.跟进技术发展:

- 随着新的加密算法、开发框架等的出现,相应的题目也会更新。

五、赛题的隐蔽性和误导性

1.隐蔽性:

- 关键信息可能隐藏在大量的无关数据中,需要参赛者仔细筛选和分析。

2.误导性:

- 题目可能设置一些虚假的线索或干扰项,考验参赛者的判断力和排除干扰的能力。

综上所述,CTF 赛题在难度、类型、创新性、时效性、隐蔽性等方面都具有多样化的特点,需要参赛者具备扎实的知识基础、丰富的实践经验、创新的思维和敏锐的洞察力。

五、CTF学习路线

一、基础知识储备

1.编程语言

- Python:掌握基本语法、数据结构、文件操作等。

- C/C++:了解底层编程和内存操作。

2.计算机网络

- 熟悉 TCP/IP 协议栈、IP 地址、端口、路由等概念。

- 学习网络抓包工具如 Wireshark 的使用。

3.操作系统

- 掌握 Linux 基本命令和操作。

- 了解 Windows 系统的常见设置和安全机制。

4.数据库

- 学习 SQL 语言,了解常见的数据库漏洞。

二、专业知识学习

1.密码学

- 学习常见的加密算法(对称加密如 AES,非对称加密如 RSA)。

- 了解哈希函数、数字签名等概念。

2.Web 安全

- 掌握 HTTP 协议。

- 学习常见的 Web 漏洞(SQL 注入、XSS、CSRF 等)。

- 熟悉 Web 应用防火墙(WAF)的原理。

3.逆向工程

- 学习汇编语言。

- 掌握反编译工具(如 IDA Pro)的使用。

4.漏洞挖掘与利用

- 了解缓冲区溢出、堆溢出等原理。

- 学习漏洞利用框架(如 Metasploit)。

5.移动安全

- 熟悉安卓和 iOS 系统的架构。

- 学习移动应用的安全分析方法。

三、实践与练习

- 参加线上 CTF 平台的练习赛,如 HackTheBox、CTFTime 等。

- 分析他人的 Write-up,学习解题思路和技巧。

- 自己搭建实验环境,复现和练习常见的漏洞利用。

四、深入学习与拓展

- 研究前沿的安全技术和研究成果。

- 参与开源安全项目,贡献代码和发现。

- 关注安全领域的博客、论坛和会议,了解最新动态。

五、团队协作与交流

- 加入 CTF 团队,与队友共同训练和参赛。

- 积极参与团队内部的讨论和分享,提高协作能力。

学习 CTF 是一个长期的过程,需要不断地实践和积累经验。

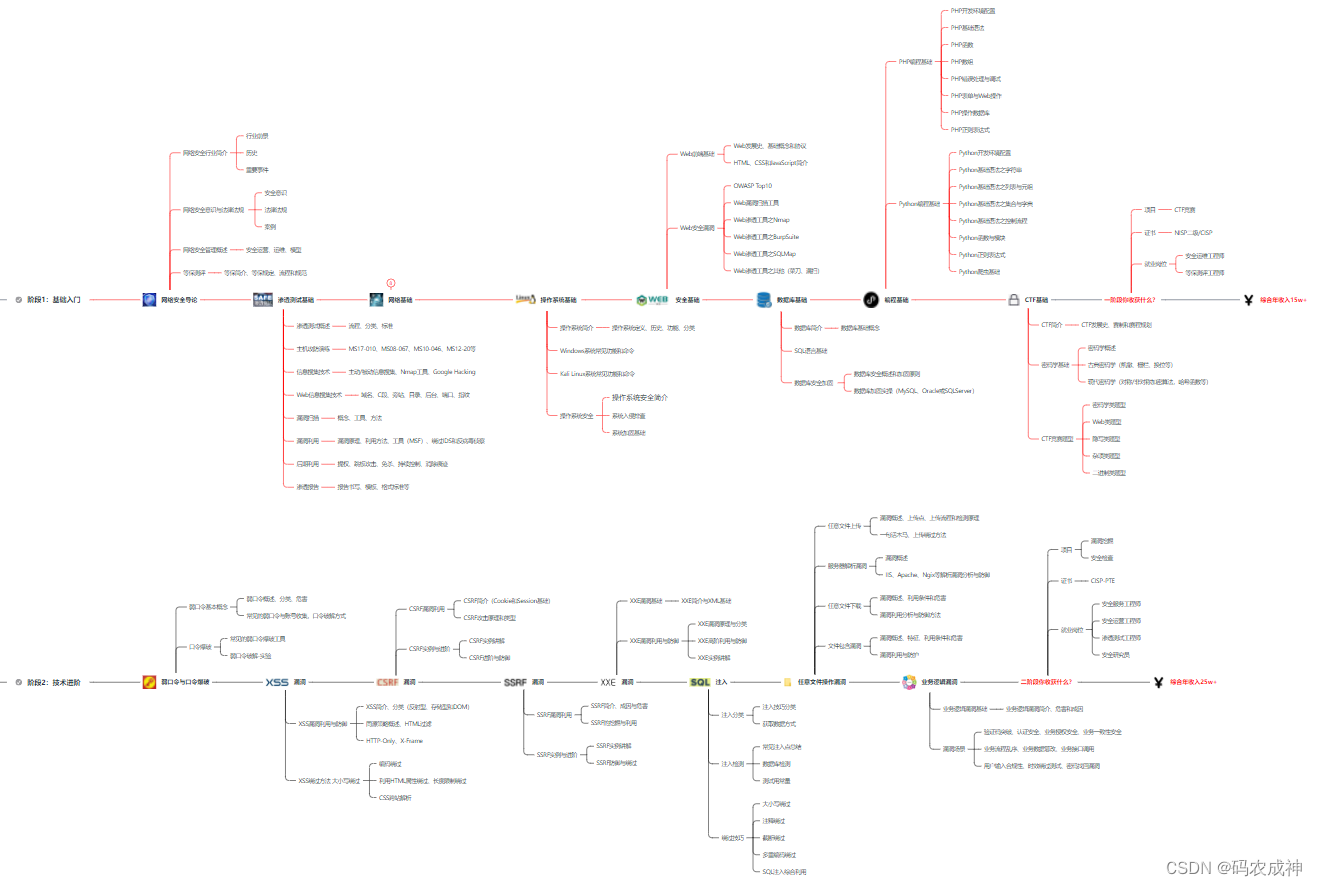

网络安全学习路线&学习资源

网络安全的知识多而杂,怎么科学合理安排?

下面给大家总结了一套适用于网安零基础的学习路线,应届生和转行人员都适用,学完保底6k!就算你底子差,如果能趁着网安良好的发展势头不断学习,日后跳槽大厂、拿到百万年薪也不是不可能!

初级网工

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

零基础入门,建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习; 搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime; ·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完; ·用Python编写漏洞的exp,然后写一个简单的网络爬虫; ·PHP基本语法学习并书写一个简单的博客系统; 熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选); ·了解Bootstrap的布局或者CSS。

8、超级网工

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,贴一个大概的路线。感兴趣的童鞋可以研究一下,不懂得地方可以【点这里】加我耗油,跟我学习交流一下。

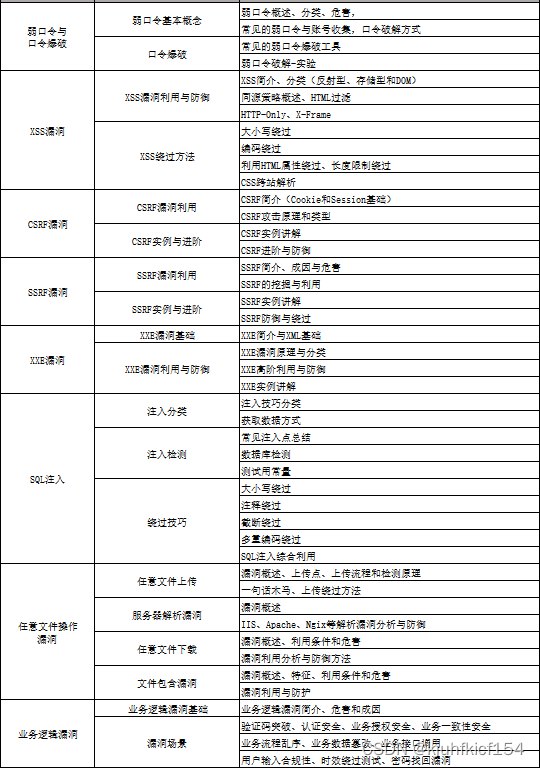

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,可以【点这里】加我耗油发给你,大家也可以一起学习交流一下。

一些我自己买的、其他平台白嫖不到的视频教程:

需要的话可以扫描下方卡片加我耗油发给你(都是无偿分享的),大家也可以一起学习交流一下。

结语

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

特别声明:

此教程为纯技术分享!本书的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失!!!

本文转自 https://blog.csdn.net/xx16755498986/article/details/142617404?spm=1001.2014.3001.5501,如有侵权,请联系删除。