前言

各位“冲浪”在网络安全前线的战士们,今天咱们来聊聊一位老朋友——Nmap(Network Mapper)。这货可是个宝藏,一款开源免费的网络发现和安全审计工具,堪称「网络安全界的“扫地僧”」。它能帮你摸清目标主机的“底细”,比如开放了哪些端口、用的啥操作系统、跑着哪些服务等等。下面就给大家伙儿安排一波Nmap的骚操作!

Nmap的常见使用介绍

-

「主机“点名”」:Nmap就像个“查户口”的,能通过发送各种“暗号”(探测包,比如ICMP echo请求、TCP SYN包等)来确认目标主机是否在线。“点名”常用命令:

-sn(只“点名”,不查端口,效率杠杠的!)和-PE/PP/PM(用ICMP echo、timestamp、netmask请求包来“钓鱼”)。 -

「端口“摸底”」:Nmap身怀多种端口扫描绝技,像TCP SYN扫描(

-sS,江湖人称“半连接扫描”,速度快还隐蔽)、TCP connect扫描(-sT,最稳妥的扫描方式)和UDP扫描(-sU,扫描UDP端口)。你可以根据需要选择不同的姿势,啊不,是扫描方式,来探测目标主机敞开了哪些“大门”(开放的端口)。 -

「版本“扒皮”」:Nmap能像“老中医”一样,通过发送特定的“药方”(探测包)并分析“病情报告”(响应),来判断目标主机上运行的服务是什么“牌子”(类型)和什么“版本”。想用这个技能?安排上

-sV选项! -

「系统“验明正身”」:Nmap还能客串“刑侦专家”,通过收集目标主机的“指纹”(响应数据包中的指纹信息),然后和“嫌疑人照片库”(已知的操作系统指纹库)进行比对,来推断目标主机是哪个“道上的”(操作系统)。想体验一把“破案”的快感?试试

-O选项! -

「NSE脚本“开挂”」:Nmap最牛X的地方在于它自带的NSE(Nmap Scripting Engine)脚本引擎,简直就是“外挂”!你可以自己写脚本,或者直接用现成的脚本,来扩展Nmap的功能,实现各种骚操作,比如更复杂的「网络探测和安全审计任务」。

-

「结果“打包”」:Nmap扫描完的结果可以保存成各种格式,比如文本、XML、Grepable等等。你可以根据自己的喜好,用对应的输出选项(如

-oN、-oX等)来保存战果。

使用教程

一、基础操作(手把手教学,包教包会!)

1、指定端口

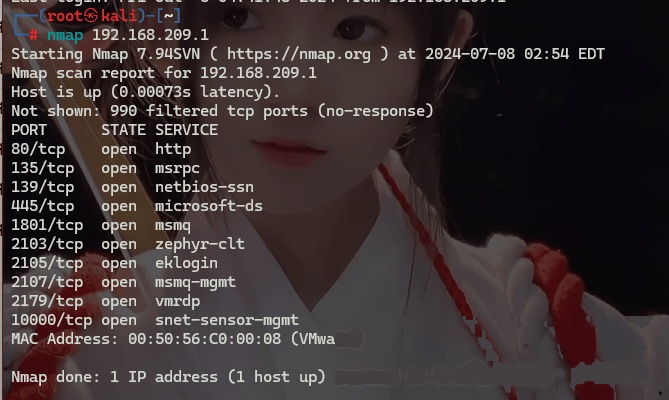

想知道目标主机开了哪些“大门”?直接在nmap后面跟上主机IP,默认情况下,Nmap会扫描1000个常用端口,就像警察蜀黍的“例行检查”。

image-20240708154236299

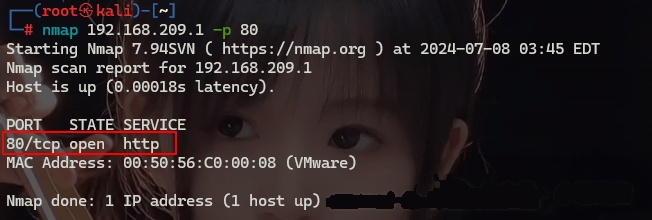

如果你想指定扫描的端口,可以使用 -p 参数,可以扫描单个端口,也可以扫描多个端口,甚至可以扫描一个范围内的端口,就像玩“俄罗斯方块”一样,灵活多变!

image-20240708154612266

nmap 192.168.31.180 -p 80 # 扫描80端口

nmap 192.168.31.180 -p 1-80 # 扫描1到80端口

nmap 192.168.31.180 -p 80,3389,22,21 # 扫描80, 3389, 22, 21端口

nmap 192.168.31.180 -p 1-65535 # 扫描1到65535端口

nmap 192.168.31.180 -p- # -p- 等价于 -p 1-65535,扫描所有端口

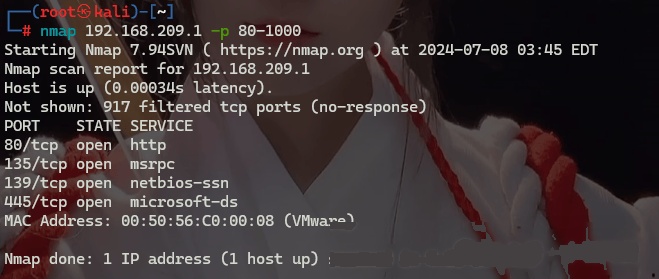

image-20240708154655513

2、主机探测

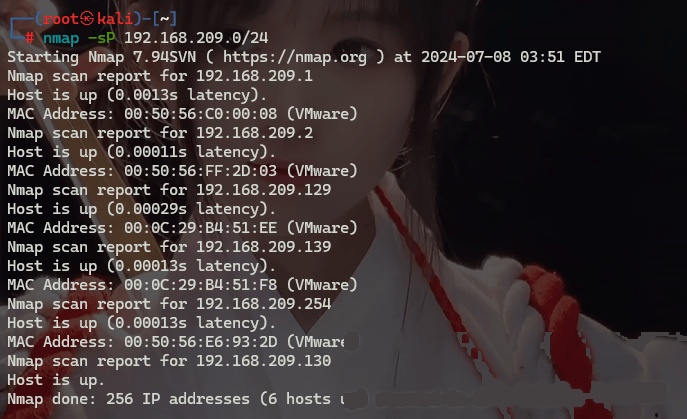

想知道一个网段里有哪些主机还“活着”?用 -sP 参数,Nmap会像“人口普查”一样,只扫描存活主机,不扫描端口,速度嗖嗖的!

nmap -sP 192.168.209.0/24 # 扫描192.168.209.0/24网段的存活主机

image-20240708155116858

❝

小贴士:

-sP本质上就是Ping扫描,能Ping通有回包,就判定主机在线。❞

3、服务识别

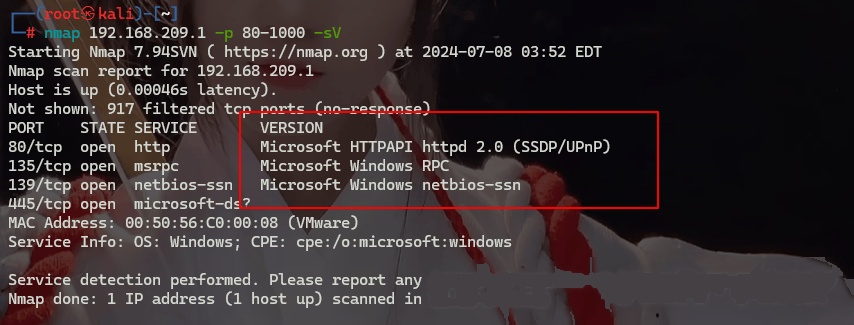

扫描端口的时候,Nmap默认会显示端口对应的服务,但是不显示服务版本。如果你想知道更详细的信息,可以使用 -sV 参数,让Nmap把服务的“身份证”也给你扒出来!

nmap 192.168.209.1 -p 80-1000 -sV # 扫描192.168.209.1的80-1000端口,并识别服务版本

image-20240708155311798

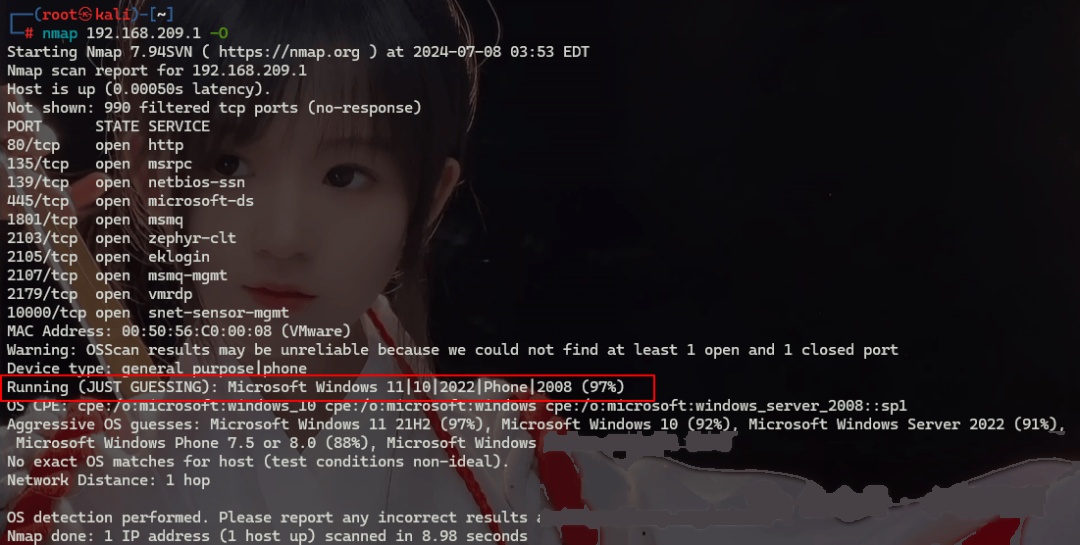

4、系统识别

想知道目标主机用的是什么“牌子”的操作系统?可以使用 -O 参数,让Nmap来猜猜看!

nmap 192.168.209.1 -O # 识别192.168.209.1的操作系统

image-20240708155445432

❝

Tips:Nmap扫描出的系统版本并不是完全正确的,仅供参考。就像“猜年龄”一样,总有误差。

当识别不出具体版本时,Nmap会以概率的形式列举出可能的操作系统,就像“买彩票”一样,给你几个希望。

❞

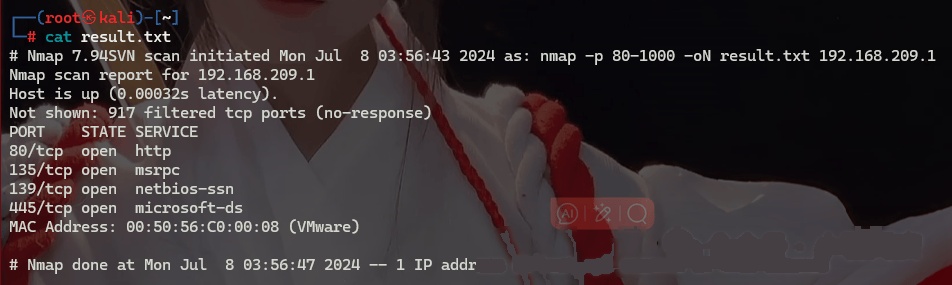

5、导出扫描结果

Nmap的扫描结果可以保存到文件中,方便你日后分析研究。

1)将扫描结果导出为「文本格式」,结果原样保存,就像“拍照”一样,原汁原味。

nmap 192.168.209.1 -p 80-1000 -oN result.txt # 将扫描结果保存到result.txt文件中

image-20240708155708758

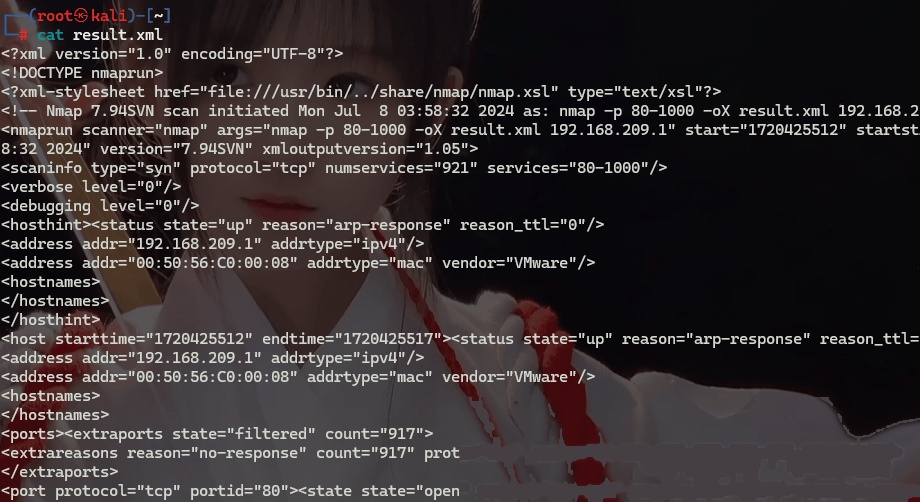

2)将扫描结果导出为「xml格式」,结果的保存格式会发生变化,就像“精装修”一样,更方便程序读取。

nmap 192.168.209.1 -p 80-1000 -oX result.xml # 将扫描结果保存为result.xml文件

image-20240708155859661

二、高级用法:Nmap的“易容术”!

1、发送参杂着假ip的数据包检测,绕过安全设备的“火眼金睛”。

nmap -D 111.111.111.111 192.168.209.1 # 使用111.111.111.111作为诱饵IP地址

2、碎片扫描:把数据包“切碎”了发送,让防火墙难以识别,就像把一个“炸弹”拆成零件,更难被发现。

nmap -f <目标IP地址> # 使用随机偏移量的碎片扫描

nmap -mtu 8 <目标IP地址> # 指定MTU大小为8的碎片扫描

3、诱饵扫描:在扫描数据包里混入多个“假身份”(诱饵IP地址),让防火墙眼花缭乱,分不清哪个是真,哪个是假。

nmap -D RND:10 <目标IP地址> # 随机使用10个诱饵IP地址

nmap -D decoy1,decoy2,decoy3 <目标IP地址> # 指定具体的诱饵IP地址

4、空闲扫描:找一台“僵尸机”(zombie host)当跳板,让它替你探测目标主机,自己躲在幕后,神不知鬼不觉。

nmap -P0 -sI zombie <目标IP地址> # 使用名为zombie的空闲主机进行扫描

❝

注意:这里的“「zombie」”应替换为实际的空闲主机地址(简称「僵尸机」)。

❞

5、随机数据长度:在发送的数据包里填充随机长度的“垃圾数据”,让基于数据包长度过滤的防火墙失效。

nmap --data-length 25 <目标IP地址> # 在每个数据包中填充25字节的随机数据

6、欺骗扫描:伪造源IP地址或MAC地址,让防火墙找不到真正的“罪魁祸首”。

nmap --sT -PN --spoof-mac aa:bb:cc:dd:ee:ff <目标IP地址> # 伪造源MAC地址进行TCP连接扫描

nmap --badsum <目标IP地址> # 发送带有错误校验和的数据包,可能绕过某些简单的防火墙规则

nmap -cloak-source <spoofed_ip1>,<spoofed_ip2> <target_ip> # 伪造ip地址进行扫描

7、SYN扫描:只发送SYN包,不完成TCP握手,减少被防火墙检测到的可能性,是一种非常隐蔽的扫描方式。

nmap -sS <目标IP地址> # 使用SYN扫描方式

8、使用特定端口或绕过常用端口:有些防火墙只允许HTTP端口(80)和HTTPS端口(443)通过,你可以尝试使用这些端口作为源端口进行扫描。

nmap --source-port 80 <目标IP地址> # 使用HTTP端口作为源端口进行扫描

9、ARP Ping扫描(-PR):在局域网里,可以通过ARP协议来探测目标主机,就像“敲门”一样,简单粗暴。

nmap -sn -PR <target_network> # 或者

nmap -PR <target_network>

❝

Tips:ARP 扫描仅适用于局域网环境,因为它依赖于 ARP 协议,该协议用于在局域网内解析 IP 地址到 MAC 地址。

ARP 扫描可能无法发现配置了 ARP 过滤或 ARP 欺骗防护措施的主机。

❞

总结

Nmap就像一位身怀绝技的“武林高手”,不仅基础扎实,而且招式百变。它能帮你「摸清网络环境的“底细”」,发现潜在的安全风险。无论是主机发现、端口扫描,还是服务识别、系统探测,Nmap都能轻松搞定。更厉害的是,它还自带“外挂”(NSE脚本引擎),可以扩展功能,实现更复杂的任务。

高级用法更是Nmap的精髓所在,各种扫描策略层出不穷,就像“易容术”一样,能帮助你绕过安全设备的检测,增加扫描的隐蔽性和灵活性。

想在网络安全的世界里更上一层楼?那就赶紧和Nmap这位“扫地僧”交个朋友吧!

黑客/网络安全学习包

![]()

资料目录

-

成长路线图&学习规划

-

配套视频教程

-

SRC&黑客文籍

-

护网行动资料

-

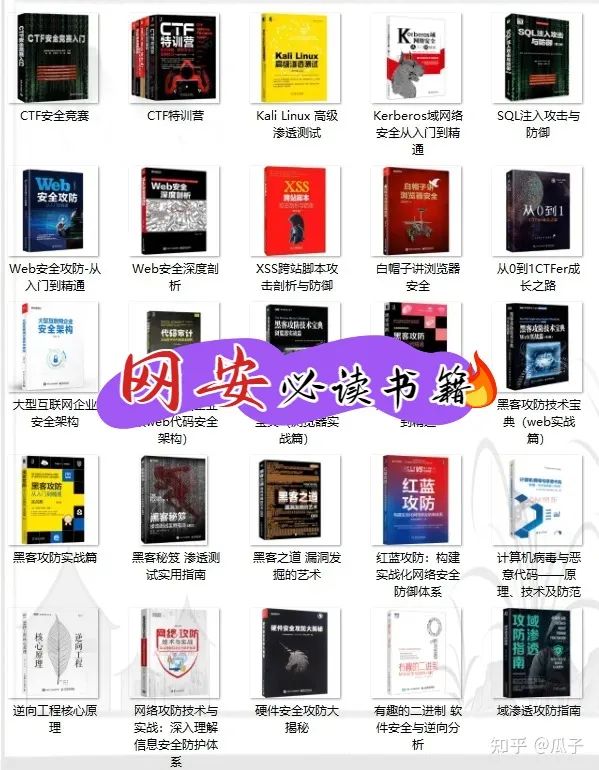

黑客必读书单

-

面试题合集

282G《网络安全/黑客技术入门学习大礼包》,可以扫描下方二维码免费领取!

1.成长路线图&学习规划

要学习一门新的技术,作为新手一定要先学习成长路线图,方向不对,努力白费。

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

2.视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,其中一共有21个章节,每个章节都是当前板块的精华浓缩。

3.SRC&黑客文籍

大家最喜欢也是最关心的SRC技术文籍&黑客技术也有收录

SRC技术文籍:

黑客资料由于是敏感资源,这里不能直接展示哦!

4.护网行动资料

其中关于HW护网行动,也准备了对应的资料,这些内容可相当于比赛的金手指!

5.黑客必读书单

6.面试题合集

当你自学到这里,你就要开始思考找工作的事情了,而工作绕不开的就是真题和面试题。

更多内容为防止和谐,可以扫描获取~

朋友们需要全套共282G的《网络安全/黑客技术入门学习大礼包》,可以扫描下方二维码免费领取!