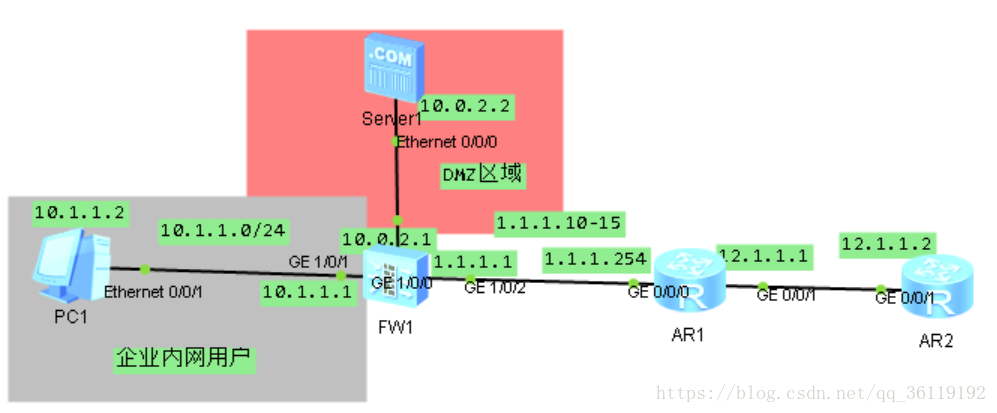

如图,PC1是企业内网用户,要通过防火墙PAT方式访问Internet,Server是企业的FTP服务器,通过静态NAT方式供外网用户访问,FW1是企业边界防火墙,充当路由和保护企业安全的责任。AR1、AR2是外网路由器。

PC1是Trust区域、Server是DMZ区域,AR1、AR2是Untrust区域、防火墙的g1/0/0口、g1/0/1、g1/0/2口是local区域。

现在通过配置防火墙,使企业内网用户能通过PAT(端口多路复用)方式上网。

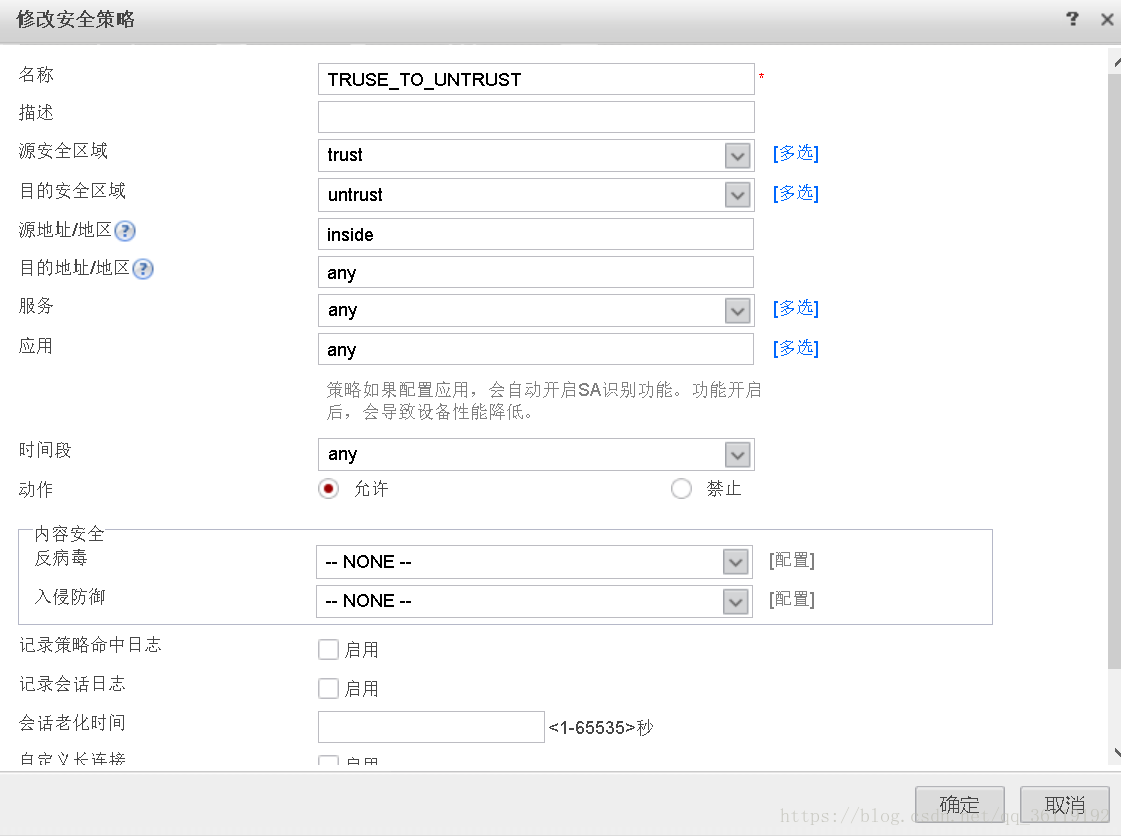

首选,在防火墙上配置一个策略,使得trust区域可以访问untrust区域

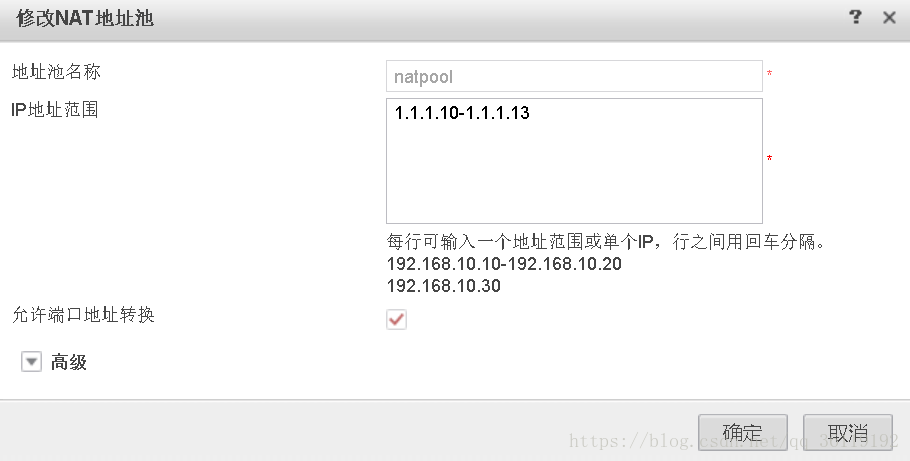

再配置一个nat pool池,存放nat poo地址,内网用户通过地址池中的地址访问外网

在配置源NAT策略

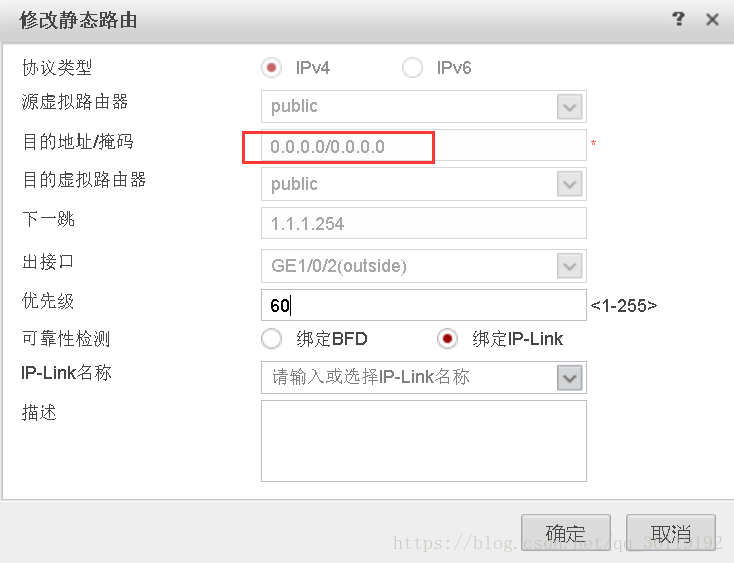

再配置默认路由,指向外网路由器

扫描二维码关注公众号,回复:

2820862 查看本文章

还需要配置去往NAT pool池中地址的静态路由,指向NULL 0口,防止NGFW黑洞路由

至此,防火墙上的配置已经完成。

接着去路由器AR1上把地址池中的地址段导入到路由表中即可。

我们用PC1去访问AR2的环回口,防火墙已经帮我们完成了PAT的转化

现在通过配置防火墙,使得外网用户能访问企业DMZ区域的FTP服务器(双向nat)

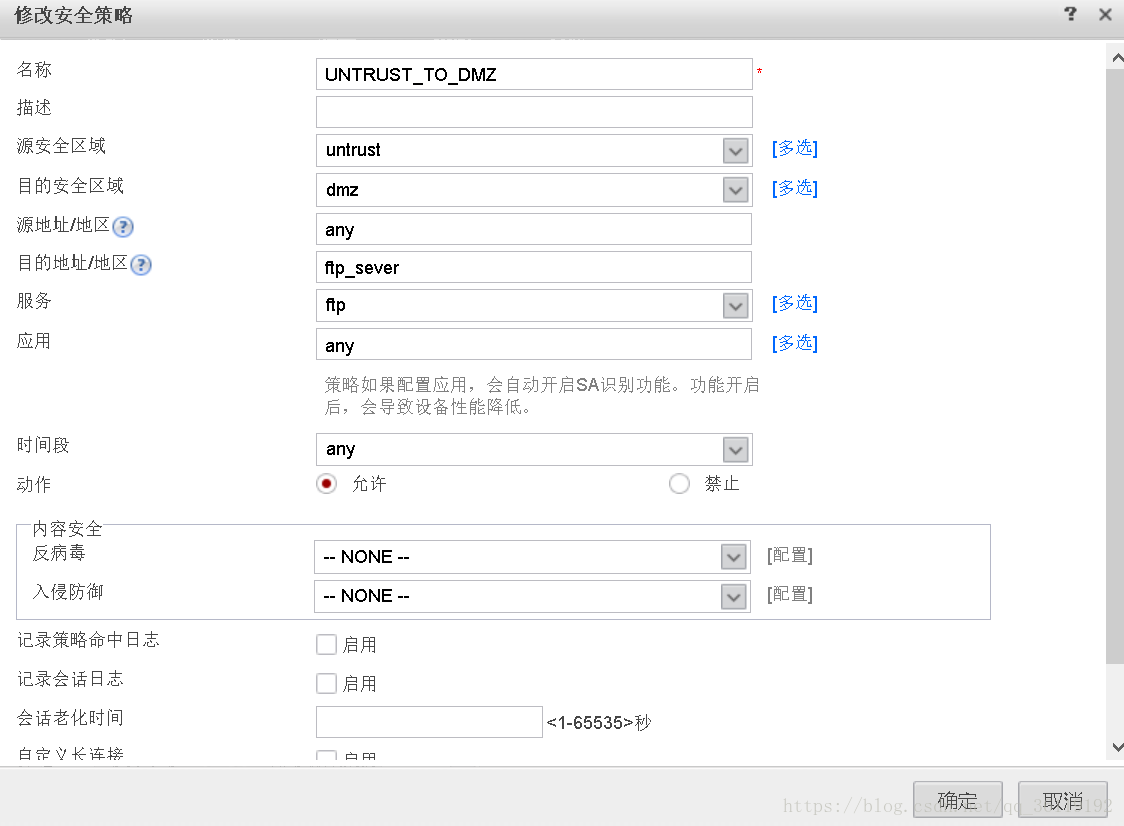

在防火墙上配置一个策略,使得untrust区域能访问DMZ区域

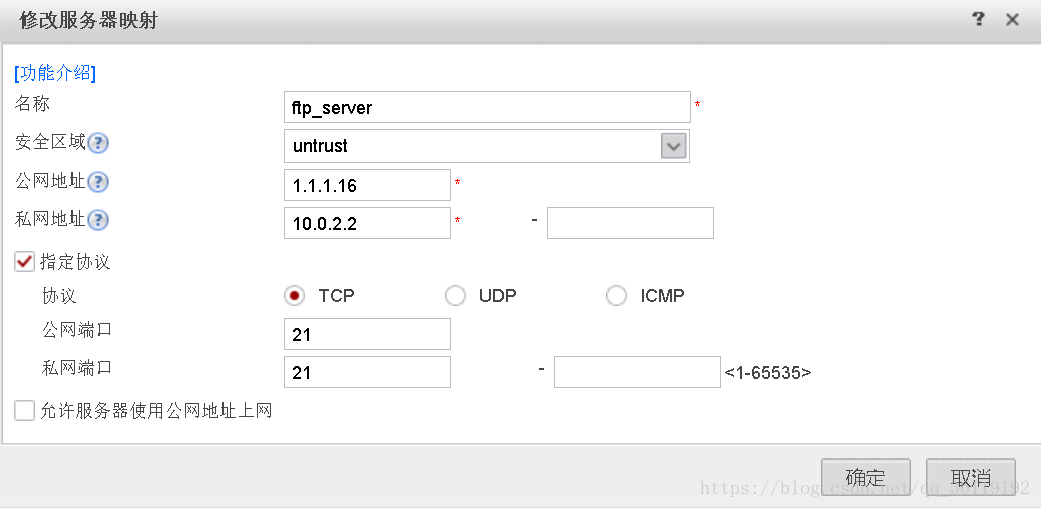

接这配置一个NAT映射关系,内部服务器静态对应着外网的一个地址

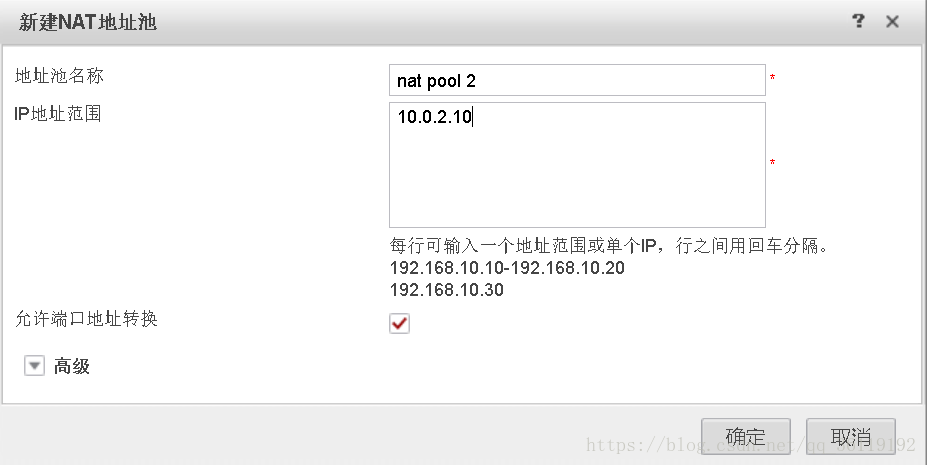

接着配置一个nat pool地址池,目的是作为外网用户访问内网服务器后nat的内网地址,在配置一个nat策略。注意,这个nat策略和内网nat外网有所不同!!!

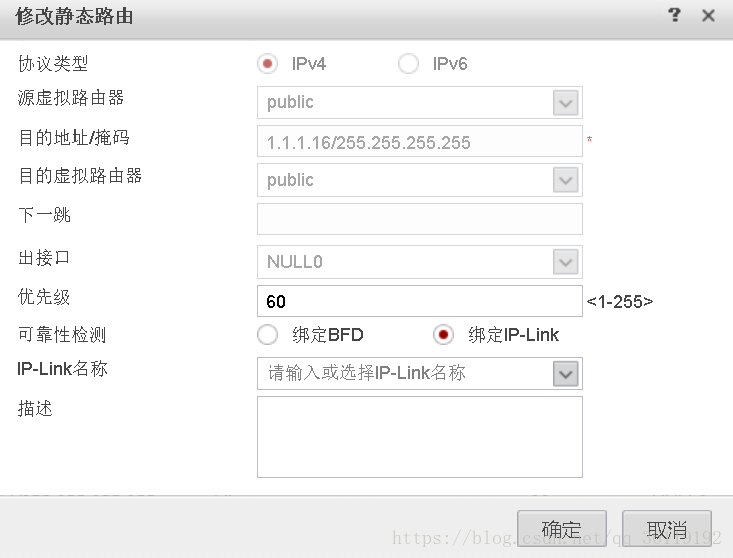

接着配置指向静态映射外网地址的路由,防止NGFW黑洞路由

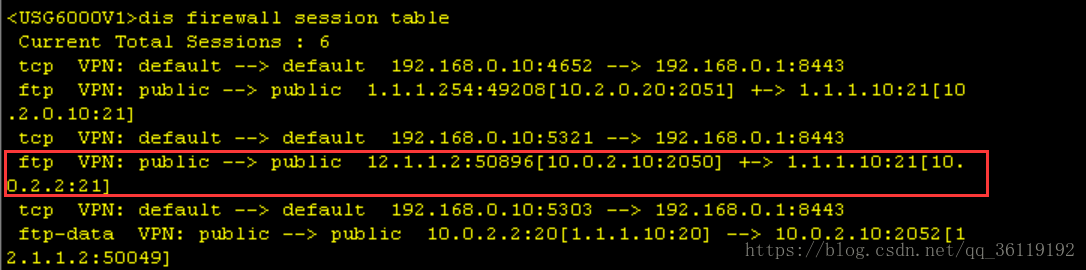

至此,完成配置,在AR2上通过访问静态映射的外网地址,即可访问企业DMZ区域的FTP服务器。外网用户12.1.1.2访问服务器对外的1.1.1.10的地址,通过防火墙转化成源地址 10.0.2.10 目的地址 10.0.2.2 。