1.在输入一个错误的注册码时,软件在比较的时候,正确的注册码可能会出现在附近,这个时候可以用内存编辑软件winhex等或者OD去查找内存,查找内容就是你输入的错误的注册码,如果软件作者不注意这点,采用了明码比较,那么就很容易找出真正的注册码

2.使用注册机软件keymake制作注册机,也是需要自己手动分析出正确密码出现的断点(这个适合于明码比较)

3.非明码比较的例子

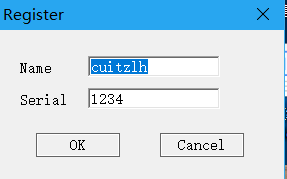

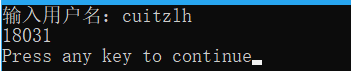

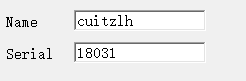

随便输入:

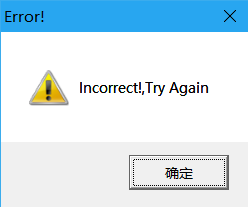

得到:

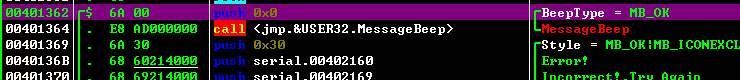

这个时候根据信息,可以采用搜索字符串,或者根据调用的GetDlgItemTextA函数来下断点,我采用的是字符串搜索:

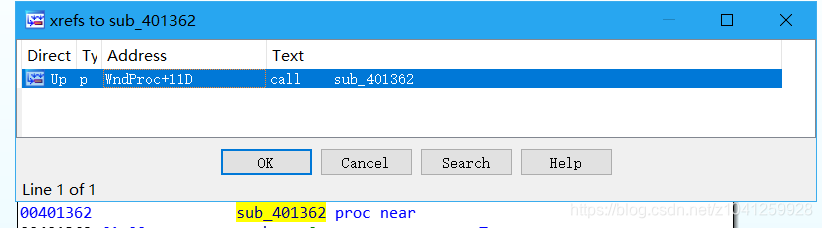

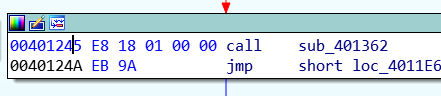

可以看到这段函数开始的地址是401362,用IDA打开程序,寻找调用此处的地址:

发现是401245,然后回到OD

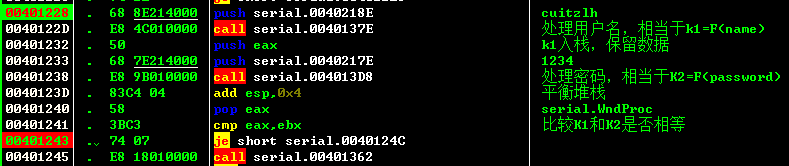

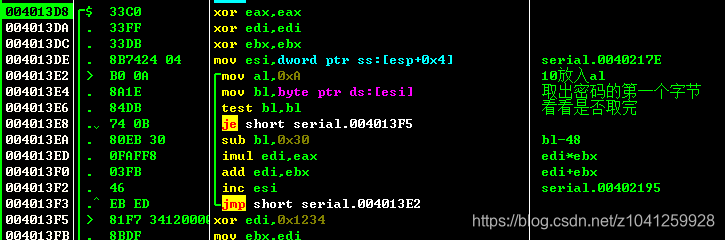

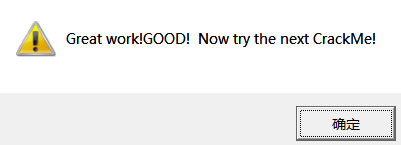

里面40137E和4013D8分别是处理用户名和密码的,K1=F1(用户名),K2=F2(密码),如果K1=K2,则验证通过,分别进入两个函数分析,可以手动分析,也可以借用IDA的F5功能

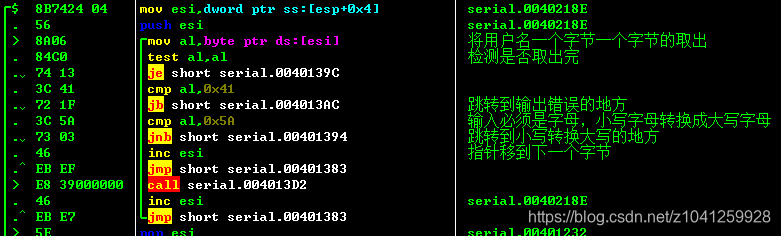

先将输入的用户名转换成大写字母:

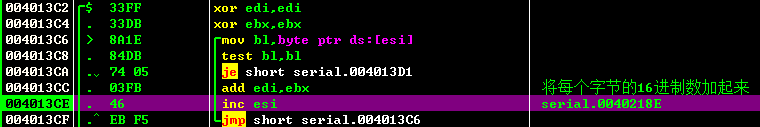

再把每个字节对应的16进制数加起来

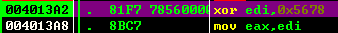

然后将得到的数与0x5678异或,结果就是K1

对密码的分析

很简单的算法,将每个字节的ebx=ASCII值-48,edi与10相乘加上ebx的结果赋给edi,直到每个字节结束。表达式就是edi=edi*10+(ebx-48),然后最终的EDI在与0x1234异或得到K2

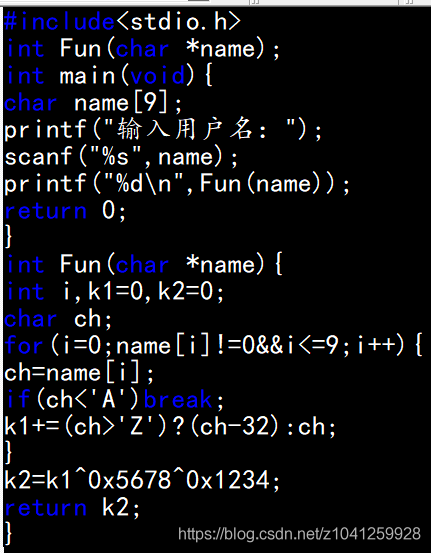

这个时候我们直到K1=a0x5678,K2=b0x1234 K1和K2同时异或0x1234依然相等,所以a0x56780x1234=b,所以我们只需写出计算这个步骤的值就能破解,注册机的软件书写要用到VC知识,暂时不会,我就用c语言写的

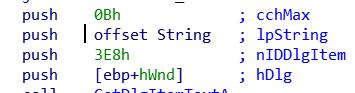

用户名输入长度为10,cchMax值为0bh,长度为0b-1=10

这种办法是要完全弄清楚算法,还可以不用理解算法,直接内嵌汇编代码,我慢慢学,慢慢写