非3GPP 接入到5G核心网络的安全性

非3GPP 接入到5G核心网络的安全性是通过使用RFC 7296 [25]中定义的IKEv2来建立一个或多个IPsec ESP[26]安全关联的过程来实现的。 IKE发起者(或客户端)的角色由UE承担,IKE响应者(或服务器)的角色由N3IWF承担。

在此过程中,AMF将密钥K n3iwf 传送给N3IWF。 AMF从密钥K AMF 导出密钥K n3iwf 。 然后,UE和N3IWF使用密钥K n3iwf 在IKEv2内完成认证。

安全流程

不受信任的非3GPP 接入的身份验证

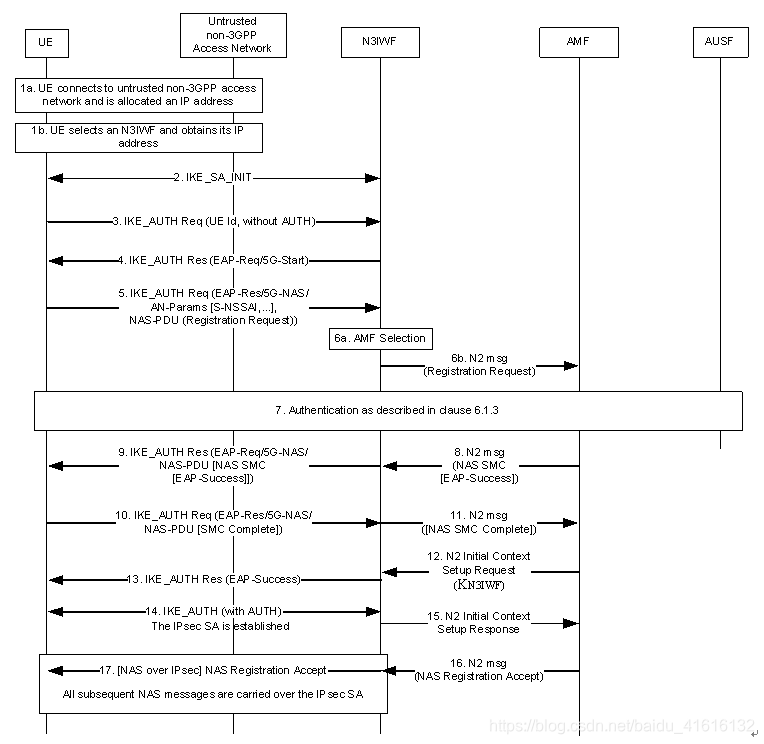

本节规定了如何通过不受信任的非3GPP 接入网络对XG19进行5G网络认证。 它使用名为“EAP-5G”的特定于供应商的EAP方法,利用“扩展”EAP类型和现有的3GPP Vendor-Id,在SMI私有企业代码注册表下向IANA注册。 在UE和N3IWF之间使用“EAP-5G”方法,并用于封装NAS消息。 如果UE需要由3GPP归属网络认证,则可以使用第6.1.3节中描述的任何认证方法。 该方法在UE和AUSF之间执行,如下所示:

如果可能,应通过重用AMF中现有的UE NAS安全上下文来验证UE

- UE连接到不受信任的非3GPP 接入网络,其流程超出了3GPP的范围。 当UE决定连接到5GC网络时,UE在5G PLMN中选择N3IWF,如TS 23.501 [2]第6.3.6节中所述。

- UE通过根据RFC 7296 [25]启动IKE初始交换,继续建立与所选N3IWF的IPsec安全关联(SA)。 在步骤2之后,使用在此步骤中建立的IKE SA对所有后续IKE消息进行加密和完整性保护。

- UE应通过发送IKE_AUTH请求消息来启动IKE_AUTH交换。 IUTH有效载荷不包括在IKE_AUTH请求消息中,其指示IKE_AUTH交换应使用EAP信令(在这种情况下为EAP-5G信令)。 根据RFC 7296 [25],在IDi中,UE应在此消息中将ID类型设置为ID_KEY-ID,并将其值设置为等于任意随机数。 在该步骤中,UE不应使用其GUTI / SUCI / SUPI作为Id。 如果UE配置有N3IWF根证书,则它应在IKE_AUTH请求消息中包括CERTREQ有效载荷以请求N3IWF的证书。

- N3IWF以IKE_AUTH响应消息响应,该消息包括N3IWF标识,AUTH有效负载以保护它发送到UE的先前消息(IKE_SA_INIT交换中)和EAPRequest / 5G-Start分组。 EAP-Request / 5G-Start分组通知UE发起EAP-5G会话,即开始发送封装在EAP-5G分组内的NAS消息。 如果UE在步骤3中发送了CERTREQ有效载荷,则N3IWF还应包括CERT有效载荷,包括N3IWF证书。

- UE应验证N3IWF证书,并确认N3IWF标识与UE选择的N3IWF相匹配。 如果UE请求证书或身份确认不成功,则缺少N3IWF的证书将导致连接失败。 UE应发送IKE_AUTH请求,该请求包括EAP-Response / 5G-NAS分组,该分组包含包含UE安全能力和SUCI的注册请求消息。 如果UE已经通过3GPP 接入使用5GC并且存在可用的安全性上下文,则UE应该完整性地保护注册请求消息并且将发送5G-GUTI而不是SUCI, N3IWF应避免发送EAP身份请求。 UE可以忽略EAP身份请求或者使用它在注册请求中发送的SUCI进行响应。

注 : N3IWF不发送EAP身份请求,因为UE在消息5中的IKE_AUTH请求中包含其身份。这符合RFC7296 [25],第3.16节。 - N3IWF应选择TS 23.501 [2]第6.5.3节中规定的AMF。 N3IWF将从UE接收的注册请求转发给AMF。

- 如果AMF收到5G-GUTI并且注册受到完整性保护,它可以使用安全上下文来验证完整性保护,如果成功验证了完整性并且没有通过3GPP 接入激活更新的安全上下文,则可以跳过步骤8到步骤11。 如果成功验证了完整性并且已通过3GPP 接入激活了更新的安全上下文,则可以跳过身份验证,但AMF将使用NAS SMC过程激活较新的上下文,如步骤8及之后所述。否则,AMF将验证UE。

如果AMF决定对UE进行认证,则应使用6.1.3中的一种方法。 在这种情况下,AMF应向AUSF发送密钥请求, AUSF可以启动认证过程,在AMF和UE之间,认证分组被封装在NAS认证消息中,并且NAS认证消息在AMF和N3IWF之间的N2信令中携带,然后被封装在N3IWF和UE之间的EAP-5G / 5G-NAS分组内。

在来自归属网络的最终认证消息中,AUSF应将从K AUSF 导出的锚密钥K SEAF 发送到SEAF。 SEAF将从K SEAF 导出K AMF 并将其发送到AMF,AMF使用该AMF来导出NAS安全密钥;如果EAP-AKA’用于认证,则AUSF应包括EAP-Success, UE还导出锚密钥K SEAF ,并从该密钥导出K AMF ,然后是NAS安全密钥。 与NAS连接标识符“1”相关联的NAS COUNT在UE和AMF处设置。 - AMF应向UE发送安全模式命令(SMC),以激活与NAS连接标识符“1”相关联的NAS安全性。 此消息首先发送到N3IWF(在N2消息中)。 如果EAP-AKA’用于认证,则AMF应将从AUSF接收的EAP-Success封装在SMC消息中。

- N3IWF应在EAP-Request / 5G-NAS数据包内将NAS SMC转发到UE。

- UE完成身份验证(如果在步骤7中启动)并根据NAS SMC中收到的ngKSI创建NAS安全上下文或激活另一个上下文。 UE应根据第6.7.2节中所述的所选算法和参数响应从AMF接收的NAS SMC。 UE应封装EAP-5G响应中的NAS SMC Complete。

- N3IWF应通过N2接口将包含NAS SMC Complete的NAS数据包转发到AMF。

- AMF收到NAS SMC完成后,或者在完整性保护验证成功后,启动NGAP流程以建立AN上下文。AMF应使用与附件A.9中定义的NAS连接标识符“1”相关联的上行链路NAS COUNT计算N3IWF密钥K n3iwf ,以便在UE和N3IWF之间建立IPsec SA,并将其包含在发送给N3IWF的NGAP初始上下文设置请求。

- N3IWF在收到包含N3IWF密钥KN3IWF的NGAP初始上下文建立请求后,向UE发送EAP-Success / EAP-5G。 这样就完成了EAP-5G会话,并且不再交换其他EAP-5G数据包。 如果N3IWF没有从AMF收到K n3iwf ,N3IWF将以EAP-Failure响应

- 通过使用与附件A.9中定义的NAS连接标识符“1”相关联的上行链路NAS COUNT在UE中创建的N3IWF密钥K n3iwf 在UE和N3IWF之间建立IPsec SA,并由N3IWF接收来自AMF的第12步。

15.在UE和N3IWF之间成功建立IPsec SA后,N3IWF应向AMF发送NGAP初始上下文建立响应消息。

16.当AMF收到UE的NGAP初始上下文设置响应时,AMF应通过N2向N3IWF发送UE的NAS注册接受消息。

17.在收到来自AMF的NAS注册接受消息后,N3IWF应通过已建立的IPsec SA将其转发到UE。 UE和N3IWF之间的所有其他NAS消息应通过已建立的IPsec SA发送。