1. Hintergrundeinführung

Die Sicherheit von Informationssystemen besteht darin, verschiedene Arten von Datenressourcen in Informationssystemen vor unbefugtem Zugriff (einschließlich Anzeigen, Hinzufügen, Ändern, Löschen) zu schützen und die Integrität, Vertraulichkeit und Verfügbarkeit der Daten sicherzustellen. Im aktuellen Entwicklungskontext des Internet of Everything kommt der Informationssicherheit eine besondere Bedeutung zu. Als wichtiger Teil der Informationssicherheit kann die Zugriffskontrolle nicht nur die Identität der Benutzer beim Zugriff auf Informationssysteme authentifizieren, sondern auch die Zugriffsrechte der Benutzer auf Informationen differenziert steuern. Als Basissoftware des Informationssystems ist die Datenbank für die Datenspeicherung verantwortlich. Um die Integrität, Vertraulichkeit und Verfügbarkeit der Informationen zu gewährleisten, ist eine strenge Zugriffskontrolle erforderlich.

Im Folgenden finden Sie einen Auszug aus einem Teil des Inhalts. Klicken Sie auf das Video, um die vollständige Version anzuzeigen.

2. Einführung in das Zugangskontrollmodell

Kernfunktionen und Elemente der Zugriffskontrolle

Die Kernfunktionen der Zugriffskontrolle: Identitätsauthentifizierung und Ressourcenzugriffskontrolle, die in den folgenden vier Aspekten verkörpert sind: Ermöglichen des Zutritts legitimer Subjekte zum geschützten System, Verhindern des Zutritts legitimer Subjekte zum geschützten System Zugriff; Verhindern Sie den unbefugten Zugriff legitimer Personen auf geschützte Ressourcen.

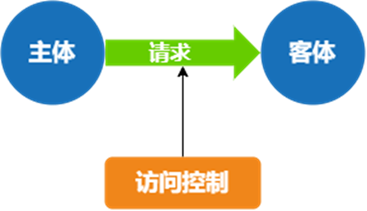

Die drei Elemente der Zugriffskontrolle sind: Subjekt, Objekt und Kontrollrichtlinie:

- Subjekt, die Entität, die Zugriff auf Ressourcen anfordert, bei der es sich um einen Systembenutzer, einen Prozess oder ein Gerät usw. handeln kann;

- Objekt, die Ressourcenentität, auf die zugegriffen wird, kann eine Datei oder ein Datenbankobjekt usw. sein;

- Eine Kontrollstrategie ist eine Sammlung von Attributen, die gelesen, geschrieben oder ausgeführt werden können.

Identitätsauthentifizierung

1. Bei der passwortbasierten Identitätsauthentifizierung werden Benutzername und Passwort zur Identitätsauthentifizierung verwendet. Die meisten Informationssysteme verwenden diese Methode.

2. Die zertifikatbasierte Identitätsauthentifizierung verwendet signierte Zertifikate zur Identitätsauthentifizierung. Am häufigsten wird das TLS-Zertifikat (Transport Layer Security, Transport Layer Security Protocol) verwendet. Mit dieser Methode kann nicht nur die Rechtmäßigkeit des Zertifikats überprüft werden, sondern auch die Informationen, die das Zertifikat und das System verbinden. Die Legalitätsprüfung eines Zertifikats erfordert im Allgemeinen eine Überprüfung der Gültigkeit des Zertifikats (das Zertifikat liegt innerhalb der Gültigkeitsdauer) und der Glaubwürdigkeit (die Zertifikatskette ist vertrauenswürdig). Die mit dem System kombinierten Informationen sind im Allgemeinen ein allgemeiner Name und beziehen sich auf die Informationen des Systembenutzers.

3. Identitätsauthentifizierung basierend auf einem Dreiparteien-Authentifizierungszentrum. In Informationssystemen mit komplexen Unternehmen oder vielen Subsystemen ist es notwendig, ein einheitliches Authentifizierungszentrum für die Identitätsauthentifizierung zu verwenden. Zu den häufig verwendeten Architekturen für die einheitliche Identitätsauthentifizierung gehören LDAP, Radius, GSSAPI usw. Es gibt viele spezifische Implementierungen von GSSAPI, wie z. B. KerberosV5, NTLM und SPNEGO.

4. Die biometrische Identitätsauthentifizierung basiert auf den einzigartigen biometrischen Merkmalen jedes Benutzers, einschließlich Fingerabdrücken, Stimme, Gesichtserkennung, Iris, Handschrift, Handform, Handflächenabdrücken usw.

5. Die auf Hardwaregeräten basierende Identitätsauthentifizierung verwendet an die Identität gebundene Hardwaregeräte wie Ausweise, IC-Karten usw.

6. OTP (One-Time-Password) ist ein Passwort, das nur einmal während des Identitätsauthentifizierungsprozesses verwendet wird. Sobald ein Passwort verwendet wird, wird das Passwort sofort ungültig und kann nicht wiederverwendet werden. OTP wird im Allgemeinen nicht unabhängig verwendet und muss mit anderen Authentifizierungsmethoden kombiniert und in 2FA- oder MFA-Szenarien verwendet werden, um die Sicherheit der Identitätsauthentifizierung zu erhöhen.

7. Die auf HBA (Host-Based Authentication) basierende Identitätsauthentifizierungskonfiguration konfiguriert die Identitätsauthentifizierungsmethode und ihre Authentifizierungsparameter für den angegebenen Zugriffstyp, die angegebenen Zugriffsressourcen, die angegebenen Quellen und die angegebenen Benutzer und ermöglicht so eine flexible Konfiguration der Identitätsauthentifizierungsmethode.

3. Ressourcenzugriffskontrolle

Entwicklungsgeschichte des Zugriffskontrollmodells

Informationssicherheit Mit der Entwicklung der Informatisierung entwickeln sich auch die Zugangskontrollmodelle ständig weiter. Die frühesten waren MAC (Mandatory Access Control, obligatorische Zugangskontrolle) und DAC (Discretionary Access Control, diskretionäre Zugangskontrolle) und später IBAC (Identity-Based Access Control, identitätsbasierte Zugangskontrolle) und ACL (Access Control Lists, Zugang). Kontrolllisten) erschienen).

Mit der Entwicklung von Informationssystemen ist die beliebte RBAC (Role-Based Access Control, rollenbasierte Zugriffskontrolle) entstanden, und auf dieser Grundlage wurde ABAC (Attribute-Based Access Control, attributbasierte Zugriffskontrolle) entwickelt. In einigen Bereichen, insbesondere im Datenbankbereich, wurde LBAC (Label-Based Access Control) entwickelt und verwendet.

Einführung in das Zugangskontrollmodell

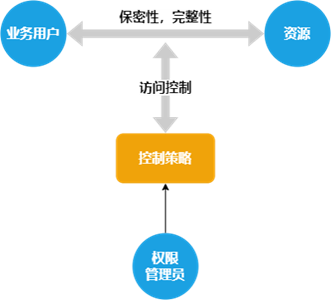

1. MAC MAC, obligatorische Zugangskontrolle. Der obligatorische Aspekt von MAC besteht darin, dass Berechtigungen von dedizierten Administratoren verwaltet werden. Im Bereich der Vertraulichkeit mit relativ hohen Sicherheitsanforderungen hat MAC ein Zugriffskontrollmodell rund um MLS (Multi-Level Security, mehrstufige Sicherheit) aufgebaut. Das MLS war ursprünglich als konzentrischer Kreis mit mehreren Ebenen der Zugangskontrolle und höheren Sicherheitsstufen zur Mitte hin konzipiert.

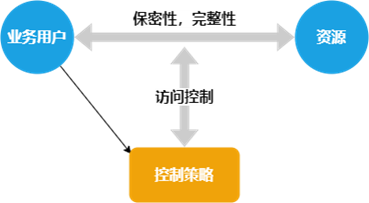

2. DAC DAC, autonome Zugangskontrolle. Die Autonomie von DAC spiegelt sich darin wider, dass Benutzer ihre Ressourcen nach ihren eigenen Wünschen gezielt mit anderen Benutzern teilen können.

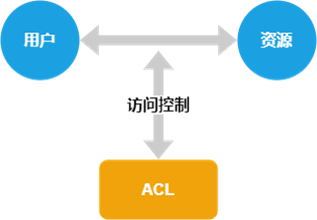

3. ACL/IBAC ACL, Zugriffskontrollliste. Eine ACL ist eine Datenstruktur, die normalerweise direkt mit einer Ressource (z. B. einer Datei, einem Datenbankeintrag oder einer Netzwerkressource) verknüpft ist und die Benutzer mit Zugriffsrechten und deren Zugriffsberechtigungen (z. B. Lesen, Schreiben, Ausführen usw.) auflistet. . Eine ACL besteht normalerweise aus einer Reihe von Regeln (d. h. ACL-Einträgen). Jeder ACL-Eintrag definiert eine Zugriffskontrollrichtlinie, einschließlich des Zulassens oder Verweigerns bestimmter Arten von Zugriffsanfragen.

IBAC, identitätsbasierte Zugangskontrolle. IBAC autorisiert Benutzer zum Zugriff auf Ressourcen basierend auf ihrer Identität (z. B. Benutzername oder Benutzer-ID). Die direkte Verknüpfung von Zugriffsrechten mit der Identität einer Person ist eine der intuitivsten Methoden der Zugriffskontrolle. IBAC legt mehr Wert auf die Rolle der Benutzeridentität und kontrolliert Zugriffsrechte durch Identitätsinformationen. Das IBAC-Modell realisiert die Zuordnung zwischen Benutzern und Berechtigungen, indem es die Identitätsinformationen des Benutzers mit den Zugriffsberechtigungen von Ressourcen verknüpft. Der Kern von IBAC ist die Verwendung von ACLs, um zu definieren, welche Benutzer auf welche Ressourcen zugreifen können.

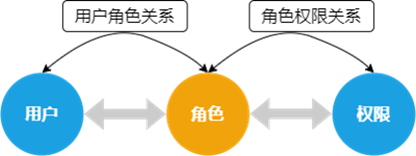

4. RBAC RBAC, rollenbasierte Zugriffskontrolle. RBAC ist das am weitesten verbreitete Zugangskontrollmodell in aktuellen Informationssystemen. Das Kernkonzept von RBAC besteht darin, dass Berechtigungen Rollen zugeordnet werden und Benutzer den entsprechenden Rollen zugewiesen werden. Eine Rolle ist einerseits eine Benutzersammlung und andererseits eine Berechtigungssammlung. Sie fungiert als Vermittler, der Benutzersammlungen und Berechtigungssammlungen kombiniert.  Im Open-Source-Bereich gehören zu den berühmten Open-Source-Frameworks von RBAC Spring Security und Apache Shiro.

Im Open-Source-Bereich gehören zu den berühmten Open-Source-Frameworks von RBAC Spring Security und Apache Shiro.

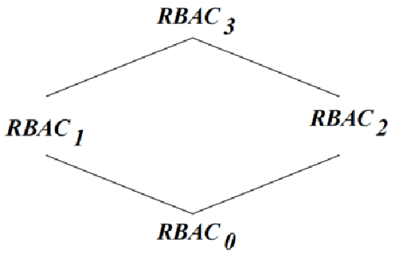

In der Praxis hat RBAC nach und nach vier Referenzmodelle entwickelt, die auf unterschiedlichen Anwendungsszenarien basieren: • RBAC0: Basismodell, die Mindestanforderung für jedes System, das behauptet, RBAC zu unterstützen; • RBAC1: erweitertes Modell, basierend auf RBAC0, Hinzufügen von Rollenhierarchiefunktionen; Eine Rolle kann Mitglied einer Rolle sein oder Berechtigungen von ihrer übergeordneten Rolle erben. • RBAC2: Erweitertes Modell, basierend auf RBAC0, fügt die Funktion der Aufgabentrennung hinzu, um Interessenkonflikte zu vermeiden, die durch Benutzer mit zu vielen Berechtigungen verursacht werden. Zu den üblichen Aufgabentrennungen gehören statische, sich gegenseitig ausschließende Rollen, sich gegenseitig ausschließende Laufzeitrollen, Kardinalitätseinschränkungen (Gesamtzahl der Rollen), Voraussetzungseinschränkungen usw. • RBAC3: Erweitertes Modell, basierend auf RBAC0, kombiniert die Vorteile von RBAC1 und RBAC2.

5. ABAC ABAC, attributbasierte Zugriffskontrolle. ABAC verwendet die Attribute verwandter Entitäten als Grundlage für die Autorisierung und trifft Autorisierungsurteile, indem es dynamisch berechnet, ob ein Attribut oder eine Gruppe von Attributen bestimmte Bedingungen erfüllt.

Zugriffskontrollrichtlinie von ABAC: Benutzern mit u-Attributen ist es erlaubt/verboten, Vorgänge mit o-Attributen auf Ressourcen mit d-Objektattributen unter c-Attributbedingungen auszuführen (u, c, d, o sind zufällige Beispiele). Daher besteht der Kern von ABAC aus 4 Arten von Entitätsattributen: Benutzerattribute, Attribute, die Benutzer besitzen, wie z. B. Alter, Abteilung, Position usw.; Umgebungsattribute, Umgebungsbedingungsfaktoren der Zugriffskontrolle, wie z. B. aktuelle Zeit, zulässige Zeit Zugriff und Unterklassen, auf die zugegriffen werden darf. Ressourcenattribute, Attribute, die Ressourcen besitzen, wie z. B. Dateityp, Datensensibilität usw.; zulässige Operationstypen, wie z. B. Lesen, Schreiben, Ausführen usw.

ABAC kann eine sehr flexible Berechtigungskontrolle erreichen und theoretisch fast alle Arten von Zugriffskontrollanforderungen erfüllen.

6. LBAC LBAC, etikettenbasierte Zugriffskontrolle. In LBAC werden Benutzern und Daten Labels zugewiesen und anhand der Labels werden Vergleiche durchgeführt, um festzustellen, ob der Benutzer auf die Daten zugreifen kann. Die Beziehung zwischen Benutzern, Daten und Tags kann durch das folgende Diagramm beschrieben werden. Datenbezeichnungen: Geben Sie die Vertraulichkeit von Datenzeilen an. Benutzerbezeichnungen: Stellen Sie eine entsprechende Autorisierung für Benutzer bereit. Die Zugriffsvermittlung zwischen Benutzern und Daten hängt von den Bezeichnungen des Benutzers ab.

4. Anforderungen von Datenbankstandards an die Zugriffskontrolle

„GB/T 20273-2019 Informationssicherheitstechnologie – Technische Sicherheitsanforderungen für Datenbankverwaltungssysteme“ umfassen die Anforderungen für die Zugriffskontrolle hauptsächlich 27 Funktionskomponenten in drei Hauptfunktionskategorien.

Schutz der Benutzerdaten

Identifikation und Identifikation

Sicherheitsmanagement

5. KaiwuDB-Zugriffskontrolle

Die KaiwuDB-Zugriffskontrolle umfasst außerdem zwei Teile: Identitätsauthentifizierung und Zugriffskontrolle.

KaiwuDB-Identitätsauthentifizierung

1. Passwortbasierte Identitätsauthentifizierung KaiwuDB unterstützt die passwortbasierte Identitätsauthentifizierung. Sicherheitsmaßnahmen für Benutzerkennwörter:

- Verschlüsselungsmethode für die Passwortspeicherung (internationaler Algorithmus und Algorithmus für Geschäftsgeheimnisse)

- Das Passwort darf nicht den Benutzernamen und seine umgekehrte Reihenfolge enthalten

- Mindestlänge des Passworts

- Maximale Beschränkung der Passwortlänge

- Anzahl der Großbuchstaben

- Anzahl der Kleinbuchstaben

- Anzahl an Ziffern

- Spezielle Symbolziffern

- Beschränkung der Anzahl der enthaltenen Zeichenkategorien (Großbuchstaben, Kleinbuchstaben, Zahlen, Sonderzeichen)

2. Zertifikatbasierte Identitätsauthentifizierung KaiwuDB unterstützt die Identitätsauthentifizierung basierend auf TLS-Zertifikaten. Die Ablaufzeit und die Zertifikatskette des Zertifikats können überprüft werden, außerdem können der allgemeine Name im Zertifikat und der Benutzername im Datenbanksystem überprüft werden.

3. Identitätsauthentifizierung basierend auf der einheitlichen Drei-Parteien-Authentifizierung KaiwuDB unterstützt die Identitätsauthentifizierung basierend auf der einheitlichen Drei-Parteien-Authentifizierung und unterstützt das GSSAPI-Authentifizierungsframework. Die spezifische Implementierung ist die einheitliche Kerberos V5-Authentifizierung.

4. 2FAK aiwuDB unterstützt 2FA basierend auf TLS-Zertifikat und Passwort.

5. HBAK aiwuDB unterstützt die Konfiguration spezifizierter Zugriffstypen, spezifizierter Zugriffsressourcen, spezifizierter Quellen, spezifizierter Benutzeridentitätsauthentifizierungsmethoden und ihrer Authentifizierungsparameter und ermöglicht so eine flexible Konfiguration von Identitätsauthentifizierungsmethoden.

KaiwuDB-Zugriffskontrolle

1. Zugriffskontrollliste KaiwuDB unterstützt Zugriffskontrolllisten, um Zugriffskontrollberechtigungen für Benutzer und Datenbankobjekte direkt zu verwalten.

2. RBACKaiwuDB unterstützt das RBAC1-Modell, kann eine rollenbasierte Zugriffskontrolle durchführen und unterstützt die hierarchische Rollenverwaltung und Berechtigungsvererbung.

3. LBACKaiwuDB unterstützt die LBAC-Zugriffskontrolle und kann eine Zugriffskontrolle basierend auf Tags durchführen. Etiketten unterstützen derzeit die Level-Komponente, die die zulässige Zugriffsebene des Benutzers und die Vertraulichkeitsebene der Daten markiert. Benutzer können nur auf Daten zugreifen, deren Vertraulichkeitsstufe niedriger ist als die zulässige Zugriffsstufe.

4. ABACKaiwuDB unterstützt ABAC und kann eine Zugriffskontrolle basierend auf Attributen durchführen. Die von ABAC unterstützten Benutzerattribute sind:

- CREATEDB/NOCREATEDB: Erlaubt/deaktiviert den CREATE DATABASE-Vorgang des Benutzers.

- CREATEROLE/NOCREATEROLE: Erlauben/deaktivieren Sie die CREATE ROLE- und CREATE USER-Vorgänge des Benutzers.

- LOGIN/NOLOGIN: Benutzeranmeldung zulassen/deaktivieren.

- FAILED_LOGIN_ATTEMPTS: Die maximal zulässige Anzahl fehlgeschlagener Anmeldeversuche für einen Benutzer. VERBINDUNGSLIMIT: Die maximale Anzahl gleichzeitiger Anmeldeverbindungen, die für Benutzer zulässig sind.

- GÜLTIG BIS: Die Gültigkeitsdauer des Passworts des Benutzers. Nach Ablauf der Gültigkeitsdauer ist eine Anmeldung nicht mehr möglich.

6. Zukünftige Planung der KaiwuDB-Zugriffskontrolle

1. Zukünftige Planung der Identitätsauthentifizierung

Die zukünftige Planung der Identitätsauthentifizierung sieht hauptsächlich die Implementierung der folgenden Funktionen vor:

- 2FA/MFA: Zusätzlich zur 2FA des Benutzerpassworts und -zertifikats unterstützt es weitere 2FA- und MFA-Identitätsauthentifizierungen, wie z. B. das Hinzufügen von Verifizierungscodes, OTP usw.

- Einheitliche Drei-Parteien-Authentifizierung und Identitätsauthentifizierung: Zusätzlich zu Kerberos V5 unterstützt es eine einheitliche Drei-Parteien-Authentifizierung wie LDAP und Radius.

2. Zukünftige Planung der Zugangskontrolle

Die zukünftige Planung der Zugangskontrolle sieht hauptsächlich die Implementierung folgender Funktionen vor: Sicherheitsrollenbeschränkungen:

- Unterstützt das RBAC3-Modell, einschließlich Aufgabentrennungsfunktionen, wie z. B. die Trennung von drei Befugnissen oder die Trennung mehrerer Rollen und Verantwortlichkeiten.

- Erweiterung der LBAC-Funktion: Von der aktuellen Level-Komponente zu LBAC, einschließlich Level-, Compartment- und Group-Komponenten, und auf dieser Basis kann eine detailliertere Zugriffskontrolle wie Spaltenebene und Zeilenebene implementiert werden.