1. Introducción a los antecedentes

La seguridad del sistema de información consiste en proteger varios tipos de recursos de datos en los sistemas de información del acceso no autorizado (incluida la visualización, adición, modificación, eliminación) y garantizar la integridad, confidencialidad y disponibilidad de los datos. En el contexto actual de desarrollo de Internet de todo, la seguridad de la información es particularmente importante. Como parte importante de la seguridad de la información, el control de acceso no solo puede autenticar las identidades de los usuarios cuando acceden a los sistemas de información, sino también controlar los derechos de acceso de los usuarios a la información de manera detallada. Como software básico del sistema de información, la base de datos es responsable del almacenamiento de datos. Para garantizar la integridad, confidencialidad y disponibilidad de la información, se requiere un estricto control de acceso.

El siguiente es un extracto de parte del contenido. Haga clic en el vídeo para ver la versión completa.

2. Introducción al modelo de control de acceso.

Funciones y elementos principales del control de acceso

Las funciones principales del control de acceso: autenticación de identidad y control de acceso a recursos, que se materializan en los siguientes cuatro aspectos: permitir que sujetos legítimos ingresen al sistema protegido; prohibir que sujetos ilegales ingresen al sistema protegido; permitir que sujetos legítimos accedan a recursos protegidos; realizar operaciones autorizadas; acceso; prohibir el acceso no autorizado por parte de sujetos legítimos a recursos protegidos.

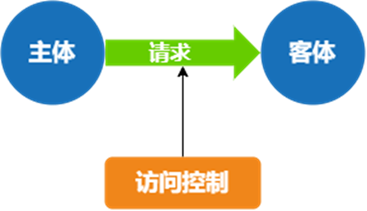

Los tres elementos del control de acceso son: sujeto, objeto y política de control:

- Asunto, la entidad que solicita acceso a los recursos, que puede ser un usuario, proceso o dispositivo del sistema, etc.;

- Objeto, la entidad de recurso a la que se accede, puede ser un archivo o un objeto de base de datos, etc.;

- Una estrategia de control es una colección de atributos que se pueden leer, escribir o ejecutar.

Autenticación de identidad

1. La autenticación de identidad basada en contraseña utiliza un nombre de usuario y una contraseña para la autenticación de identidad. La mayoría de los sistemas de información utilizarán este método.

2. La autenticación de identidad basada en certificados utiliza certificados firmados para la autenticación de identidad. El más utilizado es el certificado TLS (Transport Layer Security, Transport Layer Security Protocol). Este método no solo puede verificar la legalidad del certificado, sino también verificar la información que combina el certificado y el sistema. La verificación de la legalidad de un certificado generalmente requiere la verificación de la validez del certificado (el certificado está dentro del período de validez) y credibilidad (la cadena de certificados es confiable). La información combinada con el sistema generalmente es Nombre común y está relacionada con la información del usuario del sistema.

3. Autenticación de identidad basada en un centro de autenticación de tres partes. En sistemas de información con negocios complejos o muchos subsistemas, es necesario utilizar un centro de autenticación unificado para la autenticación de identidad. Las arquitecturas de autenticación de identidad unificada de uso común incluyen LDAP, Radius, GSSAPI, etc. Existen muchas implementaciones específicas de GSSAPI, como KerberosV5, NTLM y SPNEGO.

4. La autenticación de identidad basada en biometría se basa en las características biométricas únicas de cada usuario, incluidas huellas dactilares, voz, reconocimiento facial, iris, escritura, forma de la mano, huellas de la palma, etc.

5. La autenticación de identidad basada en dispositivos de hardware utiliza dispositivos de hardware vinculados a la identidad, como tarjetas de identificación, tarjetas IC, etc.

6. OTP (Contraseña de un solo uso) es una contraseña que solo se usa una vez durante el proceso de autenticación de identidad. Una vez que se utiliza una contraseña, ésta deja de ser válida inmediatamente y no se puede reutilizar. Por lo general, OTP no se usa de forma independiente y debe combinarse con otros métodos de autenticación y usarse en escenarios 2FA o MFA para mejorar la seguridad de la autenticación de identidad.

7. La configuración de autenticación de identidad basada en HBA (autenticación basada en host) configura el método de autenticación de identidad y los parámetros de autenticación del tipo de acceso especificado, recursos de acceso específicos, fuentes específicas, usuarios específicos, logrando así una configuración flexible del método de autenticación de identidad.

3. Control de acceso a recursos

Historial de desarrollo del modelo de control de acceso.

Seguridad de la información Con el desarrollo de la informatización, los modelos de control de acceso también están en constante evolución. Los primeros fueron MAC (Mandatory Access Control, control de acceso obligatorio) y DAC (Discretionary Access Control, control de acceso discrecional), y posteriormente IBAC (Identity-Based Access Control, control de acceso basado en identidad) y ACL (Access Control Lists, acceso listas de control) aparecieron).

Con el desarrollo de los sistemas de información ha surgido el popular RBAC (Role-Based Access Control, control de acceso basado en roles), y en base a este se ha desarrollado ABAC (Attribute-Based Access Control, control de acceso basado en atributos). En algunos campos, especialmente en el campo de las bases de datos, se ha desarrollado y utilizado LBAC (Control de acceso basado en etiquetas).

Introducción al modelo de control de acceso.

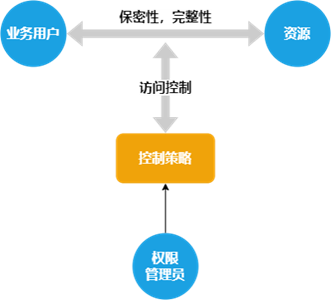

1. MAC MAC, control de acceso obligatorio. El aspecto obligatorio de MAC es que los permisos los gestionan administradores dedicados. En el campo de la confidencialidad con requisitos de seguridad relativamente altos, MAC ha creado un modelo de control de acceso en torno a MLS (Seguridad multinivel, seguridad multinivel). El MLS fue concebido originalmente como un círculo concéntrico con múltiples capas de control de acceso, con mayores niveles de seguridad hacia el centro.

2. DAC DAC, control de acceso autónomo. La autonomía de DAC se refleja en el hecho de que los usuarios pueden compartir selectivamente sus recursos con otros usuarios según sus propios deseos.

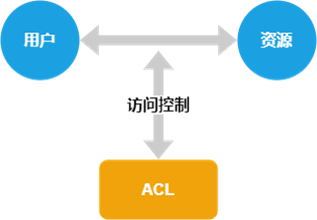

3. ACL/IBAC ACL, lista de control de acceso. Una ACL es una estructura de datos, generalmente asociada directamente con un recurso (como un archivo, registro de base de datos o recurso de red), que enumera los usuarios con derechos de acceso y sus permisos de acceso (como lectura, escritura, ejecución, etc.) . Una ACL generalmente consta de un conjunto de reglas (es decir, entradas de ACL). Cada entrada de ACL define una política de control de acceso, que incluye permitir o denegar tipos específicos de solicitudes de acceso.

IBAC, control de acceso basado en identidad. IBAC autoriza a los usuarios a acceder a recursos según su identidad (como nombre de usuario o ID de usuario). Asociar directamente los derechos de acceso con la identidad de un individuo es uno de los métodos más intuitivos de control de acceso. IBAC pone más énfasis en el papel de la identidad del usuario y controla los derechos de acceso a través de la información de identidad. El modelo IBAC realiza la asociación entre usuarios y permisos asociando la información de identidad del usuario con los permisos de acceso de los recursos. El núcleo de IBAC es el uso de ACL para definir qué usuarios pueden acceder a qué recursos.

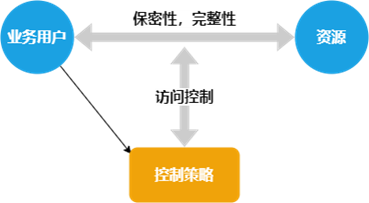

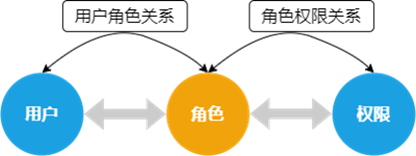

4. RBAC RBAC, control de acceso basado en roles. RBAC es el modelo de control de acceso más utilizado en los sistemas de información actuales. El concepto central de RBAC es que los permisos están asociados con roles y los usuarios se asignan a los roles apropiados. Un rol es una colección de usuarios por un lado y una colección de permisos por el otro. Actúa como un intermediario que combina colecciones de usuarios y colecciones de permisos.  En el campo del código abierto, los famosos marcos de código abierto de RBAC incluyen Spring Security y Apache Shiro.

En el campo del código abierto, los famosos marcos de código abierto de RBAC incluyen Spring Security y Apache Shiro.

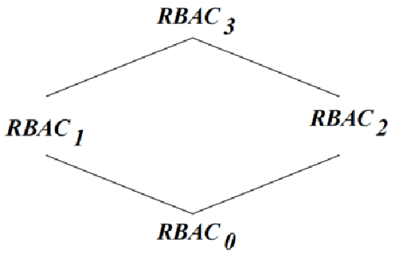

En la práctica, RBAC ha desarrollado gradualmente cuatro modelos de referencia basados en diferentes escenarios de aplicación: • RBAC0: modelo básico, el requisito mínimo para cualquier sistema que pretenda soportar RBAC; • RBAC1: modelo avanzado, basado en RBAC0, que agrega función de jerarquía de roles; Un rol puede ser miembro de un rol o puede heredar permisos de su padre; • RBAC2: modelo avanzado, basado en RBAC0, agrega la función de separación de funciones para evitar conflictos de intereses causados por usuarios que tienen demasiados permisos. La separación común de funciones incluye roles estáticos mutuamente excluyentes, roles mutuamente excluyentes en tiempo de ejecución, restricciones de cardinalidad (número total de roles), restricciones de requisitos previos, etc. • RBAC3: modelo avanzado, basado en RBAC0, combina las ventajas de RBAC1 y RBAC2.

5. ABAC ABAC, control de acceso basado en atributos. ABAC utiliza los atributos de entidades relacionadas como base para la autorización y realiza juicios de autorización calculando dinámicamente si uno o un grupo de atributos satisface ciertas condiciones.

Política de control de acceso de ABAC: los usuarios con atributos u tienen permitido/prohibido realizar operaciones con atributos o en recursos con atributos de objeto d bajo condiciones de atributos c (u, c, d, o son ejemplos aleatorios). Por lo tanto, el núcleo de ABAC son 4 tipos de atributos de entidad: atributos de usuario, atributos propiedad de los usuarios, como edad, departamento, posición, etc. Atributos ambientales, factores de condición ambiental de control de acceso, como hora actual, tiempo permitido; acceso y subclases a las que se permite el acceso. Red, etc. Atributos de recursos, atributos que posee el recurso, como tipo de archivo, sensibilidad de datos, etc., tipos de operación permitidos, como lectura, escritura, ejecución, etc.

ABAC puede lograr un control de permisos muy flexible y, en teoría, puede satisfacer casi todos los tipos de necesidades de control de acceso.

6. LBAC LBAC, control de acceso basado en etiquetas. En LBAC, a los usuarios y a los datos se les asignan etiquetas y se realizan comparaciones en función de las etiquetas para determinar si el usuario puede acceder a los datos. La relación entre usuarios, datos y etiquetas se puede describir en el siguiente diagrama. Etiquetas de datos: especifica la sensibilidad de las filas de datos; Etiquetas de usuario: proporciona la autorización adecuada para los usuarios; la mediación de acceso entre los usuarios y los datos depende de las etiquetas del usuario.

4. Requisitos de los estándares de bases de datos sobre control de acceso.

"GB/T 20273-2019 Tecnología de seguridad de la información: requisitos técnicos de seguridad para sistemas de gestión de bases de datos", los requisitos para el control de acceso involucran principalmente 27 componentes funcionales en tres categorías funcionales principales.

Protección de datos del usuario

Identificación e identificación

Gestion de seguridad

5. Control de acceso a KaiwuDB

El control de acceso de KaiwuDB también incluye dos partes: autenticación de identidad y control de acceso.

Autenticación de identidad KaiwuDB

1. Autenticación de identidad basada en contraseña KaiwuDB admite la autenticación de identidad basada en contraseña. Medidas de seguridad de la contraseña del usuario:

- Método de cifrado de almacenamiento de contraseñas (algoritmo internacional y algoritmo secreto comercial)

- La contraseña no puede contener el nombre de usuario y su secuencia inversa.

- Límite de longitud mínima de contraseña

- Límite máximo de longitud de contraseña

- Número de letras mayúsculas

- Número de letras minúsculas

- Número de dígitos

- Dígitos de símbolos especiales

- Límite en el número de categorías de caracteres incluidos (letras mayúsculas, letras minúsculas, números, símbolos especiales)

2. Autenticación de identidad basada en certificados KaiwuDB admite la autenticación de identidad basada en certificados TLS. Se puede verificar el tiempo de vencimiento y la cadena de certificados del certificado, y se puede verificar el nombre común en el certificado y el nombre de usuario en el sistema de base de datos.

3. Autenticación de identidad basada en autenticación unificada de tres partes KaiwuDB admite la autenticación de identidad basada en autenticación unificada de tres partes y admite el marco de autenticación GSSAPI. La implementación específica es la autenticación unificada Kerberos V5.

4. 2FAK aiwuDB admite 2FA basado en certificado TLS y contraseña.

5. HBAK aiwuDB admite la configuración de tipos de acceso específicos, recursos de acceso específicos, fuentes específicas, métodos de autenticación de identidad de usuario específicos y sus parámetros de autenticación, lo que permite una configuración flexible de los métodos de autenticación de identidad.

Control de acceso KaiwuDB

1. Lista de control de acceso KaiwuDB admite listas de control de acceso para administrar directamente los permisos de control de acceso para usuarios y objetos de la base de datos.

2. RBACKaiwuDB admite el modelo RBAC1, puede realizar control de acceso basado en roles y admite la gestión jerárquica de roles y la herencia de permisos.

3. LBACKaiwuDB admite el control de acceso LBAC y puede realizar un control de acceso basado en etiquetas. Actualmente, las etiquetas admiten el componente Nivel, que marca el nivel de acceso permitido al usuario y el nivel de sensibilidad de los datos. Los usuarios solo pueden acceder a datos con un nivel de sensibilidad inferior al nivel de acceso permitido.

4. ABACKaiwuDB admite ABAC y puede realizar control de acceso basado en atributos. Los atributos de usuario soportados por ABAC son:

- CREADOB/NOCREADOB: Permitir/deshabilitar la operación CREAR BASE DE DATOS del usuario.

- CREATEROLE/NOCREATEROLE: Permite/deshabilita las operaciones CREATE ROLE y CREATE USER del usuario.

- LOGIN/NOLOGIN: Permitir/deshabilitar el inicio de sesión del usuario.

- FAILED_LOGIN_ATTEMPTS: el número máximo de intentos fallidos de inicio de sesión permitidos para un usuario. LÍMITE DE CONEXIÓN: el número máximo de conexiones de inicio de sesión simultáneas permitidas para los usuarios.

- VÁLIDO HASTA: Período de validez de la contraseña del usuario. Después del período de validez, no se permite iniciar sesión.

6. Planificación futura del control de acceso de KaiwuDB

1. Planificación futura para la autenticación de identidad

La planificación futura de la autenticación de identidad prevé principalmente implementar las siguientes funciones:

- 2FA/MFA: además de 2FA de contraseña y certificado de usuario, admite más autenticación de identidad 2FA y MFA, como agregar código de verificación, OTP, etc.

- Autenticación unificada de tres partes y autenticación de identidad: además de Kerberos V5, admite la autenticación unificada de tres partes, como LDAP y Radius.

2. Planificación futura del control de acceso

La planificación futura del control de acceso prevé principalmente implementar las siguientes funciones: restricciones del rol de seguridad:

- Soporta el modelo RBAC3, incluyendo separación de funciones, como separación de tres poderes o separación de más roles y responsabilidades.

- Mejora de la función LBAC: desde el componente de nivel actual hasta LBAC, incluidos los componentes de nivel, compartimento y grupo, y sobre esta base, se puede implementar un control de acceso más detallado, como el nivel de columna y el nivel de fila.