3-01 Quelle est la différence entre une liaison de données (c'est-à-dire une liaison logique) et une liaison (c'est-à-dire une liaison physique) ? Quelle est la différence entre "la liaison est connectée" et "la liaison de données est connectée" ?

Lien : Une ligne physique d'un nœud à un nœud adjacent.

Liaison de données : lorsque des données sont transmises sur la ligne, un protocole est nécessaire pour contrôler la transmission des données, et le matériel, les logiciels et les liaisons qui implémentent le protocole forment une liaison de données.

Différence de connexion : "Lien connecté" signifie que les commutateurs de nœud aux deux extrémités du lien ont été activés et que la connexion physique peut déjà transmettre des flux binaires, mais la transmission de données n'est pas fiable. Sur la base de la connexion physique, un la liaison de données est établie La connexion est "la liaison de données est établie". Depuis lors, en raison des fonctions de détection, de confirmation et de retransmission de la connexion de liaison de données, la liaison physique la moins fiable devient une liaison de données fiable pour une transmission de données fiable.Lorsque la liaison de données est déconnectée, la connexion du circuit physique n'est pas nécessairement suivie d'une déconnexion.

3-02 Fonctions du contrôle de liaison dans la couche liaison de données Essayez de discuter des avantages et des inconvénients de faire de la couche liaison de données une couche liaison fiable.

Les fonctions comprennent : l'encapsulation dans le cadrage, la transmission transparente et la détection d'erreurs.

Avantages : le rendre fiable peut permettre à la couche liaison de données de détecter les erreurs et de les retransmettre dès que possible ;

inconvénients : si le protocole de haut niveau n'est pas fiable, bien que la fiabilité soit augmentée, les performances en temps réel sont réduites.

3-03 Quelle est la fonction de l'adaptateur réseau À quelle couche l'adaptateur réseau fonctionne-t-il ?

La communication entre l'adaptateur et le réseau local est une transmission série, et la communication entre l'adaptateur et l'ordinateur s'effectue en parallèle via le bus d'E/S sur la carte mère. Ainsi, le rôle de l'adaptateur est de convertir la transmission série et la transmission parallèle. De plus, les données peuvent être mises en cache et le protocole Ethernet peut être réalisé.

Fonctionne au niveau de la couche de liaison de données et de la couche physique.

3-04 Pourquoi faut-il résoudre les trois problèmes fondamentaux de la couche liaison de données (encapsulation dans des trames, transmission transparente et détection d'erreurs) ?

Encapsulation dans une trame : une fois l'en-tête et la queue de trame ajoutés avant et après les données, la couche de liaison de données à l'extrémité réceptrice reçoit le flux binaire de la couche physique pour identifier une trame en fonction de l'en-tête et de la queue de trame.

Transmission transparente : empêche les erreurs de délimitation de trame dues à la même combinaison de bits que le délimiteur de trame dans les données, et ajoute un caractère d'échappement avant le délimiteur de trame ou le délimiteur de trame dans les données à l'extrémité d'envoi, et ajoute des caractères redondants aux données reçues à la réception Le caractère d'échappement est supprimé. De cette manière, les données peuvent traverser la couche de liaison de données sans erreur, c'est-à-dire qu'une transmission transparente peut être réalisée.

Vérification des erreurs : afin d'économiser les ressources du réseau, les données d'erreur peuvent être détectées dès que possible lorsqu'elles atteignent la couche de liaison de données du nœud ou de l'hôte, au lieu d'être détectées par le logiciel de haut niveau de l'hôte après leur arrivée au héberger. De cette manière, les données d'erreur peuvent occuper le moins de ressources de communication possible.

3-05 Si l'encapsulation et le tramage ne sont pas effectués au niveau de la couche liaison de données, quels problèmes se produiront ?

Impossible de déterminer la plage de trames, trame non reconnue.

3-06 Quelles sont les principales caractéristiques de l'accord PPP ? Pourquoi PPP n'utilise-t-il pas la numérotation des trames ? À quelles situations le PPP s'applique-t-il ? Pourquoi le protocole PPP ne permet-il pas à la couche liaison de données de réaliser une transmission fiable ?

caractéristique principale:

- Simple : la vérification CRC est effectuée lorsqu'une trame est reçue, si la vérification est correcte, elle est acceptée et si elle est erronée, elle est rejetée.

- Encapsulation dans des trames : Le protocole PPP spécifie des caractères spéciaux comme délimiteurs de trame.

- Transparence : PPP garantit la transparence.

- Plusieurs protocoles de couche réseau : le même lien physique prend en charge plusieurs protocoles de couche réseau.

- Différents types de liens : il peut fonctionner sur différents liens.

- Vérification d'erreur : vérifiez la trame et supprimez la trame d'erreur.

Les trames avec des erreurs PPP n'ont pas besoin d'être retransmises, donc aucune numérotation n'est requise.

Il s'agit d'un protocole de couche liaison de données pour la communication entre les ordinateurs des utilisateurs et les FAI.

Il y a trois raisons :

- Si vous utilisez un protocole de couche liaison de données (tel que HDLC) qui peut assurer une transmission fiable, la surcharge augmentera. Lorsque la probabilité d'erreurs dans la couche liaison de données n'est pas élevée, il est plus raisonnable d'utiliser un protocole PPP relativement simple.

- En supposant que nous ayons adopté un protocole de couche liaison de données qui peut assurer une transmission fiable mais qui est très complexe, cependant, lorsque la trame de données monte de la couche liaison de données à la couche réseau du routeur, elle peut toujours être rejetée en raison de la congestion du réseau. Par conséquent, une transmission fiable au niveau de la couche liaison de données ne garantit pas une transmission fiable au niveau de la couche réseau.

- Le protocole PPP a une séquence de contrôle de trame FCS dans le format de trame. Pour chaque trame reçue, PPP utilise le matériel pour effectuer une vérification CRC. Si une erreur est trouvée, la trame est rejetée (la trame avec une erreur ne doit pas être délivrée à la couche supérieure). La détection d'erreur de bout en bout est finalement responsable du protocole de haut niveau. Par conséquent, le protocole PPP peut garantir une acceptation sans erreur.

3-07 Les données à envoyer sont 1101011011. Le polynôme générateur utilisant CRC est P ( X ) = X 4 + X + 1 P(X)=X^4 + X + 1P ( X )=X4+X+1 . Trouvez le reste qui doit être ajouté après les données.

Lors de la transmission des données, le dernier 1 devient 0. Le récepteur peut-il le trouver ?

Si les deux derniers 1 des données deviennent 0 pendant le processus de transmission, l'extrémité réceptrice peut-elle le savoir ?

Une fois la vérification CRC adoptée, la transmission de la couche liaison de données devient-elle une transmission fiable ?

Le diviseur est 10011 (code redondant à quatre chiffres), le dividende est 11010110110000 et le reste est 1110. Le reste doit être ajouté aux données en tant que code de redondance.

Oui, le reste de la division des données après l'ajout de codes redondants par le diviseur n'est pas 0.

Oui, pour la même raison.

Non, la couche liaison de données ne peut garantir qu'une réception sans erreur, et ne rejette que les trames avec des erreurs, et ne peut pas garantir une transmission fiable.

3-08 La donnée à envoyer est 101110. Le polynôme générateur CRC est P ( X ) = X 3 + 1 P(X)=X^3 + 1P ( X )=X3+1 , essayez de trouver le reste qui doit être ajouté après les données.

011

3-09 La partie données d'une trame PPP (écrite en hexadécimal) est 7D 5E FE 27 7D 5D 7D 5D 65 7D 5E. Quelles sont les données réelles (écrire en hexadécimal)

(1) Lorsqu'un octet 0x7E apparaît dans le champ d'information, il se transforme en une séquence de 2 octets (0x7D, 0x5E)

(2) Lorsqu'un octet 0x7D apparaît dans le champ d'information, il se transforme en une séquence de 2 octets (0x7D, 0x5D)

7E FE 27 7D 7D 65 7E

3-10 Le protocole PPP utilise la technologie de transmission synchrone pour transmettre la chaîne de bits 011011111111100. Quel type de chaîne de bits devient-elle après un remplissage de zéro bit ? Si la partie données de la trame PPP reçue par l'extrémité réceptrice est 0001110111110111110110, quel type de chaîne de bits deviendra après la suppression des bits zéro ajoutés par l'extrémité émettrice ?

Après remplissage : 011011111011111000

Avant remplissage : 00011101111111111110

3-11 Discutez séparément dans quelles conditions chaque situation est une transmission transparente et dans quelles conditions il ne s'agit pas d'une transmission transparente. (Astuce : Veuillez découvrir ce qu'est une "transmission transparente", puis déterminer si ses conditions peuvent être remplies.)

(1) Communication téléphonique ordinaire.

(2) Communication télégraphique publique fournie par le bureau des télécommunications.

3-12 Quels sont les états de fonctionnement de l'accord PPP ? Lorsqu'un utilisateur souhaite utiliser le protocole PPP pour établir une connexion avec un FAI pour la communication, quels types de connexions doivent être établis ? Quel problème chaque connexion résout-elle ?

Les états de fonctionnement du protocole PPP incluent Link Dead, Link Establishment, Authenticate, Network Protocol, Link Open et Link Terminate.

Le premier type est une connexion de couche physique, qui établit les conditions d'une connexion de couche liaison de données ; le second type est une connexion de couche liaison de données, c'est-à-dire qu'il établit une connexion LCP.

L'établissement d'une connexion LCP est divisé en trois étapes : authentification, protocole de couche réseau et ouverture de lien.

Authentification : les deux parties s'authentifient et, en cas de succès, entrent dans l'état du protocole de la couche réseau. Impossible de lier l'état terminé.

Network Layer Protocol : configurez le protocole de transmission de la couche réseau.

Lien ouvert : les deux terminaux peuvent envoyer des paquets PPP.

Quelle est la principale caractéristique du réseau local 3-13 ? Pourquoi les LAN utilisent-ils la communication par diffusion mais pas les WAN ?

Caractéristiques:

- La zone de couverture est petite et le nombre de stations est limité ;

- Il a un débit de données plus élevé, un retard inférieur et un taux d'erreur binaire inférieur.

Étant donné que le coût de la diffusion dans le LAN est relativement faible, il occupe moins de ressources de liaison, mais la couverture du WAN est importante et la diffusion via le WAN occupera plus de ressources de communication.

3-14 Quelles sont les topologies de réseau des LAN couramment utilisés ? Quelle structure est la plus populaire actuellement ? Pourquoi les premiers Ethernets ont-ils choisi la topologie en bus plutôt que la topologie en étoile, mais utilisent maintenant la topologie en étoile à la place ?

Les réseaux en étoile, en anneau et en bus sont couramment utilisés.

Maintenant, le plus populaire est le réseau en étoile.

À cette époque, les gens pensaient que les appareils actifs étaient sujets aux pannes et que ceux qui n'étaient pas faciles à tomber en panne étaient trop chers ; la structure de bus passif était plus fiable, mais la pratique a prouvé que le bus Ethernet connecté à un grand nombre de sites est sujets aux pannes, et maintenant dédiés L'utilisation de puces ASIC peut rendre le concentrateur de la structure en étoile très fiable, de sorte que l'Ethernet actuel utilise généralement la topologie de la structure en étoile.

3-15 Qu'est-ce que l'Ethernet traditionnel ? Quelles sont les deux normes principales pour Ethernet ?

Norme Ethernet DIX Ethernet V2 10 Mbit/s

et norme IEEE 802.3

3-16 Quel est le débit de transmission de symboles d'Ethernet avec un débit de données de 10Mb/s sur le support physique ?Combien de symboles/seconde ?

Ethernet utilise l'encodage Manchester et le débit de données est de 10 Mb/s, ce qui signifie que 10 M symboles sont envoyés par seconde avant l'encodage, et un symbole devient deux après l'encodage, donc 20 M symboles sont envoyés en une seconde, c'est-à-dire que le débit de symboles est Codes 20M Yuan/s.

3-17 Pourquoi la norme de la sous-couche LLC a-t-elle été développée mais est-elle rarement utilisée maintenant ?

3-18 Essayez d'expliquer la signification de "10", "BASE" et "T" dans 10BASE-T.

"10" dans 10BASE-T signifie que le taux de transmission du signal sur le câble est de 10 Mo/s, "BASE" signifie que le signal sur le câble est un signal en bande de base et "T" signifie un réseau en étoile à paire torsadée, mais la communication de 10BASE-T La distance est légèrement plus courte, la distance de chaque station au hub ne dépasse pas 100m.

3-19 Le protocole CSMA/CD utilisé par Ethernet permet d'accéder au canal partagé en mode contention. Quels en sont les avantages et les inconvénients par rapport au multiplexage temporel traditionnel TDM ?

Lorsque la charge du réseau est faible, n'importe quelle station sous le protocole CSMA/CD peut envoyer, et le taux d'utilisation du canal est élevé. Cependant, sous TDM, chaque station se voit attribuer un intervalle de temps fixe, et une grande partie des intervalles de temps sera gaspillée, ce qui entraînera une utilisation relativement faible des canaux.

Lorsque la charge du réseau est importante, des collisions sont susceptibles de se produire sous le protocole CSMA/CD et des retransmissions se produisent souvent, tandis que sous TDM, chaque station se voit attribuer des tranches de temps de manière égale et les collisions ne se produiront pas.

3-20 Supposons que le débit de données du réseau CSMA/CD de 1 km de long est de 1 Gb/s. Soit la vitesse de propagation du signal sur le réseau de 200000km/s. Trouvez la longueur de trame la plus courte qui peut utiliser ce protocole.

L'une des fonctions de CSMA/CD est la détection de collision, qui prend jusqu'à deux fois le temps de propagation de bout en bout.

Pour un câble de 1 km, le temps de propagation unidirectionnel est de 1 km/200 000 km = 5 microsecondes et le temps de propagation aller-retour est de 10 microsecondes. Afin de fonctionner conformément à CSMA/CD, le temps de transmission de la trame minimale ne peut pas être moins de 10 microsecondes, au débit Gb/s Pour fonctionner, le nombre de bits pouvant être envoyés en 10 microsecondes est égal à 10000, donc la trame la plus courte fait 10000 bits ou 1250 octets de long

3-21 Qu'est-ce que le temps binaire ? Quel est l'intérêt d'utiliser cette unité de temps ? Combien de microsecondes correspondent à 100 bits ?

Le temps bit est le temps nécessaire pour envoyer un bit de plus. C'est l'inverse du débit de données, ce qui est pratique pour établir la relation entre la longueur du message et le délai de transmission. Pour convertir le "temps bit" en "microsecondes", vous devez d'abord connaître le débit de données, par exemple le débit de données est de 10 Mo/s, puis 100 temps de bit sont égaux à 10 microsecondes.

3-22 Supposons qu'une station détecte une collision lors de l'envoi de données dans un Ethernet 10Mb/s en utilisant le protocole CSMA/CD, et choisisse un nombre aléatoire r=100 lors de l'exécution de l'algorithme de temporisation. Combien de temps cette station doit-elle attendre avant d'envoyer à nouveau des données ? Qu'en est-il de l'Ethernet 100Mb/s ?

A 10Mb/s, période de contention : 51,2 μ s 51,2\mu s51,2 μ s pour attendre :100 × 51,2 μ s = 5,12 ms 100\times51,2\mu s =5,12ms100X51,2 ms _=5,12 m s

100Mb/s, période de contention :5,12 μ s 5,12\mu s5,12 μs pour attendre : 0,512 ms 0,512 ms0,512 ms _

3-23 公式S max = T 0 T 0 + τ = 1 1 + a S_{max} = \frac{T_0}{T_0 +\tau} = \frac{1}{1+a}Sma x=J0+ tJ0=1 + un1Cela signifie que l'utilisation limite des canaux d'Ethernet n'a rien à voir avec le nombre de stations connectées à Ethernet. Peut-on en déduire que le taux d'utilisation d'Ethernet n'a rien à voir avec le nombre de stations connectées à Ethernet ? Veuillez expliquer vos raisons.

Non, l'utilisation extrême est une situation idéale où les stations n'entrent pas en collision. L'utilisation réelle se heurte, et il y a aussi des périodes de conflit. Les prérequis sont différents et ne peuvent pas être déployés.

3-24 Supposons que les sites A et B se trouvent sur le même segment de réseau Ethernet 10Mb/s. Le délai de propagation entre ces deux sites est de 225 temps bit. Supposons maintenant que A commence à envoyer une trame et que B envoie également une trame avant que A finisse d'envoyer. Si A envoie la trame la plus courte autorisée par Ethernet, A peut-il envoyer ses propres données avant de détecter une collision avec B ? Autrement dit, si A ne détecte une collision qu'après émission, est-il certain que la trame émise par A n'entrera pas en collision avec la trame émise par B ? (Astuce : lors du calcul, il convient de considérer que lorsque chaque trame Ethernet est envoyée au canal, plusieurs octets de préambule et de délimiteur de trame doivent être ajoutés devant la trame MAC)

- La longueur de trame la plus courte sur le segment Ethernet 10 Mb/s est de 512 bits, plus l'en-tête et la queue de 8 octets, soit un total de 576 bits.

- B ne peut être envoyé que dans les 225 bits après l'envoi de A, en supposant que l'heure d'envoi de A est t = 0 et que l'heure d'envoi de B est t1 = x (0 < x < 225), B détectera une collision à 225 bits heure et arrêter l'envoi.

- A détecte une collision après 225 + x temps de bit, et n'envoie que 225 + x bits à ce moment. Puisque 0 < x < 225, 225 < 225 + x < 450 bits, il ne peut donc pas être envoyé complètement.

3-25 Les stations A et B dans la question ci-dessus ont envoyé des trames de données en même temps à t=0. Lorsque t = temps de 255 bits, A et B détectent qu'une collision s'est produite en même temps, et achèvent la transmission du signal d'interférence à t = 255 + 48 = temps de 273 bits. A et B choisissent différentes temporisations de valeur r dans l'algorithme CSMA/CD. Supposons que les nombres aléatoires sélectionnés par A et B sont respectivement r A =0 et r B =1. Puis-je demander quand A et B commencent à retransmettre leurs trames de données ? Quand la trame de données retransmise par A arrive-t-elle à B ? Les données retransmises par A entreront-elles à nouveau en collision avec les données retransmises par B ? B cessera-t-il d'envoyer des données à l'heure de retransmission prévue ?

Période de contention : temps de 512 bits, temps de retransmission de A : t A = 273 t_A = 273tUn=273 , le temps de retransmission de B :t B = 273 + 512 = 785 t_B = 273 + 512 = 785tB=273+512=785 .

A détecte immédiatement le canal, le canal transmet des signaux d'interférence jusqu'àt = 273 + 225 = 498 t = 273 + 225 = 498t=273+225=En 498 , le canal est inactif, attendant un temps de 96 bits pour commencer à envoyer. Àt = 498 + 96 + 225 = 819 t = 498 + 96 + 225 = 819t=498+96+225=A 819 , le premier bit de A arrive à B.

Si B est à785 785785 à785 + 96 = 881 785 + 96 = 881785+96=Si B ne peut pas détecter le signal de A dans les 881 heures, B enverra à 881 heures, mais B détecte le signal de A à 819, donc il n'enverra pas de données.

3-26 Il n'y a que deux stations sur Ethernet et elles envoient des données en même temps, ce qui entraîne une collision. Ensuite, la retransmission est effectuée selon l'algorithme de backoff exponentiel binaire tronqué. Le nombre de retransmissions est enregistré sous la forme i, i=1, 2, 3,.... Essayez de calculer la probabilité que la première retransmission échoue, la probabilité que la deuxième retransmission échoue, la probabilité que la troisième retransmission échoue et le nombre moyen de retransmissions I avant qu'une station n'envoie avec succès des données.

Valeur de retransmission définie : [ 0 , 1 , 2 , . . . ( 2 k − 1 ) ] [0, 1, 2, ... (2^k-1)][ 0 ,1 ,2 ,... ( 2k−1 )] ,k = M in [nombre de retransmissions, 10] k=Min[nombre de retransmissions, 10]k=M en [ nombre de retransmissions, 10 ] .

- Ensemble {0, 1}, probabilité : 2 4 = 50 % \frac{2}{4}=50\%42=50%

- 25%

- 12,5 %

P[i-ème retransmission réussie] = P[première retransmission a échoué] x P[première retransmission a échoué] x P[troisième retransmission a échoué] x ... x P[i-1ème retransmission Echec de la transmission] x P[i-ème retransmission réussie]

P[première retransmission réussie] = 0,5

P[seconde retransmission réussie] = 0,5 × 0,75 = 0,375 0,5\times0,75=0,3750,5X0,75=0,375

P[La troisième retransmission est réussie] =0,5 × 0,25 × 0,875 = 0,1094 0,5\times0,25\times0,875=0,10940,5X0,25X0,875=0,1094

P[4ème retransmission réussie] =0,5 × 0,25 × 0,125 × 0,9375 = 0,0146 0,5\times0,25\times0,125\times0,9375=0,01460,5X0,25X0,125X0,9375=0,0146

nombre moyen de retransmissions : 0,5 + 2 x 0,375 + 3 x 0,1094 + 4 x 0,0146 + ... = 1,64

3-27 Il y a 10 stations connectées à Ethernet. Essayez de calculer la bande passante disponible pour chaque station dans les trois cas. (1) 10 stations sont connectées à un concentrateur Ethernet 10 Mb/s ; (2) 10 stations sont connectées à un concentrateur Ethernet 100 Mb/s ; (3) 10 stations sont connectées à un commutateur Ethernet 10 Mb/s.

1Mb/s、10Mb/s

En supposant qu'un débit d'interface est de 10 Mb/s, il est alors de 10 Mb/s ;

en supposant que la bande passante totale du commutateur est de 10 Mb/s, il est alors de 1 Mb/s.

3-28 Lorsque l'Ethernet 10Mb/s est mis à niveau vers 100Mb/s, 1Gb/S et 10Gb/s, quels problèmes techniques doivent être résolus ? Pourquoi Ethernet peut-il éliminer ses concurrents dans le processus de développement et étendre sa gamme d'applications du réseau local au réseau métropolitain et au réseau étendu ?

Changez la ligne, la période de contention passe à 5,12 us et l'intervalle de trame minimum est de 0,96 us.

3-29 Quelles sont les caractéristiques des commutateurs Ethernet ? Comment l'utiliser pour former un réseau local virtuel ?

Caractéristiques:

- Le nombre d'interfaces est grand ;

- Le port est connecté à l'hôte ou au commutateur, travail en duplex intégral ;

- Avec le parallélisme, les ports Unicom sur un commutateur, plusieurs paires d'hôtes fonctionnent en même temps ;

- Les hôtes communiquant entre eux monopolisent le support de transmission et transmettent les données sans collision ;

- Le port dispose d'une mémoire qui peut être mise en mémoire tampon lorsque le port est occupé.

- Plug and play, auto-apprentissage pour construire des tables d'échange.

- Taux de transfert élevé, utilisant une puce structurelle dédiée, transfert matériel.

Un réseau local virtuel est un groupe logique composé de segments LAN connectés par des commutateurs Ethernet qui n'a rien à voir avec les emplacements physiques.Les trames envoyées par le même VLAN ont des identifiants clairs pour indiquer à quel VLAN cette trame appartient.

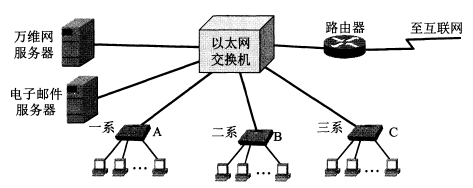

3-30 Dans la Figure 3-30, le commutateur Ethernet d'un certain collège a trois ports connectés aux Ethernets de trois départements du collège, et les trois autres ports sont respectivement connectés au serveur de messagerie, au serveur World Wide Web et à un routeur connecté à Internet. A, B et C sur la figure sont tous des commutateurs Ethernet 100 Mbit/s. Supposons que le débit de toutes les liaisons soit de 100 Mbit/s et que l'un des neuf hôtes de la figure puisse communiquer avec n'importe quel serveur ou hôte. Essayez de calculer le débit total maximum généré par ces 9 hôtes et ces deux serveurs. Pourquoi?

Le commutateur a un parallélisme, le port d'un commutateur est connecté et plusieurs paires d'hôtes fonctionnent en même temps, de sorte que le débit de 9 hôtes est de 900 Mbit/s et le débit de deux serveurs est de 200 Mbit/s, donc le total est 1100Mbit/s.

3-31 Supposons que le débit de toutes les liaisons de la Figure 3-30 soit toujours de 100 Mbit/s, mais que les commutateurs Ethernet des trois séries soient tous remplacés par des concentrateurs de 100 Mbit/s. Essayez de calculer le débit total maximum généré par ces 9 hôtes et ces deux serveurs. Pourquoi?

Les hubs ne peuvent pas fonctionner en parallèle, le débit maximum des trois hubs est de 300Mbit/s, et le débit des deux serveurs est de 200Mbit/s, soit un total de 500Mbit/s.

3-32 Supposons que le débit de toutes les liaisons de la Figure 3-30 soit toujours de 100 Mbit/s, mais que tous les commutateurs Ethernet soient remplacés par des concentrateurs de 100 Mbit/s. Essayez de calculer le débit total maximum généré par ces 9 hôtes et ces deux serveurs. Pourquoi?

Tous les appareils sont connectés à un concentrateur et le débit maximal correspond au débit de données maximal du concentrateur, qui est de 100 Mbit/s.

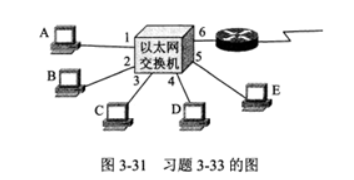

3-33 Dans la Figure 3-31, le commutateur Ethernet possède 6 ports, qui sont respectivement connectés à 5 hôtes et un routeur.

Dans la colonne action du tableau ci-dessous, cela signifie que 4 trames ont été émises successivement. Supposons qu'au départ, la table de commutation du commutateur Ethernet soit vide. Complétez les éléments du tableau.

| action | changer l'état de la table | Vers quels ports transférer les trames | illustrer |

|---|---|---|---|

| A envoie une trame à D | ajouter entrée(A,1) | tous | Liste vide avant l'envoi, stocker l'adresse MAC de A et le port 1 après l'envoi |

| D envoie à A | ajouter une entrée (D, 4) | UN | Ajoutez l'adresse MAC et le port 4 de D au tableau |

| E envoie une trame à A | ajouter une entrée (E, 5) | UN | Ajoutez l'adresse MAC et le port 2 de E au tableau |

| A envoie à E | constant | ET | La table d'échange reste la même |