Vue de l'état du réseau netstat [options]

Netstat est un outil de ligne de commande utilisé pour afficher des informations sur l'état du réseau dans les systèmes Linux. Il peut afficher les connexions réseau, les tables de routage, les statistiques des données de connexion et d'autres informations.

utiliser

Possibilités

-a : Afficher toutes les options, y compris les ports d'écoute et de désécoute.

-t : afficher uniquement les options liées à TCP.

-u : afficher uniquement les options liées à UDP.

-n : Refuser d'afficher les alias et de convertir les adresses en nombres.

-l : répertorie uniquement les sockets qui écoutent.

-p : affiche le nom du programme qui établit les liens associés.

-r : Afficher les informations de routage et la table de routage.

-e : Afficher des informations étendues, telles que l'utilisateur, etc.

-s : Statistiques basées sur chaque protocole.

-c [nombre de secondes] : exécute la commande netstat à chaque heure fixe.

Peut être utilisé avec les symboles grep et pipe en même temps pour filtrer les résultats

Exemple

pare-feu de gestion de pare-feu

qu'est-ce que le pare-feu

Le pare-feu est un outil de gestion des pare-feu réseau. Il permet de contrôler des fonctions telles que le filtrage des paquets réseau et la traduction d'adresses réseau (NAT). Le pare-feu détermine comment traiter les paquets de données réseau entrant et sortant du système en configurant des règles pour protéger la sécurité du système.

Les principales fonctions du pare-feu comprennent :

- Filtrage de paquets : le pare-feu peut filtrer les paquets de données entrant et sortant du système selon des règles permettant de contrôler l'accès au réseau. Le filtrage peut être effectué en fonction de l'adresse IP source, de l'adresse IP de destination, du numéro de port et d'autres conditions.

- Traduction d'adresses réseau (NAT) : le pare-feu peut convertir les adresses IP privées internes en adresses IP publiques pour accéder au réseau externe. NAT peut être utilisé pour mettre en œuvre un accès Internet partagé, la redirection de port et d'autres fonctions.

- Gestion des zones : le pare-feu prend en charge la définition de différentes zones de sécurité (zones), et chaque zone peut avoir différents niveaux et règles de sécurité. Les interfaces peuvent être attribuées à différentes zones en fonction du type de connexion réseau (par exemple filaire, sans fil, VPN, etc.), et les règles de pare-feu correspondantes peuvent être configurées pour chaque zone.

- Gestion des services : le pare-feu peut gérer les services réseau et autoriser ou refuser l'accès à des services spécifiques. Les règles peuvent être configurées pour autoriser ou refuser des protocoles, des numéros de port et des noms de services spécifiques.

- Journalisation : le pare-feu peut enregistrer les journaux d'accès au réseau pour faciliter la surveillance et l'audit du trafic réseau. Des règles peuvent être configurées pour enregistrer une activité réseau spécifique ou un trafic inhabituel.

Télécharger le pare-feu

miam, installez -y pare-feu

sudo apt-get install pare-feu

utilisation du pare-feu

Allumer/éteindre/activer le démarrage/éteindre le démarrage/vérifier l'état

systemctl démarrer/arrêter/activer/désactiver/statut pare-feu

Gestion de la protection incendie

systemctl status firewalld Afficher l'état du pare-feu

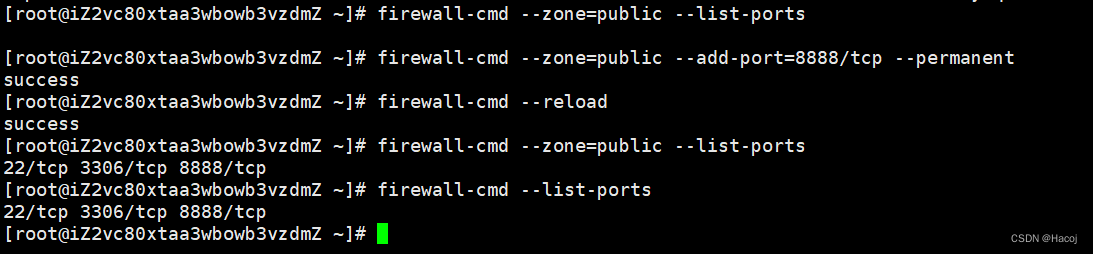

firewall-cmd --permanent --add-port=3306/tcp Ajout permanent (--permanent) (--add-port) du protocole TCP du port 3306 (3306/tcp)

firewall-cmd --reload recharger pour que les modifications prennent effet

firewall-cmd --permanent --remove-port=3306/tcp Supprimer définitivement (--permanent) (--remove-port) le protocole TCP du port 3306 (3306/tcp)

firewall-cmd --zone=public --query-port=3306/tcp Afficher le port 3306, le protocole est TCP et la zone de sécurité est publique.

firewall-cmd --list-ports Afficher tous les ports ouverts

firewall-cmd --zone=public --list-ports Afficher tous les ports ouverts dans la zone de sécurité qui sont publics

Exemple

Compréhension supplémentaire

Plusieurs zones communes dans le pare-feu Linux :

public : Il s'agit de la zone par défaut et est utilisée pour les paramètres de sécurité réseau dans la plupart des cas. Il contient toutes les interfaces réseau configurées et utilise des règles de pare-feu pour restreindre les paquets entrant et sortant du réseau.

domicile : cette zone fournit des paramètres de sécurité réseau plus stricts et est généralement utilisée dans les environnements réseau domestiques ou de petites entreprises. Il peut définir des règles de pare-feu plus spécifiques pour restreindre l'accès externe au réseau interne.

dmz : DMZ (Demilitarized Zone) est une zone d'isolement généralement utilisée pour isoler les réseaux internes des réseaux externes. Dans un pare-feu, les zones DMZ offrent un moyen sécurisé d'autoriser l'accès externe à certains services ou ports tout en gardant le reste du réseau interne isolé.

travail : Cette zone fournit des paramètres de sécurité réseau adaptés à l’environnement de travail. Il peut définir des règles pour restreindre l'accès externe à des services ou applications spécifiques au sein du réseau interne.

externe : Cette zone est utilisée pour protéger les interfaces réseau externes, généralement lors de la connexion à Internet. Il peut définir des règles de pare-feu plus strictes pour restreindre l'accès externe au réseau interne.

interne : Cette zone est utilisée pour protéger les interfaces réseau internes, généralement utilisées pour connecter d'autres appareils ou ordinateurs du réseau interne. Il peut définir des règles de pare-feu appropriées pour restreindre l'accès externe au réseau interne.

firewall-cmd --list-all-zones peut afficher toutes les zones

En général, utilisez simplement public