Avec le développement rapide des technologies informatiques émergentes telles que la « migration vers le cloud », la transformation numérique des entreprises a rendu l'environnement réseau des activités informatiques plus complexe et diversifié, et la protection de la sécurité des ressources numériques de l'entreprise est confrontée à une pression et à des menaces sans précédent. L'architecture de sécurité Zero Trust abandonne le modèle de sécurité traditionnel basé sur les « limites » et établit un cadre d'accès de sécurité centré sur l'identité, basé sur la connaissance de la situation de sécurité du contexte d'accès. Il surveille les données, les applications et les services conformément à la sécurité unifiée de l'entreprise. Mettre en œuvre un contrôle d’accès dynamique et adapté aux risques pour les ressources numériques.

La Conscience de la Situation (SA) fait référence à « la perception et la compréhension des différents composants de l'environnement cible dans une certaine plage de temps et d'espace, ainsi que la prédiction de leurs changements futurs. » Les premiers résultats de recherche dans ce domaine proviennent du commandement militaire américain. Pour des projets connexes sur les systèmes de contrôle, Endsley a décrit la connaissance de la situation comme une chaîne de traitement de l'information contenant un modèle à trois couches, qui comprend à son tour trois parties : la perception des composants environnementaux, la compréhension de la situation actuelle et la prévision de la situation future.

Bass a introduit la connaissance de la situation dans la recherche sur la sécurité des réseaux en 1999, a proposé le concept de connaissance de la situation dans le cyberespace (CSA) et a divisé la situation du réseau en situation de sécurité, situation de topologie et situation de transmission selon les domaines d'application. Compte tenu des limites de la prévision de la situation de sécurité du réseau dans un environnement cloud en termes de précision et de performances en temps réel, Shen et al. ont proposé une méthode d'analyse de la situation de sécurité du réseau dans un environnement cloud basée sur un réseau neuronal gris et ont construit des indicateurs de connaissance de la situation correspondants par classification et technologie de fusion. .

Du point de vue des méthodes et des objectifs d'application, la connaissance de la situation de sécurité du réseau évalue la situation de sécurité du réseau en collectant, affinant et intégrant diverses informations de sécurité, et fournit aux analystes de sécurité une base de prise de décision pour la gestion des risques. Cependant, spécifique à la méthode de mise en œuvre de l'évaluation de la sécurité, en raison de la complexité des systèmes de réseau, la mesure de la sécurité des réseaux reste un problème académique reconnu par les cercles universitaires nationaux et étrangers, y compris les modèles et méthodes de mesure de la sécurité des réseaux, la collecte automatisée de données de sécurité, la perception la mesure et l’évaluation quantitative, ainsi que d’autres problèmes, n’ont pas encore été bien résolus.

En termes de sécurité Zero Trust, la recherche Zero Trust se développe actuellement relativement rapidement en termes de standardisation de l’architecture système et de mise en œuvre de solutions. Le National Institute of Standards and Technology (NIST), le département américain de la Défense et la Cloud Security Alliance ont tous fourni des modèles de référence d'architecture Zero Trust correspondants, de leur point de vue respectif. La littérature [9] utilise la théorie des preuves DS pour transformer diverses « incertitudes » des sujets d'accès en « certains » états de sécurité, formant des données de confiance qui peuvent être utilisées par les moteurs d'évaluation de sécurité zéro confiance.

Afin de fournir une méthode fiable et raisonnable d'évaluation de la situation de sécurité pour les solutions Zero Trust, cet article analyse et trie d'abord les concepts de connaissance de la situation du réseau, de surveillance continue et d'évaluation de la confiance, étudie et détermine la connotation de l'évaluation de la situation de sécurité d'accès Zero Trust, puis étudie et propose une architecture d'accès sécurisé zéro confiance a été développée, et les technologies et fonctions clés de l'évaluation de la situation de sécurité d'accès zéro confiance ont été discutées sur la base de cette architecture. Enfin, à travers un système d'indicateurs de sécurité évolutif et un algorithme d'évaluation quantitative scientifique. , une évaluation contextuelle de la sécurité a été fournie pour l'accès des utilisateurs et la capacité renforcée « d'évaluation continue » de Zero Trust permet le contrôle d'accès dynamique et précis de Zero Trust et fournit une référence pour les chercheurs dans le domaine de la sécurité Zero Trust.

1 La connotation de l’évaluation de la situation sécuritaire

Cette section analyse l'évolution des théories techniques dans les domaines de l'évaluation des risques et de la surveillance continue, discute des similitudes et des différences entre elles, puis analyse la connotation, les objectifs et l'importance de l'évaluation de la situation de confiance zéro.

1.1 Surveillance continue de la sécurité de l'information

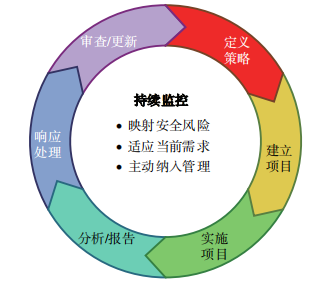

La surveillance continue de la sécurité de l'information (ISCM) est un concept proposé par le NIST conformément à la loi fédérale sur la gestion de la sécurité de l'information de 2002. Il vise à surveiller et à évaluer en permanence la sécurité des informations des réseaux d'entreprise et à fournir un support d'informations pour les décisions de gestion de la sécurité. Les rapports NIST SP 800-37, SP 800-53 et SP 800-137 résument et définissent la ISCM à différents niveaux. Parmi eux, le SP 800-137 propose les étapes pour établir, mettre en œuvre et maintenir un projet de surveillance continue, comprenant six liens : définition de la stratégie, établissement du projet, mise en œuvre du projet, analyse/rapport, traitement des réponses et examen/mise à jour, comme le montre la figure. 1.

Figure 1 Processus de mise en œuvre et étapes du projet ISCM

L'ISCM effectue une surveillance complète de l'état du fonctionnement des systèmes fédéraux du point de vue de la gestion des risques, fournissant une connaissance de la situation et une aide à la prise de décision pour la gestion de la sécurité des réseaux d'entreprise, y compris la gestion des actifs du réseau, l'analyse des commentaires sur la surveillance de la sécurité et l'optimisation des mesures d'atténuation.

1.2 Évaluation adaptative continue des risques et de la confiance

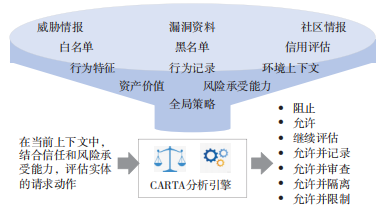

En juin 2017, Gartner a proposé le concept de sécurité CARTA (Continuous Adaptive Risk and Trust Assessment), qui intègre les renseignements sur les menaces, l'analyse du comportement, le Big Data, l'intelligence artificielle, l'évaluation de la situation et d'autres technologies pour construire un cadre de protection de sécurité adaptatif. fournir des capacités d'évaluation et de contrôle de la sécurité couvrant les processus d'accès de l'entreprise pour faire face aux risques croissants de sécurité des actifs numériques dans les réseaux informatiques d'entreprise, comme le montre la figure 2.

Figure 2. Évaluation adaptative continue des risques et de la confiance

Les concepts fondamentaux du cadre de protection de la sécurité CARTA incluent le risque, la confiance, l'adaptabilité et la continuité. Parmi eux, le risque fait référence au jugement et à l'identification des risques de sécurité du réseau (tels que les attaques, les vulnérabilités, les violations, les anomalies, etc.) ; la confiance fait référence au contrôle d'accès basé sur une évaluation d'identité fiable ; l'adaptation fait référence à l'adaptation dynamique des contrôles de sécurité à changements de risque. La capacité et la continuité font référence à la continuité et à la périodicité du processus d’évaluation des risques et de la confiance dans le temps.

L'évaluation des risques et de la confiance de CARTA est un processus de pondération dynamique qui peut utiliser diverses données de sécurité pour évaluer en permanence le comportement d'accès, les appels d'interface de programmation d'application (API), les activités réseau, etc., et prendre des décisions de sécurité de manière dynamique. action entre autoriser et bloquer (comme continuer à évaluer, autoriser mais en lecture seule, autoriser et enregistrer, etc.). Le secteur de normalisation des télécommunications de l'Union internationale des télécommunications (UIT-T) a défini un cadre de protection continue pour le processus d'accès aux services dans la littérature [14] et a également adopté un formulaire de résultat de prise de décision non binaire similaire.

1.3 Évaluation de la situation en matière de sécurité de l'accès Zero Trust

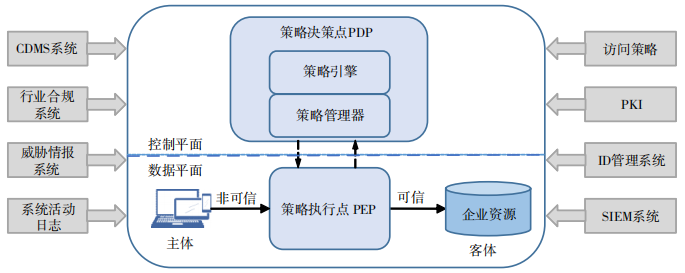

Dans l'architecture zéro confiance du NIST, les composants de politique tels que le point de décision politique (PDP) et le point d'application de politique (PEP) travaillent ensemble pour imposer l'accès des utilisateurs en fonction d'attributs contextuels tels que le temps d'accès et les attributs environnementaux. 3.

Figure 3 Modèle de référence de l’architecture Zero Trust du NIST

Dans le cadre du concept de sécurité Zero Trust, l'état de sécurité de tous les actifs informatiques de l'entreprise est inclus dans la portée de surveillance afin de fournir une protection de sécurité dynamique et adaptative pour diverses ressources. Afin de garantir la mise en œuvre correcte des politiques de sécurité dynamiques dans un système Zero Trust, les entreprises doivent collecter autant que possible l'état en temps réel des actifs informatiques (tels que les terminaux, les composants de sécurité et les services réseau) afin de évaluer la situation de sécurité du réseau.

Les architectures Zero Trust ISCM, CARTA et NIST estiment toutes que le risque et la confiance sont en constante évolution. La protection de la sécurité de l'entreprise doit surveiller en permanence les risques de sécurité dans le réseau et être capable de s'adapter de manière dynamique au contexte de sécurité actuel en ajustant le comportement d'accès des utilisateurs. des actifs de l’entreprise. En outre, CARTA incarne également les caractéristiques d'une prise de décision stratégique basée sur les risques. La conclusion de la décision n'est plus un simple « autoriser/refuser », il devrait également y avoir une conclusion intermédiaire entre les deux pour s'adapter aux différents risques de sécurité.

On peut voir que pour assurer une protection continue des applications, des services et des données, l'architecture Zero Trust doit surveiller et accéder en permanence à toutes les entités liées autour du processus d'accès des utilisateurs, et analyser les changements dans les situations qui affectent la sécurité d'accès. Afin de surveiller le comportement d'accès de l'utilisateur, les mesures de protection de la sécurité du système sont contrôlées et déployées de manière rapide et efficace. Par conséquent, l’évaluation de la posture de sécurité Zero Trust nécessite les capacités et caractéristiques suivantes.

(1) Surveillance continue et efficace de la situation. Veiller à ce que, selon le principe de confiance zéro, une collecte et une analyse périodiques des données de sécurité sur toutes les entités liées à l'accès soient effectuées pour obtenir des données sur la situation de sécurité en temps réel.

(2) Indicateurs de sécurité raisonnables et diversifiés. En suivant de près les exigences d'application de l'analyse de la situation de sécurité Zero Trust, trier et filtrer les indicateurs de sécurité efficaces à partir de données de sécurité multi-sources complexes et diverses, et établir un système d'indicateurs de sécurité scientifique et raisonnable et un algorithme d'évaluation quantitative pour l'analyse de la situation.

(3) Rapports de résultats précis et en temps opportun. Les résultats de l'évaluation de la situation doivent être soumis au centre de décision stratégique en temps opportun et de manière précise et doivent être conformes aux exigences de traitement des données du centre de décision afin de simplifier leur utilisation.

2 Architecture d'accès sécurisée Zero Trust

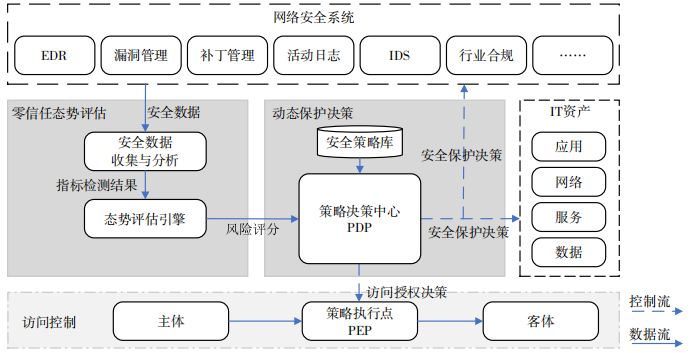

Basée sur les principes d'accès sécurisé zéro confiance proposés par le NIST, cette section propose une architecture d'accès sécurisée basée sur une évaluation de la situation zéro confiance, qui collecte et analyse en permanence les informations sur l'état du contexte liées aux demandes d'accès, vérifie la rationalité des demandes d'accès et protège l'intégrité des sessions d'accès. La sécurité des processus, comme le montre la figure 4.

Figure 4 Architecture d'accès de sécurité basée sur une évaluation de la situation de confiance zéro

Les stratégies de protection de la sécurité sont formulées par les organisations d'entreprise en fonction des besoins de l'entreprise et en fonction du niveau de sensibilité et des risques tolérables des actifs, notamment en décrivant le niveau de protection des ressources d'objet, la division des autorisations des sujets d'accès et les conditions externes qui affectent les décisions politiques (telles que comme les méthodes d'authentification des utilisateurs, l'emplacement d'accès au sujet), etc.

PDP est le centre de contrôle de l'ensemble de l'architecture d'accès de sécurité, contrôlant l'accès des utilisateurs conformément aux politiques de sécurité (telles que les règles de contrôle d'accès basées sur les attributs) afin de fournir une protection de sécurité continue aux ressources de l'entreprise. Les instructions de décision sont de deux types : les décisions d'autorisation d'accès et les décisions de protection de la sécurité. Les principales différences sont :

(1) La décision d'autorisation d'accès est une décision d'autorisation générée par le PDP en temps réel après que le PEP a soumis la demande d'accès de l'utilisateur au PDP. Afin de garantir que les demandes d'accès des utilisateurs puissent être traitées rapidement, il est généralement nécessaire de générer des instructions de prise de décision en temps réel, telles que des instructions d'autorisation/refus et d'autres instructions de contrôle d'accès.

(2) Les décisions de protection de sécurité peuvent être générées de manière asynchrone ou en temps opportun pendant la session d'accès. PEP n'a pas besoin d'attendre de manière synchrone que la décision de protection arrive en temps réel. Il doit seulement s'assurer que lorsque la décision de protection est reçue, l'instruction peut être exécutée à temps. Les décisions de protection typiques surviennent lorsque le score de confiance de l'utilisateur est trop faible, ce qui oblige l'utilisateur à fermer la connexion et à effectuer des réparations de correctifs sur le terminal.

PEP est responsable de l'exécution des instructions décisionnelles émises par le centre de politique et de la protection de la confidentialité et de l'authenticité de tout le trafic d'accès. Il convient de noter que la figure 4 ne montre que des exemples de points d’application de politiques de contrôle d’accès.

L'évaluation de la situation Zero Trust fournit au centre de décision politique des informations quantitatives sur la situation de sécurité, telles que les scores de confiance ou de risque, que le PDP peut utiliser lors du calcul des décisions d'autorisation.

3 Méthode d’évaluation de la situation Zero Trust

Basée sur les exigences de l'évaluation de la situation, de la sécurité contextuelle et du contrôle d'accès dynamique dans l'architecture Zero Trust, cette section étudie la conception et la mise en œuvre de technologies clés pour l'évaluation de la situation Zero Trust, y compris la collecte et l'analyse des données de sécurité, la conception fonctionnelle de la situation. moteur d'évaluation et construction du système d'indicateurs de sécurité.Méthodes et mise en œuvre d'algorithmes de quantification et de fusion d'indicateurs.

3.1 Collecte et analyse des données de sécurité

La collecte et l'analyse des données de sécurité (SDCA) sont le composant d'entrée de données de l'évaluation de la situation. Ses fonctions comprennent principalement la collecte continue de données de sécurité, l'identification de l'état de sécurité du réseau et la détection des menaces de sécurité.

Les sources de collecte de données de sécurité comprennent, sans s'y limiter, la gestion de l'identité des utilisateurs, les journaux d'activité du système, la détection et la réponse des points finaux (EDR), la gestion des vulnérabilités/des correctifs, la détection des intrusions (Intrude Detection System, IDS), l'analyse du comportement des utilisateurs et d'autres systèmes. En outre, il comprend également des métadonnées liées à l'accès, telles que la localisation de l'utilisateur, l'heure d'accès et d'autres facteurs environnementaux.

Les données de sécurité provenant de différents systèmes ont généralement des formes de rapport, des formats de données et des fréquences de cycle différents. SDCA doit trier les informations de situation simples, efficaces et raisonnables à partir de données de sécurité massives et multi-sources afin d'atténuer le problème du moteur d'évaluation de la situation. pression de performance.

3.2 Moteur d'évaluation de la situation

Le moteur d'évaluation de la posture (PAE) reçoit en permanence les résultats d'analyse et de détection du SDCA, standardise et quantifie les informations sur la situation de sécurité à partir de données multi-sources et intègre des indicateurs, et intègre les entités pertinentes dans le processus d'accès des utilisateurs (y compris les utilisateurs, les terminaux, les réseaux, et environnements), etc.) dans le "niveau de confiance/risque d'accès" (tel que élevé, moyen, faible) du sujet d'accès pour utilisation par le PDP.

L'algorithme d'évaluation de la situation de PAE doit refléter l'évaluation de la confiance centrée sur l'identité du sujet. Une fois que le sujet a réussi la première authentification d'identité, il commence à évaluer en permanence son contexte d'accès (tel que la configuration de sécurité du terminal, les vulnérabilités du système, les caractéristiques comportementales, etc. ) afin qu'il puisse être utilisé lorsque le PDP a besoin de pouvoir fournir des informations en temps réel.

Dans un accès sécurisé sans confiance, plus le niveau de confiance du sujet est élevé, plus le risque d'accès est faible. Par conséquent, il existe une relation inhérente entre le niveau de confiance et le risque d'accès. La signification physique des résultats de l'évaluation de la situation dépend du système d'indicateurs. Utilisé par le moteur d'évaluation et les algorithmes quantitatifs, cet article utilise le « risque d'accès » pour exprimer la signification des résultats de l'évaluation de la situation.

3.3 Système d'indicateurs de sécurité

Les données de sécurité collectées par SDCA peuvent être divisées en cinq catégories selon leurs entités associées, à savoir le contenu de sécurité lié respectivement aux utilisateurs, aux appareils, aux applications, aux services et au trafic.

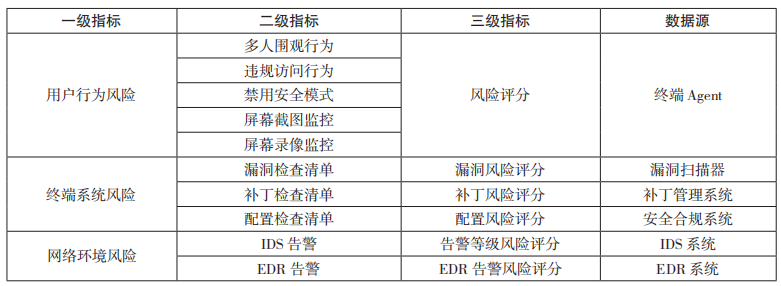

Afin de simplifier le processus d'analyse de la situation de sécurité Zero Trust, cet article décompose les indicateurs de l'état de sécurité des différentes entités selon trois dimensions : la sécurité du comportement des utilisateurs, la sécurité des terminaux (applications) et la sécurité de l'environnement réseau sur la base du processus de hiérarchie analytique. (AHP), formant un système d'index d'évaluation de la posture de sécurité Zero Trust évolutif, comme le montre le tableau 1.

Tableau 1 : Système d’index d’évaluation de la situation de sécurité Zero Trust

La posture de sécurité Zero Trust se compose de trois indicateurs de premier niveau, dont le risque lié au comportement des utilisateurs, le risque lié au système du terminal et le risque lié à l'environnement réseau. Parmi eux, le risque lié au comportement des utilisateurs est divisé en cinq indicateurs de deuxième niveau basés sur des violations typiques, telles que la surveillance de plusieurs personnes. et accès illégal.

Le risque du système des terminaux évalue principalement les facteurs de sécurité de l'accès des utilisateurs aux terminaux, tels que les vulnérabilités logicielles, l'installation de correctifs et les éléments de configuration de sécurité. En prenant comme exemple l'évaluation des risques de vulnérabilité, une entreprise élabore une liste d'inspection des vulnérabilités conformément aux politiques de sécurité et effectue des inspections des vulnérabilités sur chaque terminal. Chaque vulnérabilité à inspecter dans la liste a un score de risque correspondant (tel que la gravité). Une fois que le scanner de vulnérabilités a terminé l'analyse du terminal cible, il soumet les résultats de l'analyse au moteur d'évaluation de la situation et son algorithme d'évaluation quantitative intégré effectue une fusion d'indicateurs sur le risque de sécurité du terminal.

Le risque lié à l’environnement réseau analyse et traite principalement les informations de situation contenues dans les alarmes de sécurité du réseau. Par exemple, les événements d'alarme d'IDS, EDR et d'autres systèmes sont associés aux utilisateurs ou aux terminaux pour former des scores de risque correspondants. Étant donné que différents systèmes externes peuvent avoir des mécanismes de notation uniques, le problème de conversion des notations doit être pris en compte pour le système spécifique.

L'indicateur de troisième niveau est l'indicateur de niveau le plus bas et est représenté par différents types de scores de risque (valeurs).

3.4 Quantification des indicateurs et algorithme de fusion

Cette section se concentre sur le système d'indice d'évaluation hiérarchique proposé dans le tableau 1 et résout le problème de quantification des indicateurs de sécurité et le problème de fusion d'indicateurs multidimensionnels et multicouches grâce à la méthode d'évaluation quantitative d'indice basé sur les scores et à l'indice multidimensionnel. algorithme de fusion respectivement.

3.4.1 Évaluation quantitative des indicateurs basée sur la notation

Les indicateurs de sécurité proposés dans cet article comprennent trois types : le risque lié au comportement des utilisateurs, le risque lié à la sécurité des terminaux et le risque lié à l'environnement réseau. Parmi eux, les risques de sécurité des terminaux proviennent principalement de trois types de problèmes de vulnérabilité logicielle : les défauts logiciels, la configuration de la sécurité logicielle et l'abus des fonctions logicielles. Il existe actuellement des méthodes standard de mesure et de notation de la vulnérabilité pour ces trois types de problèmes.

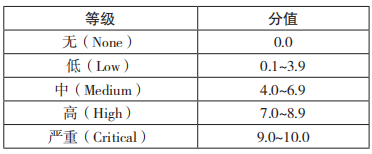

Le Common Vulnerability Scoring System (CVSS) fournit une méthode universelle d'évaluation de la gravité des vulnérabilités logicielles et est principalement utilisé dans le domaine de la gestion et de l'évaluation des vulnérabilités. Common Misuse Scoring System (CMSS) Compte tenu de la différence entre les vulnérabilités logicielles et les problèmes d'utilisation abusive, les composants et les algorithmes d'évaluation CVSS sont ajustés pour s'adapter aux caractéristiques des défauts d'abus de fonctions logicielles. Le Common Configuration Scoring System (CCSS) résout principalement le problème d’évaluation des vulnérabilités de la configuration de la sécurité logicielle. Les trois algorithmes ci-dessus utilisent tous la même base théorique et les mêmes dimensions d'évaluation pour évaluer la gravité des défauts logiciels, et leurs résultats quantitatifs ont des plages de valeurs et des divisions de qualité cohérentes, comme le montre le tableau 2.

Tableau 2 Classification des niveaux de vulnérabilité de CVSS/CMSS/CCSS

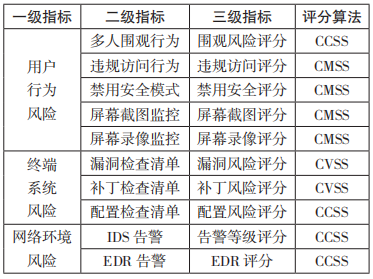

Sur cette base, cet article considère de manière exhaustive l'impact de divers facteurs d'indice sur la confidentialité, l'intégrité et la disponibilité dans les risques liés au comportement des utilisateurs et les risques liés à l'environnement réseau, et mappe les calculs de mesure des risques correspondants aux algorithmes CVSS, CMSS et CCSS afin de rendre l'ensemble de la sécurité La mesure quantitative du système d’indicateurs a une perspective et une dimension d’évaluation unifiées, comme le montre le tableau 3.

Tableau 3 Algorithme d'évaluation quantitative des indicateurs de sécurité

L'algorithme d'évaluation quantitative de l'indicateur résout principalement le problème de notation des risques d'un seul indicateur. Par exemple, s'il y a plusieurs personnes qui regardent sur le terminal utilisateur, selon l'algorithme de notation CCSS, le « score de risque du spectateur » peut être donné à 4,6 points. ou le terminal présente une vulnérabilité CVE-2022-30138 avec un score de gravité de 7,8.

3.4.2 Algorithme de fusion d'indicateurs multidimensionnels

Les calculs complets de plusieurs indicateurs nécessitent généralement l’utilisation d’algorithmes de fusion appropriés. Parfois, les indicateurs établis par le système d'évaluation peuvent provenir de différentes dimensions d'observation (telles que les vulnérabilités du système et les comportements des utilisateurs). Lors de la fusion de ces indicateurs incomparables, la rationalité scientifique de l'algorithme de fusion doit être prise en compte.

Dans la méthode d'évaluation quantitative utilisée dans cet article, les scores quantitatifs des indicateurs sous-jacents proviennent ou se réfèrent à l'algorithme CVSS. Ces algorithmes adoptent la même perspective et sont unifiés dans la définition des résultats finaux et des niveaux de risque, fournissant une base pour concevoir scientifique et raisonnable L'algorithme de fusion des indicateurs jette les bases.

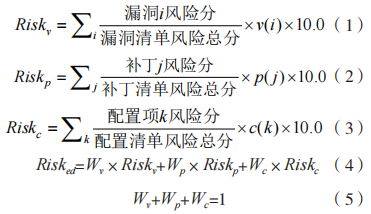

Ce qui suit prend comme exemple la fusion des indicateurs des risques de sécurité des terminaux pour illustrer la méthode de calcul des indicateurs complets dans le moteur d'évaluation de la situation de cet article.

Dans la formule : ![]() est l'indicateur de risque global de la vulnérabilité sur le terminal ; i est l'élément de vérification dans la liste de contrôle des vulnérabilités ; v(i) est le résultat de la vérification de la vulnérabilité i (c'est-à-dire qu'elle existe ou n'existe pas). Chaque vulnérabilité de la liste de contrôle a un score CVSS correspondant (représentant la gravité de la vulnérabilité). Par conséquent, à partir de la méthode de calcul, il peut être vu que

est l'indicateur de risque global de la vulnérabilité sur le terminal ; i est l'élément de vérification dans la liste de contrôle des vulnérabilités ; v(i) est le résultat de la vérification de la vulnérabilité i (c'est-à-dire qu'elle existe ou n'existe pas). Chaque vulnérabilité de la liste de contrôle a un score CVSS correspondant (représentant la gravité de la vulnérabilité). Par conséquent, à partir de la méthode de calcul, il peut être vu que ![]() l'essence est la gravité moyenne des vulnérabilités sur le terminal (sur la base de la liste de contrôle), il peut donc être utilisé pour caractériser le terminal.Le degré de risque de sécurité associé à la vulnérabilité.

l'essence est la gravité moyenne des vulnérabilités sur le terminal (sur la base de la liste de contrôle), il peut donc être utilisé pour caractériser le terminal.Le degré de risque de sécurité associé à la vulnérabilité.

De même, il ![]() s'agit du degré de risque de sécurité causé par le fait que le terminal n'installe pas les correctifs comme requis, et c'est

s'agit du degré de risque de sécurité causé par le fait que le terminal n'installe pas les correctifs comme requis, et c'est ![]() le degré de risque de sécurité causé par le fait que le logiciel du terminal n'est pas configuré en toute sécurité comme requis.

le degré de risque de sécurité causé par le fait que le logiciel du terminal n'est pas configuré en toute sécurité comme requis. ![]() est la valeur globale du risque de sécurité du terminal utilisateur, représentée par

est la valeur globale du risque de sécurité du terminal utilisateur, représentée par ![]()

, qui résulte de la fusion de 3 indicateurs, ![]() et , respectivement, sont les poids de fusion pondérés de ces trois types d'indicateurs.

et , respectivement, sont les poids de fusion pondérés de ces trois types d'indicateurs.![]()

![]()

![]()

L'algorithme de fusion se caractérise par un calcul simple et une mise en œuvre facile, et la méthode d'inspection de type liste de contrôle facilite l'expansion du système d'index d'évaluation de sécurité. En termes de rationalité de l'algorithme de fusion, de nombreuses méthodes utilisent le nombre de violations ou le nombre de vulnérabilités du système comme indicateurs pour mesurer le degré de risque de sécurité. Par exemple, elles croient à tort que le risque de sécurité de N violations est N fois plus élevé. plus grave qu'une seule infraction. Cet algorithme remplace les indicateurs de comptage déraisonnables en utilisant de manière appropriée des indicateurs binaires, et calcule enfin la contribution de la vulnérabilité au résultat global de l'évaluation en calculant la proportion du score de la vulnérabilité (c'est-à-dire la vulnérabilité qui existe sur le terminal) par rapport au score de risque total de la liste. Les résultats de l'inspection reflétés dans la liste principale sont raisonnables dans une certaine mesure.

Lorsque différentes entreprises évaluent la sécurité des terminaux lors de la mise en œuvre d'un accès Zero Trust, elles peuvent ajuster

![]()

![]() pondérer les valeurs pour tenir compte des différences dans les exigences de configuration en matière de vulnérabilité, de gestion des correctifs et de conformité.

pondérer les valeurs pour tenir compte des différences dans les exigences de configuration en matière de vulnérabilité, de gestion des correctifs et de conformité.

Une méthode similaire peut être utilisée pour la fusion d'indicateurs de niveau supérieur. En intégrant des indicateurs de comportement des utilisateurs, des indicateurs de sécurité des terminaux et des indicateurs de sécurité du réseau, des cibles d'évaluation complexes peuvent être décomposées en dimensions de mesure d'indicateurs unifiées, et la même échelle de mesure peut être utilisée pour évaluer différents La situation sécuritaire de diverses dimensions est quantifiée, formant une structure de système d'indicateurs scientifique et raisonnable.

4 Analyse des méthodes d'évaluation

En tant que concept émergent de sécurité des réseaux, la confiance zéro doit se concentrer sur l'état de sécurité global du système dans les pratiques industrielles et la construction de la sécurité de l'entreprise, collecter des indicateurs clés et des facteurs de risque en temps réel et appliquer les résultats de l'évaluation à la mise en œuvre de stratégies de sécurité dynamiques. fournir Fournit la base des décisions de contrôle d’accès.

L'évaluation traditionnelle de la situation est principalement divisée en deux types : l'analyse qualitative et l'analyse quantitative. La première s'appuie principalement sur l'expérience et les connaissances d'experts et peut fournir des informations approfondies, mais les résultats de l'évaluation sont plus évidemment affectés par des facteurs subjectifs ; la seconde utilise des données et des indicateurs pour quantifier l'état de sécurité du système, ce qui est utile. pour une comparaison quantitative de l'état de sécurité de différents systèmes, mais une grande quantité de données doit être collectée et analysée, et il existe un manque de normes unifiées et de bases pour la quantification de la sécurité. Les résultats peuvent être inexacts pour des raisons de données.

Par rapport aux méthodes traditionnelles d’évaluation de situation, cette solution présente les caractéristiques suivantes.

4.1 Système d'index hiérarchique multidimensionnel

Compte tenu de la complexité des évaluations de sécurité, il peut être très difficile de construire une mesure de sécurité complète et efficace pour un « système de systèmes ». De manière générale, la sécurité doit être décrite et évaluée à plusieurs niveaux tels que la confidentialité, l'intégrité et la disponibilité. L'évaluation de la posture de confiance zéro doit prendre en compte la sécurité globale du contexte lié à l'accès (y compris les utilisateurs, les terminaux, les appareils, les réseaux, les applications, etc. ) Garantir que des informations décisionnelles riches sont fournies pour l'autorisation d'accès dynamique. Le système d’indicateurs proposé dans cet article prend en compte les éléments de base liés à la sécurité des accès et est évolutif, facile à observer et interprétable. Il peut être utilisé comme système d’indicateurs de référence dans la pratique de l’évaluation de situation de confiance zéro.

4.2 Méthodes quantitatives objectives et raisonnables

Au cours du processus d'évaluation de la sécurité, les facteurs subjectifs de l'évaluateur peuvent entraîner de graves distorsions des résultats de l'évaluation. Par exemple, lorsqu'elles utilisent une échelle de 5 points pour évaluer quelque chose, différentes personnes peuvent considérer l'échelle de 5 points comme 5 niveaux avec des intervalles égaux ou inégaux, ou même produire un score en forme de courbe basé sur leur compréhension personnelle de la distribution mathématique de les résultats.Hiérarchie.

Cet article mappe les algorithmes d'évaluation tels que CVSS à l'évaluation de la situation de sécurité Zero Trust et fournit des calculs de mesure des risques pour chaque facteur indicateur des risques liés au comportement des utilisateurs et des risques liés à l'environnement réseau, de sorte que la mesure quantitative de l'ensemble du système d'indicateurs de sécurité ait une perspective d'évaluation unifiée et dimension, ce qui rend les indicateurs complets obtenus par le calcul de fusion plus efficaces et plus raisonnables.

4.3 Processus d'évaluation agile et efficace

L'objectif de l'évaluation de la situation de confiance zéro détermine la nécessité d'utiliser une méthode d'évaluation plus agile et plus efficace pour analyser en permanence les risques d'accès lorsque les utilisateurs accèdent aux applications et fournir une base de prise de décision pour le contrôle d'accès. Par conséquent, il est nécessaire de collecter et d’analyser la situation de sécurité de l’environnement d’accès rapidement et en temps réel pour garantir une bonne expérience utilisateur.

Dans ce scénario d'application, la méthode d'évaluation de la situation conçue dans cet article transforme l'évaluation des risques traditionnellement menée par les organisations d'experts en sécurité en évaluation de la situation automatisée, jetant ainsi les bases d'un contrôle d'accès zéro confiance, d'opérations de sécurité automatisées et d'une orchestration de la sécurité.

5. Conclusion

Cet article étudie la technologie d'évaluation de la situation de sécurité Zero Trust, présente le cadre technique typique de l'évaluation de la situation de sécurité des réseaux, de la surveillance continue et d'autres concepts, passe au peigne fin et analyse la connotation, le but et l'importance de l'évaluation de la situation dans le cadre de l'architecture Zero Trust, puis propose une architecture d'accès de sécurité de confiance zéro, et à travers cette architecture, des technologies telles que la collecte et l'analyse de contenu de sécurité, la conception des fonctions du moteur d'évaluation, la construction de systèmes d'indicateurs, l'évaluation quantitative et les algorithmes de fusion pour l'évaluation de la situation sont discutées.

Ce qui suit est un résumé des tendances de développement de l’évaluation de la situation de confiance zéro et des problèmes qui peuvent être rencontrés :

(1) Les scénarios d'application Zero Trust se sont progressivement étendus des applications bureautiques traditionnelles à la 5G, à l'Internet industriel, à l'Internet des objets et à d'autres domaines. Avec l'omniprésence de l'informatique en réseau, la manière d'établir un système scientifique et raisonnable d'indice d'évaluation de la situation de sécurité sans confiance pour différentes architectures de réseau est une question importante à l'avenir.

(2) Les technologies d'analyse des mégadonnées telles que l'intelligence artificielle et l'apprentissage automatique sont devenues des méthodes importantes de connaissance de la situation. La manière d'appliquer ces technologies dans l'évaluation de la situation sans confiance pour améliorer l'efficacité et la précision de l'évaluation sera l'une des orientations clés de la confiance zéro. recherche sur les technologies d'évaluation de la situation.

(3) L'objectif principal de l'évaluation de la posture de sécurité Zero Trust est de fournir une base de prise de décision pour la protection de la sécurité des ressources de l'entreprise. Comment utiliser l'évaluation de la posture pour renforcer les capacités d'automatisation de la protection de la sécurité, réaliser l'orchestration automatisée des fonctions de sécurité telles que l'accès contrôle, l'authentification des utilisateurs et la technologie des mots de passe, et promouvoir le processus de sécurité de l'organisation est également une question à prendre en compte dans le futur système de sécurité Zero Trust.