1.知識の補足

1.補強後のAPP運用プロセス

1. -->APP启动

2. -->壳dex先加载起来

3. -->壳负责把源dex文件读出来

4. -->壳把源dex文件解密

5. -->把解密后的dex加载进内存 源dex运行起来

2.砲撃の原理

強化されたAPPが起動すると、最終的なソースdexファイルがメモリに読み込まれて実行されます。このとき、dexファイルは、強化プログラムが復号化された後のdexであり、アプリのソースコードです。

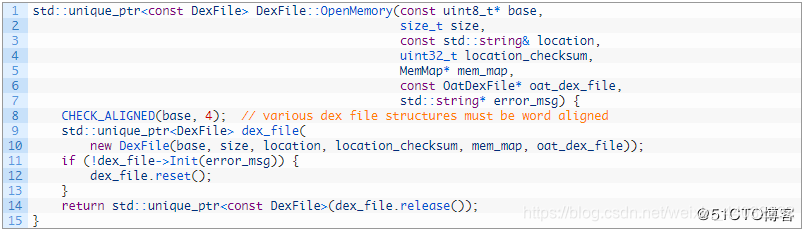

Androidの解凍の目的は、復号化されたアプリケーションのdexファイルをメモリからダンプすることです。この目的を達成するには、メモリ内のdexファイルのdexアドレスとdexファイルのサイズを知る必要があります。Androidシステムのlibart.soライブラリファイルは、dexファイルをロードするためのエクスポートされたOpenMemory関数を提供します。

この関数の最初のパラメータは、メモリ内のdexファイルを指します。この関数をフックできる場合は、メモリにロードされたときにdexファイルの開始アドレスを取得し、ファイルに保存されているdexファイルを計算できます。 dexファイル形式の長さfileSizeに従ったヘッダー。

dexファイル形式を理解する:https://www.jianshu.com/p/f7f0a712ddfe

dex開始位置:OpenMemoryの最初のパラメーター

8个字节 magin ---> dex 035

4个字节 校验位

20个字节 签名

-----从32个字节开始------

4个字节 dex文件大小

入手可能な情報:

- dex開始位置(OpenMemoryの最初のパラメーター)

- dexファイルサイズ(dex開始位置+ 32バイト)

したがって、メモリ内のデータを読み取り、ローカルに書き込むことができます

// 把内存里的数据读出来,从begin(dex在内存中的起始位置)开始读,取length长度(dex_size文件的大小)

file.write(Memory.readByteArray(begin, dex_size))

// 将这段读取出来的数据写入本地

var file = new File("/data/data/%s/" + dex_size + ".dex", "wb")

2.操作プロセスのデモンストレーション

Fridaスクリプトを作成する前に、libart.soファイルでOpenMemoryのエクスポート関数名を見つける必要があります。この関数名は、Androidのバージョンまたはアーキテクチャによって若干異なります。

このエクスポートされた関数の名前は何ですか?

これは、soファイルのメソッドによって外部に提供されるインターフェースと同等です。JavaコードのsoファイルのOpenMemoryメソッドの呼び出し形式は次のとおりです。

javaCode.OpenMemory的导出函数名

OpenMemory导出函数名与so文件中的OpenMemory方法存在映射关系

java代码中想要调用so库中的OpenMemory方法就以它的导出函数名调用

アプリケーション操作中に64ビットのlibart.soと32ビットのどちらを使用するかによって、異なるlibrat.soをエクスポートできます。

adb pull /system/lib/libart.so C:\Users\v_mcsong\Desktop

adb pull /system/lib64/libart.so C:\Users\v_mcsong\Desktop

32/64ビットIDAを使用してlibrat.soファイルを開きOpenMemory、エクスポートメソッド名を表示します。Androidのバージョンが異なれば、エクスポートメソッド名も異なる場合があります。

つまり、呼び出し_ZN3art7DexFile10OpenMemoryEPKhjRKNSt3__112basic_stringIcNS3_11char_traitsIcEENS3_9allocatorIcEEEEjPNS_6MemMapEPKNS_10OatDexFileEPS9_はsoライブラリにありますOpenMemory

砲撃スクリプト:

オープンソースプロジェクトのリファレンス:https://github.com/dstmath/frida-unpack/blob/master/frida_unpack.py

#-*- coding:utf-8 -*-

# coding=utf-8

import frida

import sys

def on_message(message, data):

base = message['payload']['base']

size = int(message['payload']['size'])

print(hex(base),size)

# print session

# dex_bytes = session.read_bytes(base, size)

# f = open("1.dex","wb")

# f.write(dex_bytes)

# f.close()

### libart.so

# 9.0 arm 需要拦截 _ZN3art13DexFileLoader10OpenCommonEPKhjS2_jRKNSt3__112basic_stringIcNS3_11char_traitsIcEENS3_9allocatorIcEEEEjPKNS_10OatDexFileEbbPS9_NS3_10unique_ptrINS_16DexFileContainerENS3_14default_deleteISH_EEEEPNS0_12VerifyResultE

# 7.0 arm:_ZN3art7DexFile10OpenMemoryEPKhjRKNSt3__112basic_stringIcNS3_11char_traitsIcEENS3_9allocatorIcEEEEjPNS_6MemMapEPKNS_10OatDexFileEPS9_

# android 10: libdexfile.so

# #_ZN3art13DexFileLoader10OpenCommonEPKhjS2_jRKNSt3__112basic_stringIcNS3_11char_traitsIcEENS3_9allocatorIcEEEEjPKNS_10OatDexFileEbbPS9_NS3_10unique_ptrINS_16DexFileContainerENS3_14default_deleteISH_EEEEPNS0_12VerifyResultE

# 获取包名

package = sys.argv[1]

print("dex 导出目录为: /data/data/%s"%(package))

device = frida.get_usb_device()

pid = device.spawn(package)

session = device.attach(pid)

src = """

Interceptor.attach(Module.findExportByName("libart.so", "_ZN3art7DexFile10OpenMemoryEPKhjRKNSt3__112basic_stringIcNS3_11char_traitsIcEENS3_9allocatorIcEEEEjPNS_6MemMapEPKNS_10OatDexFileEPS9_"), {

onEnter: function (args) {

//dex文件的起始位置

var begin = args[1]

//dex文件的前8个字节是magic字段 看dex的文件格式说明

//打印magic(会显示 "dex 035") 三个字符 可以验证是否为dex文件

console.log("magic : " + Memory.readUtf8String(begin))

//把地址转换成整型 再加32

//因为dex文件的第32个字节处存放的是 dex文件的大小

var address = parseInt(begin,16) + 0x20

//把address地址指向的内存值读出来 该值就是dex的文件大小

//ptr(address)转换的原因是 frida只接受 NativePointer类型指针

var dex_size = Memory.readInt(ptr(address))

console.log("dex_size :" + dex_size)

//frida写文件 把内存中的数据 写到本地

var file = new File("/data/data/%s/" + dex_size + ".dex", "wb")

//Memory.readByteArray(begin, length)

//把内存里的数据读出来,从begin开始读,取length长度(dex_size文件的大小)

file.write(Memory.readByteArray(begin, dex_size))

file.flush()

file.close()

var send_data = {}

send_data.base = parseInt(begin,16)

send_data.size = dex_size

send(send_data)

},

onLeave: function (retval) {

if (retval.toInt32() > 0) {

}

}

});

"""%(package)

script = session.create_script(src)

script.on("message" , on_message)

script.load()

device.resume(pid)

sys.stdin.read()

jadxを使用して1つずつ開き、どのdexファイルがアプリのソースコードであるかを確認します。